服务器载入检测如何

- 行业动态

- 2025-03-15

- 9

服务器载入检测通常通过实时监控服务器的网络流量、系统活动和文件完整性等,利用载入检测系统(IDS)或载入防御系统(IPS)来识别异常行为,及时发出警报并采取相应措施。

服务器载入检测方法详解

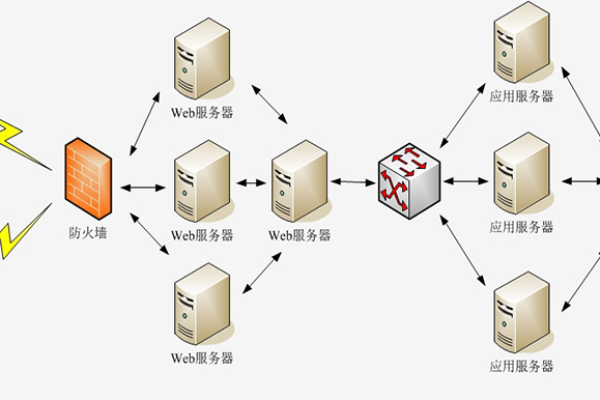

一、基于网络的载入检测

| 技术手段 | 描述 | 示例 |

| 包嗅探 | 通过监听网络中的数据包,分析其内容、源地址、目的地址、端口等信息,判断是否存在异常或反面行为,检测到大量来自同一IP的异常端口访问请求。 | Wireshark等工具可用于包嗅探,分析网络流量。 |

| 协议分析 | 对网络通信中使用的各种协议进行分析,检查协议的合规性和异常情况,比如检测HTTP协议请求中是否存在非规的指令或参数。 | 许多防火墙和载入检测系统(IDS)都具备协议分析功能,可识别不符合协议规范的数据包。 |

| 流量异常监测 | 关注网络流量的突然变化,如带宽的急剧增加、特定时间段内的异常流量高峰等,这可能意味着有大规模的攻击或者异常的数据传输。 | 通过流量监测工具,发现某服务器在平时流量较低的情况下,突然出现大量数据传输,可能是遭受了DDoS攻击。 |

二、基于主机的载入检测

| 技术手段 | 描述 | 示例 |

| 文件完整性检查 | 定期检查服务器上关键文件的哈希值或属性,与已知的正常值进行对比,如果文件被改动,其哈希值会发生变化,从而触发警报。 | 对于重要的系统配置文件,如/etc/passwd,计算其MD5哈希值并定期验证,若哈希值改变,说明文件可能被非规修改。 |

| 日志分析 | 分析服务器的系统日志、应用程序日志等,寻找可疑的活动记录,如多次登录失败、权限提升操作等。 | 在系统日志中发现某个用户在短时间内多次尝试登录失败,且来源IP不同,可能存在暴力破解密码的风险。 |

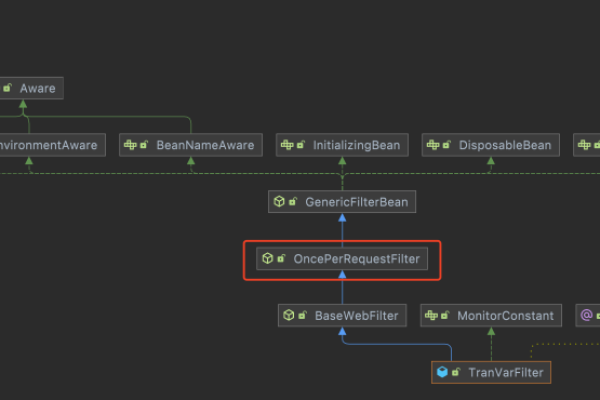

| 进程监控 | 实时监控系统中的进程运行情况,包括进程的启动、终止、资源占用等,对于异常的进程行为,如隐藏进程、占用过多系统资源等进行检测。 | 发现一个未知的进程在后台悄悄运行,并且占用了大量的CPU资源,可能是反面程序在执行。 |

三、载入检测系统的分类及应用

| 类型 | 特点 | 应用场景 |

| 基于特征的IDS | 根据已知的攻击特征来识别载入行为,准确性高,但只能检测已知攻击。 | 适用于对已知威胁进行防护的环境,如企业内部网络,可有效抵御常见的网络攻击。 |

| 基于异常的IDS | 建立正常行为的模型,将偏离正常模型的行为视为载入,能发现新型攻击,但误报率相对较高。 | 常用于对新威胁有较高防范要求的场景,如金融机构的服务器,可及时发现潜在的新型攻击。 |

四、载入检测的挑战与应对

| 挑战 | 应对策略 |

| 新型攻击的出现 | 不断更新载入检测系统的特征库,采用机器学习等技术提高对新型攻击的识别能力。 |

| 误报和漏报问题 | 优化检测算法,结合多种检测手段,人工审核可疑报警信息,减少误报和漏报。 |

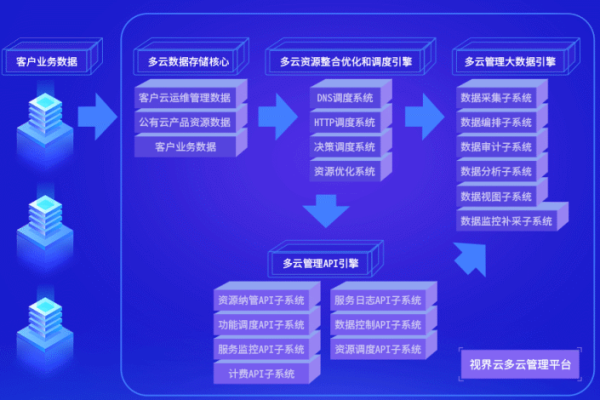

| 大规模分布式攻击 | 采用分布式的载入检测架构,协同多个检测节点共同应对攻击,同时利用流量清洗等技术减轻攻击影响。 |

相关问题与解答

问题1:如何选择合适的载入检测技术?

解答:选择载入检测技术需要综合考虑服务器的重要性、面临的主要威胁类型、网络环境等因素,如果服务器主要处理内部业务,对已知威胁防护要求高,可优先选择基于特征的IDS;如果需要防范新型攻击,对灵活性要求高,可考虑基于异常的IDS,也可以结合多种技术,如网络载入检测和主机载入检测相结合,构建更全面的安全防护体系。

问题2:载入检测系统出现大量误报怎么办?

解答:首先要分析误报产生的原因,可能是检测规则过于敏感、系统配置不当等,对于基于特征的IDS,可以调整特征匹配的规则和阈值;对于基于异常的IDS,可以优化正常行为模型,结合人工审核可疑报警信息,对误报进行标记和分析,不断改进载入检测系统的准确性,还可以参考其他安全设备或系统的信息,进行关联分析,减少误报的影响。