ddos攻击检测原理

- 行业动态

- 2025-03-15

- 9

DDoS攻击检测原理主要基于对网络流量、系统行为和协议特征等多方面的监测与分析,以识别出异常或反面的行为模式,以下是一些主要的DDoS攻击检测原理:

1、流量分析

异常流量模式识别:通过实时监测网络流量,识别出与正常流量模式不符的异常情况,正常的网络流量通常具有一定的规律性和稳定性,而DDoS攻击时,网络流量会突然大幅增加,呈现出异常的高峰,这种异常流量可能表现为大量的数据包在短时间内涌向目标服务器或网络,远远超出正常的访问量。

协议分布异常检测:分析网络流量中不同协议的分布情况,在正常情况下,各种协议的流量比例相对稳定,但DDoS攻击可能会使某些协议的流量占比异常升高,某些DDoS攻击会大量使用特定的协议(如UDP、ICMP等)来发送数据包,导致这些协议的流量在总流量中所占比例大幅增加。

源地址和目的地址分析:检查数据包的源地址和目的地址,DDoS攻击往往会有大量的数据包来自不同的源地址,但目的地址却集中在目标服务器或网络的IP地址上,如果发现大量来自不同源地址的数据包都指向同一个目的地址,这可能是DDoS攻击的迹象。

2、行为分析

系统资源使用情况监测:当发生DDoS攻击时,目标服务器或网络的资源会被大量占用,导致系统性能下降,可以通过监测服务器的CPU使用率、内存占用率、磁盘I/O等资源的使用情况来判断是否遭受了DDoS攻击,如果这些资源的使用率突然大幅上升,且与正常的业务流量不符,可能是DDoS攻击导致的。

服务响应时间分析:DDoS攻击会使目标服务器的服务响应时间延长,因为大量的请求占用了服务器的资源,使其无法及时处理正常的请求,通过持续监测服务器对请求的响应时间,可以及时发现异常情况,如果响应时间明显增加,甚至出现超时或无法响应的情况,可能是遭受了DDoS攻击。

连接状态分析:分析服务器的网络连接状态,包括连接数量、连接持续时间等,DDoS攻击可能会导致大量的连接建立,但这些连接可能只是占用资源而不进行正常的数据传输,如果发现连接数量异常增加,且连接的持续时间较短或没有数据传输,这可能是DDoS攻击的一种表现。

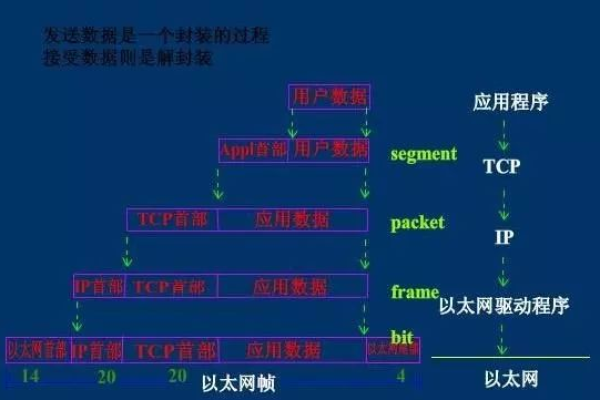

3、协议分析

协议破绽利用检测:部分DDoS攻击是通过利用协议的破绽或特性来进行的,如SYN Flood攻击利用了TCP协议的三次握手过程,通过深入分析网络流量中的协议字段和交互过程,可以检测出是否存在利用协议破绽的攻击行为,检查TCP数据包的SYN标志位、ACK标志位等字段是否符合正常的协议规范。

协议异常行为识别:除了利用协议破绽,DDoS攻击还可能表现出一些与正常协议行为不同的异常情况,某些攻击可能会发送错误的协议字段值、不符合协议规定的数据包顺序等,通过对协议行为的分析和识别,可以发现这些异常情况,从而判断是否发生了DDoS攻击。

4、分布式检测

多节点协同监测:由于DDoS攻击通常是分布式的,攻击流量可能来自多个不同的来源,采用分布式的检测方法可以提高检测的准确性和有效性,通过在不同的网络节点上部署监测设备或软件,收集各个节点的流量信息,并进行综合分析和判断,可以更全面地检测到DDoS攻击。

信息共享与关联分析:各个监测节点之间可以进行信息共享和关联分析,将分散的信息整合起来,形成对整个网络的宏观认识,一个节点可能只检测到少量的异常流量,但多个节点同时检测到类似的异常情况,并且这些异常流量的来源具有一定的关联性,那么就可以判断发生了DDoS攻击。

DDoS攻击检测原理涉及多个方面,在实际应用中,通常会结合多种检测方法和手段,以提高检测的准确性和可靠性,及时发现并应对DDoS攻击,保障网络安全和业务的正常运行。