如何通过CDN网络安全加固培训提升网站防护能力?

- 行业动态

- 2025-01-16

- 7

CDN网络安全加固培训

一、理解CDN及其安全风险

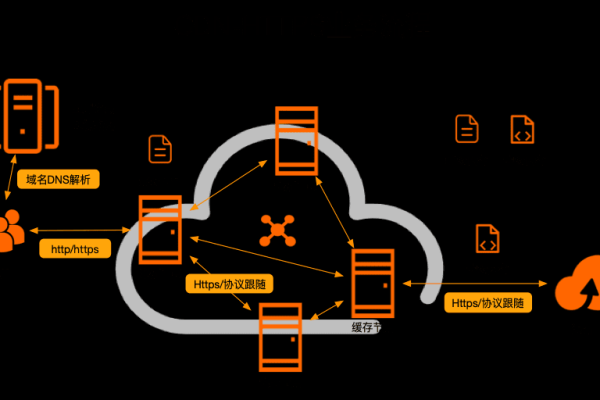

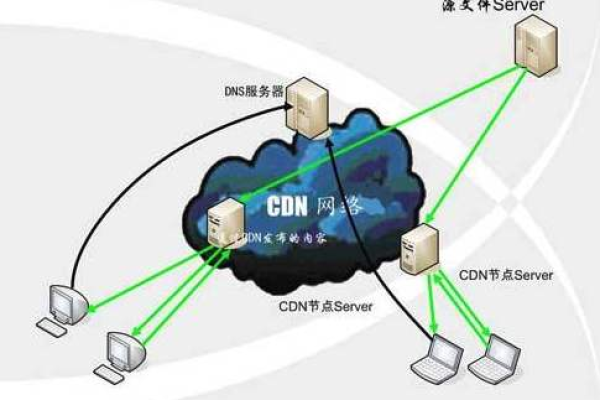

分发网络(CDN)通过在全球范围内分布的多个服务器节点缓存和分发数据,提高了网站的访问速度和可用性,随着其广泛应用,CDN也面临着多种网络安全威胁。

常见的安全风险包括:

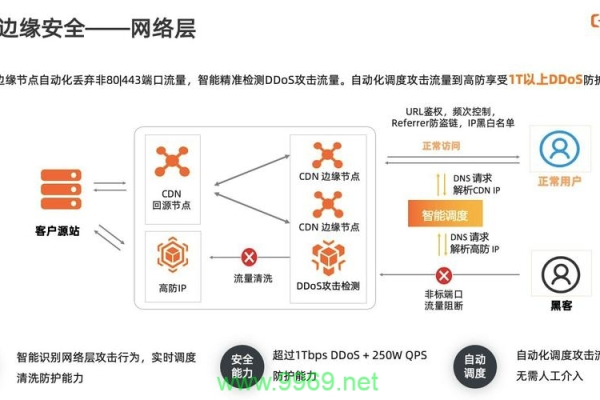

1、DDoS攻击:利用大量受控计算机或物联网设备向CDN节点发送海量请求,导致服务中断。

2、数据泄露:未经授权的访问或窃取敏感信息,如用户数据、交易信息等。

3、反面软件感染:通过破绽利用或社交工程攻击,将反面软件植入CDN节点或用户设备。

4、内容改动:中间人攻击或DNS劫持,修改CDN缓存或传输中的内容,影响用户体验和企业声誉。

5、SQL注入和XSS攻击:针对Web应用的攻击,旨在获取敏感数据或控制网站。

二、CDN网络安全加固策略

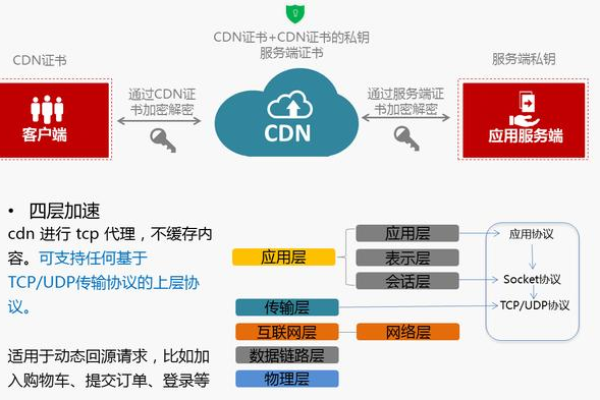

1. 使用最新的安全协议

HTTP/2和HTTP/3:支持多路复用和连接迁移,提高传输效率并增强安全性。

TLS/SSL加密:确保数据在传输过程中的机密性和完整性,防止中间人攻击。

2. 配置防火墙规则

基本规则:禁止来自某些IP地址的请求,限制特定端口的访问。

高级规则:使用IDS/IPS系统检测并阻止异常流量和潜在攻击。

3. 访问控制与身份验证

IP白名单:限制只有特定IP地址能访问CDN节点。

多因素认证:结合密码、生物特征、手机验证码等多种认证方式。

细粒度访问控制:根据用户角色、权限和资源敏感度实施精细化控制。

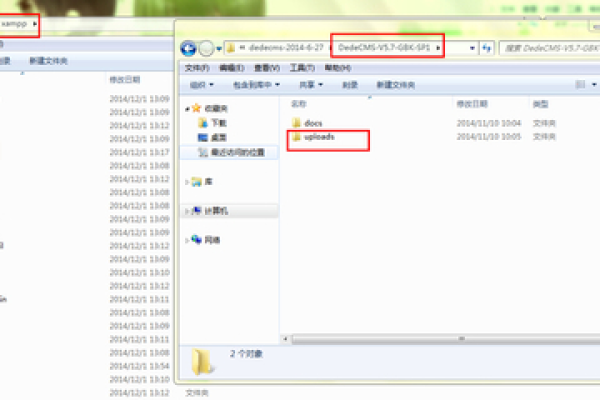

4. 安全审计与破绽修复

定期审计:检查CDN配置是否符合安全最佳实践,及时发现并修复潜在安全问题。

破绽扫描与修复:利用自动化工具定期扫描系统破绽,并及时修复已知的安全破绽。

5. 流量监控与清洗

实时监控:收集CDN各节点的流量数据,分析流量来源、类型和速率,识别异常流量峰值和突发流量模式。

流量清洗:部署流量清洗设备,对异常流量进行识别和过滤,确保合法流量的正常传输。

三、持续改进和更新

网络安全是一个持续的过程,需要定期评估安全策略并根据新的威胁和技术发展进行调整,定期对CDN进行更新和维护也是至关重要的。

1. 定期评估与优化

根据最新的安全威胁和技术趋势调整安全策略。

定期对CDN系统进行性能测试和优化以确保其稳定性和高效性。

2. 应急响应与恢复机制

制定详细的应急预案包括应急响应流程、应急处置措施等以应对突发事件的发生。

建立完善的应急响应团队负责协调各方资源共同应对威胁并迅速恢复服务。

四、相关问题与解答(FAQs)

Q1: 如何配置防火墙规则以保护CDN服务器不受攻击?

A1: 配置防火墙规则需要根据具体的网络环境和业务需求来定制,你可以设置一些基本的规则如禁止来自某些IP地址的请求、限制某些端口的访问等;同时也可以使用高级规则例如利用IDS/IPS系统来检测并阻止异常的网络流量从而保护CDN服务器不受攻击。

Q2: 如何使用加密技术保护数据在传输过程中的安全?

A2: 使用加密技术需要在客户端和服务器之间建立一个安全的连接这通常涉及到使用TLS或SSL协议这些协议可以确保数据在传输过程中的安全性防止数据被窃取或改动你需要在CDN服务器上启用这些协议并在客户端上安装相应的证书来实现这一目标。

以上内容就是解答有关“cdn网络安全加固培训”的详细内容了,我相信这篇文章可以为您解决一些疑惑,有任何问题欢迎留言反馈,谢谢阅读。