如何获取MySQL数据库连接并上传其驱动?

- 行业动态

- 2024-11-15

- 6

MySQL数据库连接与JDBC驱动配置

一、背景介绍

在现代软件开发中,数据库扮演着至关重要的角色,无论是数据存储、查询还是管理,数据库都是应用程序不可或缺的一部分,而MySQL作为一种流行的关系型数据库管理系统(RDBMS),因其开源、高效和跨平台的特性,被广泛应用于各种项目中,为了在Java应用中与MySQL数据库进行交互,我们需要使用JDBC(Java Database Connectivity)API,本文将详细探讨如何在Java项目中获取MySQL数据库连接,并上传MySQL数据库连接驱动。

二、什么是JDBC?

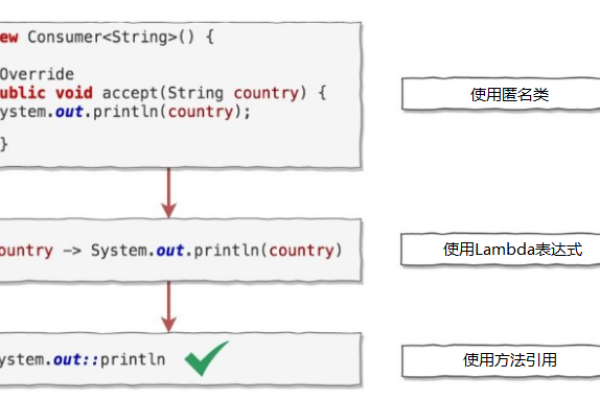

JDBC即Java Database Connectivity,是Java语言用于执行SQL语句的API,可以为多种关系数据库提供统一访问,它由一些Java接口组成,通过这些接口可以构建一个Java类,向特定数据库发送SQL调用,JDBC是一种规范,各个数据库厂商根据这一规范来实现自己的驱动程序。

三、获取MySQL数据库连接的步骤

1、下载MySQL JDBC驱动:需要从MySQL官方网站或其他可信来源下载适用于你所使用的MySQL版本的JDBC驱动,对于MySQL 8.0,可以使用mysql-connector-java-8.0.22.jar。

2、导入JDBC驱动到项目中:下载完成后,将JDBC驱动的JAR文件添加到你的项目中,具体操作步骤如下:

如果使用的是IDE(如IntelliJ IDEA或Eclipse),可以通过项目设置将JAR文件添加到项目的库路径中。

如果使用的是构建工具(如Maven或Gradle),可以在项目的pom.xml或build.gradle文件中添加相应的依赖项。

3、注册JDBC驱动:在早期的JDBC版本中,需要在代码中显式地加载并注册JDBC驱动,在较新的JDBC版本(JDBC 4.0及以后)中,这一步骤已经可选,因为驱动管理器会自动搜索并加载CLASSPATH中的JDBC驱动,但为了兼容性和明确性,我们仍然可以在代码中添加以下语句:

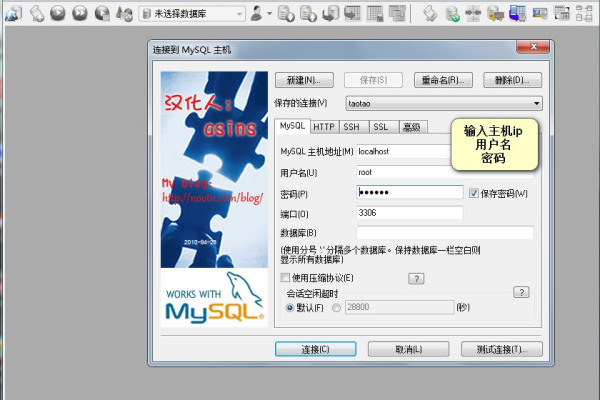

Class.forName("com.mysql.cj.jdbc.Driver"); 4、建立数据库连接:使用DriverManager.getConnection()方法获取数据库连接,该方法需要三个参数:数据库URL、数据库用户名和密码,示例如下:

String url = "jdbc:mysql://localhost:3306/your_database?useSSL=false"; String user = "root"; String password = "password"; Connection connection = DriverManager.getConnection(url, user, password);

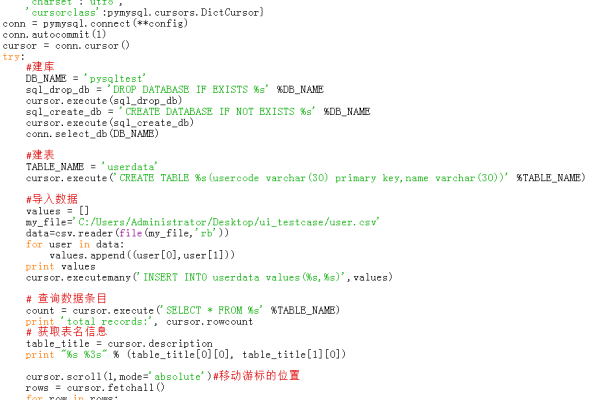

5、创建Statement对象:通过连接对象创建Statement或PreparedStatement对象,用于执行SQL语句。

6、执行SQL语句:使用Statement或PreparedStatement对象的executeQuery或executeUpdate方法执行SQL语句。

7、处理结果集:如果执行的是查询操作,需要处理返回的结果集(ResultSet)。

8、关闭连接:不要忘记关闭Statement和Connection对象,以释放数据库资源。

四、上传MySQL数据库连接驱动

上传MySQL数据库连接驱动通常指的是将驱动的JAR文件添加到项目构建路径中的过程,这一步骤已在上述“导入JDBC驱动到项目中”部分详细描述,需要注意的是,不同的开发环境和构建工具可能有不同的操作方式。

在Eclipse中:右键点击项目 -> Build Path -> Configure Build Path -> Libraries -> Add External JARs -> 选择JAR文件。

在IntelliJ IDEA中:右键点击项目 -> Open Module Settings -> Libraries -> 点击“+”号 -> Java -> 选择JAR文件。

在Maven项目中:在pom.xml文件中添加依赖项,如:

<dependency>

<groupId>com.mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<version>8.0.22</version>

</dependency> 在Gradle项目中:在build.gradle文件中添加依赖项,如:

dependencies {

implementation 'mysql:mysql-connector-java:8.0.22'

} 五、注意事项

确保MySQL服务器正在运行,并且可以通过指定的URL、用户名和密码进行访问。

在使用JDBC时,注意处理可能出现的异常,如ClassNotFoundException(驱动未找到)、SQLException(SQL错误)等。

及时关闭数据库连接和其他资源,以避免内存泄漏和数据库锁定问题。

考虑使用数据库连接池(如C3P0、DBCP、HikariCP等)来提高数据库访问效率和管理连接的生命周期。

通过以上步骤,我们可以在Java项目中成功获取MySQL数据库连接,并上传和使用MySQL数据库连接驱动,JDBC作为一种标准的数据库访问接口,简化了Java程序与数据库之间的交互过程,在实际开发中,还需要注意资源管理、异常处理和性能优化等问题,以确保应用程序的稳定性和高效性。

以上就是关于“mysql 获取数据库连接_上传MySQL数据库连接驱动”的问题,朋友们可以点击主页了解更多内容,希望可以够帮助大家!