cdn溯源攻击

- 行业动态

- 2025-03-16

- 6

一、CDN溯源攻击

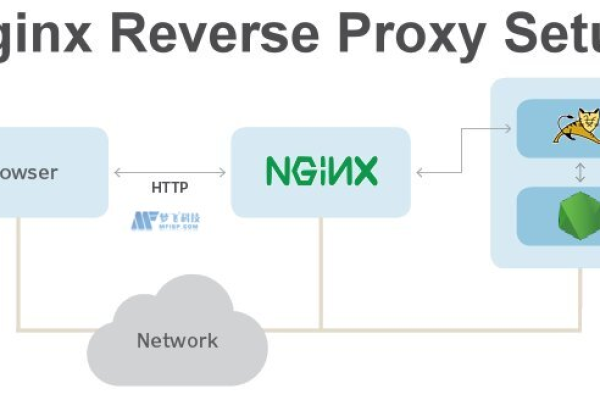

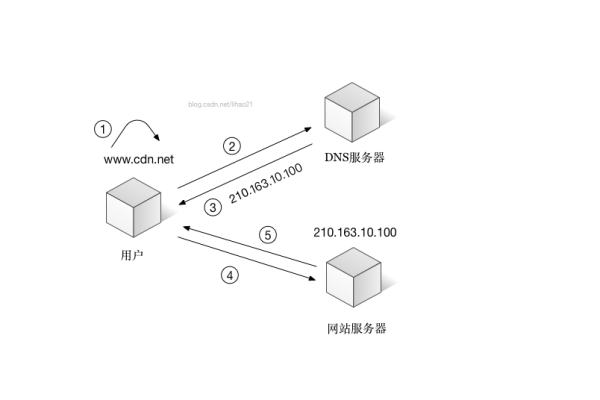

随着互联网的迅猛发展,内容分发网络(CDN)已成为缓解网络拥塞、提高用户访问速度的重要技术,CDN也成为了破解攻击的新目标,CDN溯源攻击,即通过分析CDN日志和流量数据,追踪并定位攻击源头的行为,对于维护网络安全、保障用户权益具有重要意义。

二、CDN溯源攻击的方法

日志分析

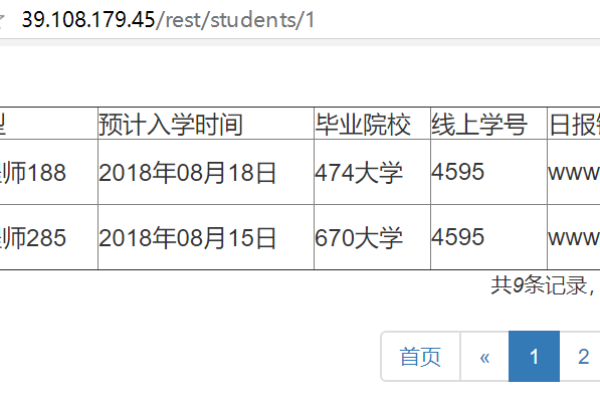

解析:CDN服务提供商通常会记录详细的访问日志,这些日志包含了时间戳、请求方法、请求URL、客户端IP、HTTP状态码及响应时间等关键信息,通过对这些信息的深入分析,可以追踪到用户的访问轨迹,识别出异常流量和潜在问题。

分析工具和技术:为了高效地分析日志,可以使用专业的工具和技术,如ELK Stack(Elasticsearch、Logstash和Kibana的组合)、Splunk等,这些工具能够收集、存储和可视化日志数据,帮助运维人员快速定位问题。

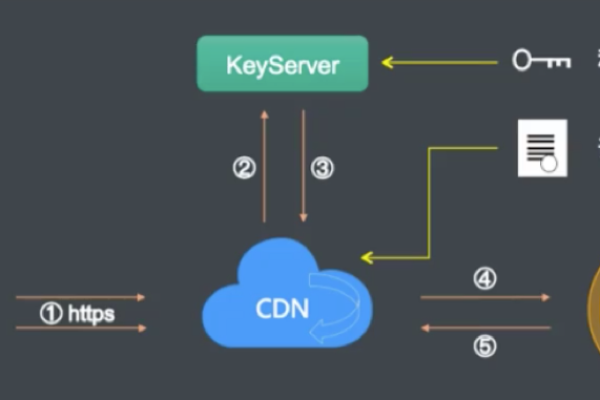

HTTP头信息

常见HTTP头字段:在CDN溯源过程中,HTTP头信息是另一个重要的线索来源,常见的HTTP头字段包括X-Forwarded-For(记录用户的真实IP地址)、Via(记录请求经过的中间节点信息)以及X-Cache(指示请求是否命中CDN缓存)等。

头信息分析工具:可以使用Fiddler、Wireshark等工具来查看和分析HTTP头信息,这些工具能够帮助识别请求的来源和经过的节点,进一步追踪用户行为。

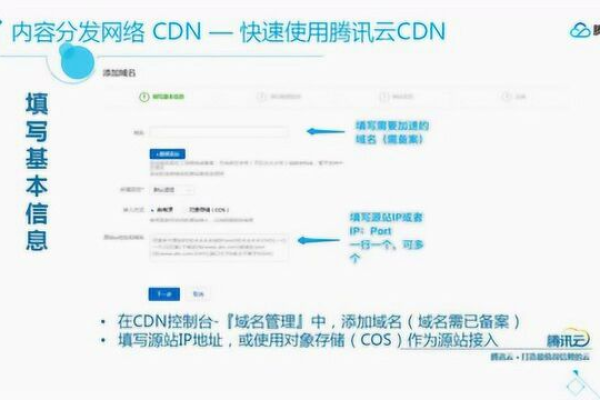

CDN供应商的溯源工具

常见CDN供应商工具:许多CDN服务提供商都提供了专门的溯源工具,如Cloudflare的分析和调试工具、Akamai的流量分析和溯源工具以及AWS CloudFront的访问日志和分析工具等,这些工具通常集成在CDN管理控制台中,提供可视化的界面和详细的分析报告。

工具优势:使用这些专门的溯源工具可以大大简化分析过程,提高溯源的准确性和效率。

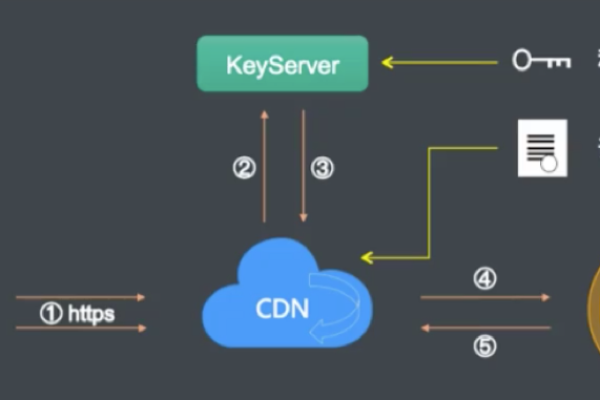

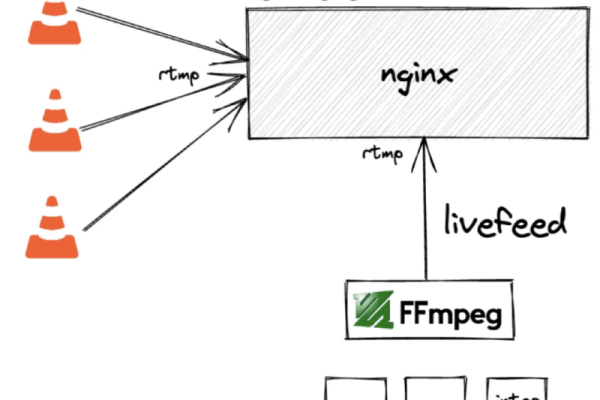

结合网络流量分析

网络流量捕获:除了日志和HTTP头信息外,还可以通过网络流量分析来进行溯源,这需要使用一些网络流量捕获工具来收集和分析网络数据包,如Wireshark和tcpdump等。

流量分析技术:通过分析网络流量,可以识别出DDoS攻击、反面爬虫和数据泄露等异常行为,通过分析流量峰值和流量分布可以识别DDoS攻击;通过识别异常的访问模式和频率可以识别反面爬虫;通过分析流量中的敏感数据传输可以识别潜在的数据泄露风险。

三、综合溯源策略

在实际操作中,使用单一的方法可能无法全面识别所有问题,综合使用多种溯源方法是最佳策略,这包括将日志分析和HTTP头信息结合使用、将CDN供应商工具和网络流量分析结合使用等,为了提高效率,可以将溯源过程自动化,如编写脚本自动收集和分析日志、HTTP头信息和网络流量等。

四、溯源过程中的挑战与解决方案

在溯源过程中,可能会遇到数据量大、数据复杂以及隐私保护等挑战,为了应对这些挑战,可以采取以下措施:

使用分布式存储和分析系统来处理大规模数据。

使用专业的日志解析和网络流量分析工具来简化数据处理过程。

遵循隐私保护法规确保数据处理过程中的合规性和安全性。

五、案例分析

以某知名电商平台为例,该平台在“双11”期间遭遇了大规模的DDoS攻击,通过CDN日志和网络流量分析,平台成功识别出攻击源头和攻击模式,并及时采取了防护措施,有效缓解了攻击影响,这个案例表明,CDN溯源攻击在应对网络攻击方面具有重要作用。

六、相关问题与解答

如何确保CDN溯源攻击的准确性?

答:为了确保CDN溯源攻击的准确性,需要综合使用多种溯源方法,并对收集到的数据进行仔细分析和验证,还需要不断更新和完善溯源技术和工具,以应对不断变化的网络环境和攻击手段。

CDN溯源攻击是否侵犯用户隐私?

答:CDN溯源攻击本身并不直接涉及用户隐私数据的收集或泄露,在进行溯源分析时,需要遵循隐私保护法规和最佳实践原则,确保数据处理过程中的合规性和安全性,溯源结果应仅用于解决安全问题和改进服务质量,而不应被用于其他不当目的。