为什么安装操作系统后服务器无法启动?

- 行业动态

- 2024-12-20

- 8

在服务器管理中,遇到安装操作系统后无法正常启动的情况是比较常见的问题,这种情况可能由多种因素引起,包括硬件配置、系统设置错误等,以下是一些可能的原因和解决方案:

一、原因分析

1、RAID配置问题:

在某些情况下,如果RAID配置不正确或顺序不当,可能导致系统无法从预期的磁盘引导,如果操作系统安装在RAID6上,但RAID1的配置先于RAID6创建,可能会导致引导问题。

解决方案可能涉及重新配置RAID设置,确保操作系统所在的RAID组具有最高的引导优先级。

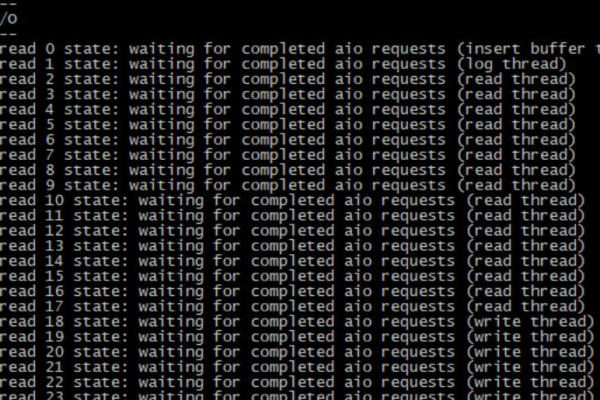

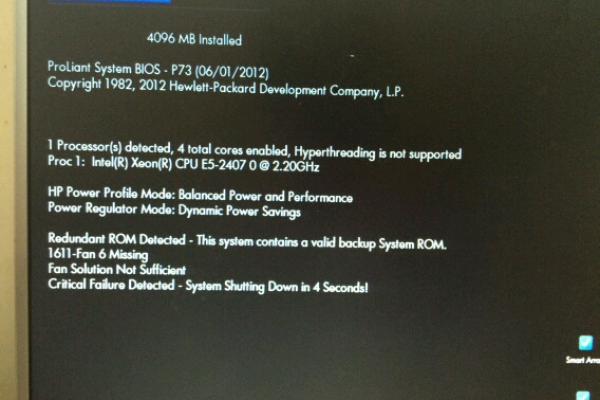

2、硬件故障:

服务器内部的硬件部件如主板、处理器、内存、硬盘等可能存在故障或损坏,这可能会阻止系统正常启动。

进行硬件故障排查,检查硬件组件是否连接正确,是否有损坏或过热等问题。

3、BIOS设置错误:

如果BIOS设置有误,如启动顺序不正确,也可能导致服务器无法正常启动。

进入BIOS界面,检查并调整硬件设置、启动顺序等配置项。

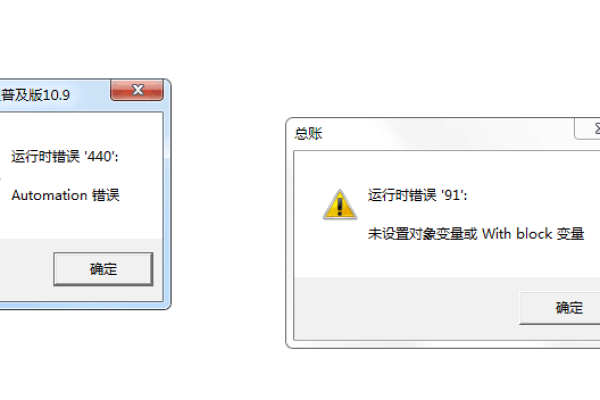

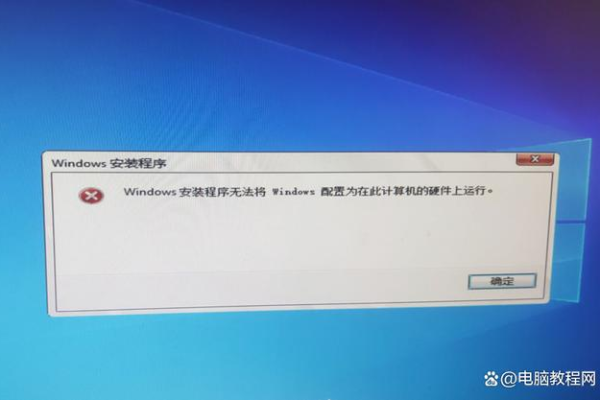

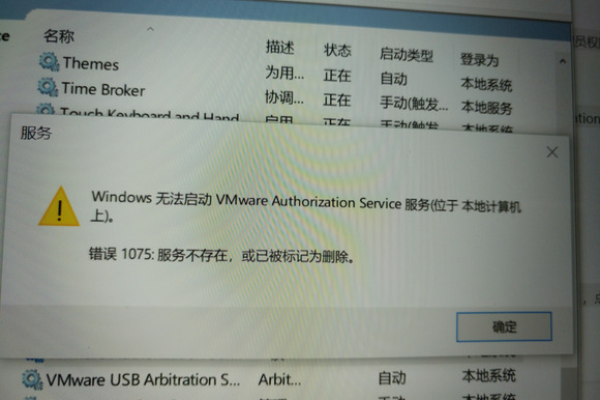

4、操作系统问题:

操作系统文件损坏、系统崩溃或配置错误都可能导致无法启动。

可以尝试使用操作系统安装光盘或U盘进行修复或重装操作系统。

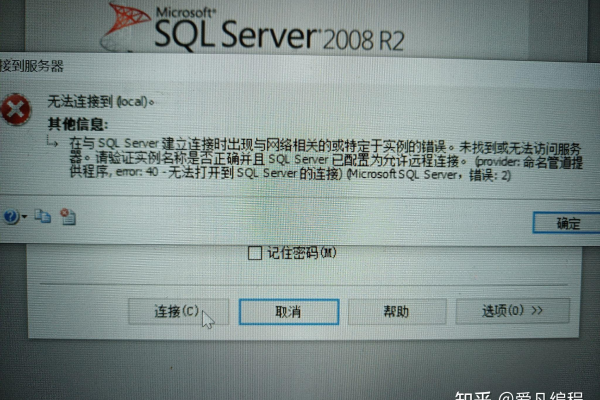

5、网络连接问题:

如果服务器需要通过网络(如PXE)启动,网络连接问题也可能导致无法启动。

检查网络连接是否正常,确保网线插好、路由器运行正常且没有IP地址冲突。

二、解决方案

1、检查电源和硬件连接:

确保所有电源线和数据线连接正确无误,没有松动或损坏。

尝试更换电源线或插座,以排除电源问题。

2、检查硬件状态:

使用诊断工具检查内存、硬盘等硬件的状态。

如果怀疑某个硬件组件存在问题,尝试更换该组件。

3、调整BIOS/UEFI设置:

进入BIOS/UEFI设置,确保启动顺序正确,将包含操作系统的驱动器设置为首选启动设备。

检查安全设置和其他相关配置,确保没有禁用必要的启动选项。

4、修复或重装系统:

如果操作系统文件损坏,尝试使用恢复模式或救援模式修复系统文件。

如果其他方法都无法解决问题,可能需要重新安装操作系统,在此之前,请确保备份重要数据。

5、寻求专业帮助:

如果以上方法都无法解决问题,建议联系专业的服务器维修人员或厂商技术支持进行检修和修复。

三、FAQs

1、为什么服务器在安装操作系统后无法自动引导?

服务器无法自动引导通常是由于RAID配置不当、硬件故障、BIOS设置错误、操作系统问题或网络连接问题引起的,需要逐一排查这些可能性,找到具体原因并进行相应的解决。

2、如何检查服务器的硬件状态?

可以使用各种诊断工具来检查服务器的硬件状态,使用memtest86等工具检查内存是否存在问题,使用smartctl等工具检查硬盘是否存在问题,如果诊断出某个硬件组件存在问题,应尝试更换该组件。

面对服务器安装操作系统后无法启动的问题,需要耐心地进行排查和解决,通过检查硬件状态、调整BIOS设置、修复操作系统文件等方法,大多数问题都可以得到解决,如果问题依旧存在,不要犹豫寻求专业的技术支持。