BI工程师在数据仓库中如何实施ELT过程?

- 行业动态

- 2024-11-21

- 4

,ETL工程师专注于数据提取、转换和加载,确保数据在目标系统中准确且高效。,“

BI工程师与数据仓库:ETL流程解析

在当今信息时代,企业面临着海量数据的处理需求,为了从这些数据中提取有价值的商业智能,各类专业角色变得不可或缺,BI工程师(Business Intelligence Engineer)和数据仓库工程师(Data Warehouse Engineer)是其中两个关键职位,本文将深入探讨BI工程师的职责、数据仓库的重要性以及ETL(Extract, Transform, Load)流程的详细解析。

一、BI工程师的职责

1、数据分析与可视化:

BI工程师的主要职责之一是将企业的海量数据转化为有意义的分析结果,他们通过使用各种数据分析工具(如Excel、Tableau、Power BI等)对数据进行深入分析,生成直观的图表和报表,帮助企业做出明智的决策,BI工程师可能会分析公司的销售趋势,以预测未来的市场需求,或者评估客户的满意度,从而为市场营销策略提供依据。

2、报表设计:

BI工程师需要设计和开发各种类型的报表,以满足不同部门和管理层的需求,这些报表不仅需要准确反映数据的实际情况,还需要具有良好的可读性和可操作性,销售部门可能需要一份详细的月度销售报告,而高层管理人员可能更关注年度归纳和趋势分析,BI工程师需要根据不同的需求设计定制化的报表。

3、数据挖掘:

数据挖掘是BI工程师的另一项重要任务,他们利用高级算法和技术,从大量数据中挖掘出潜在的模式和趋势,这些信息可以帮助企业发现新的市场机会,优化运营流程,甚至预测未来的行为,通过分析客户的购买历史和行为模式,BI工程师可以帮助营销团队制定更加精准的目标营销策略。

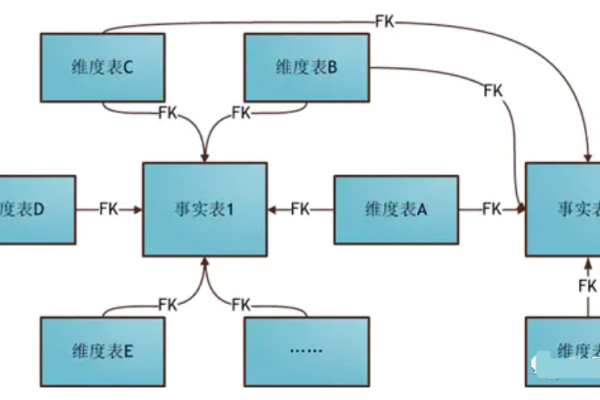

4、数据建模:

数据建模是BI工程师工作的基础,他们需要构建各种数据模型,以支持数据分析和决策,这些模型可以是简单的统计模型,也可以是复杂的机器学习模型,通过数据建模,BI工程师可以更好地理解数据之间的关系,并进行预测和优化,构建一个预测模型来估算未来的销售趋势,可以帮助企业提前做好库存管理。

二、数据仓库的重要性

1、集中存储:

数据仓库是一个集中式的存储系统,用于存储企业所有的数据,它能够将分散在不同系统中的数据整合到一个统一的平台上,使得数据分析变得更加高效和便捷,一个企业的销售数据可能分布在多个区域和多个系统中,通过数据仓库,可以将这些数据集中起来,形成一个全局视图。

2、数据清洗与整合:

数据仓库不仅仅是数据的存储场所,还承担着数据清洗和整合的重要任务,由于数据来源多样,格式不一,质量参差不齐,数据仓库工程师需要对这些数据进行清洗和转换,确保数据的准确性和一致性,清洗掉重复的数据,填补缺失的值,统一不同来源数据的格式等。

3、支持决策:

数据仓库为企业提供了一个可靠的数据基础,支持各类决策,通过对历史数据的分析,企业可以了解过去的业绩和问题,从而制定更加科学合理的战略和战术,通过分析历年的销售数据,企业可以找出哪些产品在哪些市场上表现最好,进而调整产品线和市场策略。

三、ETL流程解析

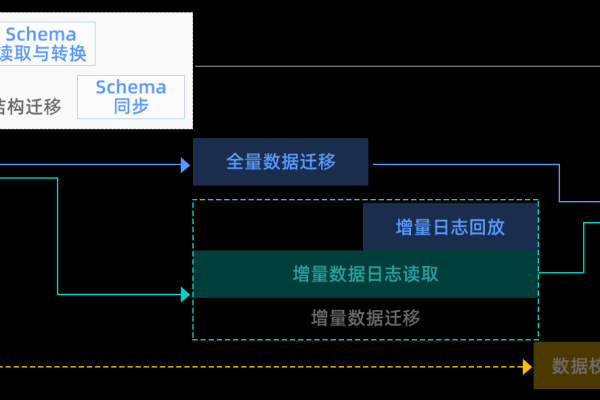

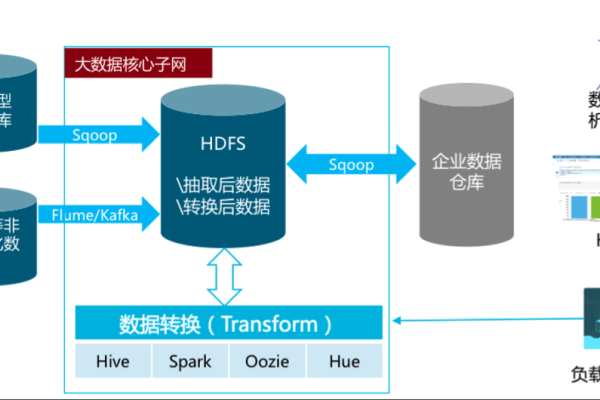

1、数据抽取(Extract):

数据抽取是ETL流程的第一步,也是非常重要的一步,数据仓库工程师需要从各种数据源中抽取所需的数据,这些数据源可以是数据库、文件系统、API接口等,抽取过程需要考虑数据的实时性和完整性,确保所有相关数据都被正确抽取,从多个数据库中抽取销售数据时,需要确保数据的同步性和一致性。

2、数据转换(Transform):

数据转换是对抽取出来的数据进行处理的过程,这一步包括数据清洗、数据格式转换、数据验证等多个环节,数据清洗是指去除数据中的噪音和错误,如删除重复数据、填补缺失值等,数据格式转换是指将不同格式的数据转换成统一格式,便于后续处理,数据验证则是确保数据的准确性和完整性,将日期格式统一转换为YYYY-MM-DD格式,将货币单位统一转换为人民币等。

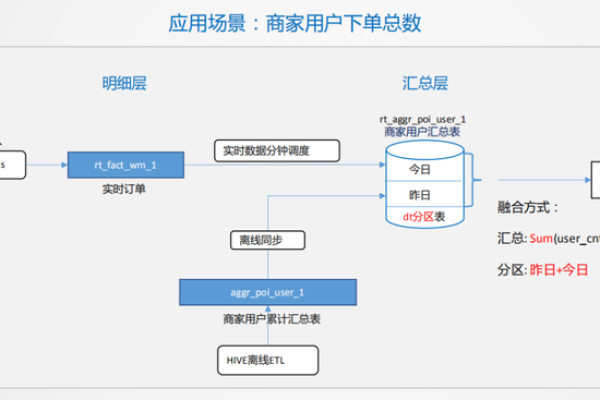

3、数据加载(Load):

数据加载是将转换后的数据加载到数据仓库中的过程,这一步需要确保数据的准确性和及时性,加载过程中可能涉及到数据的分区、索引、压缩等操作,以优化数据存储和查询性能,将清洗和转换后的数据按照时间分区加载到数据仓库中,可以提高查询效率。

四、BI工程师与数据仓库工程师的合作

1、协同工作:

尽管BI工程师和数据仓库工程师的职责有所不同,但他们的工作密切相关,需要紧密合作,数据仓库工程师负责构建和维护数据仓库,确保数据的质量和可用性;BI工程师则负责从数据仓库中提取数据,进行分析和可视化,生成有价值的业务智能,两者的合作可以大大提高企业数据处理的效率和效果。

2、共同目标:

无论是BI工程师还是数据仓库工程师,他们的最终目标都是为企业提供有价值的业务智能,支持企业决策,他们在日常工作中需要密切沟通,协调一致,共同实现这一目标,在一个新的数据分析项目中,BI工程师需要与数据仓库工程师一起确定数据需求和数据源,确保数据的及时性和准确性。

五、FAQs

1、什么是ETL流程?:ETL即Extract,Transform;Load,是数据处理的三个步骤,抽取(Extract)是从各种数据源中获取数据;转换(Transform)是对数据进行清洗、转换和整合;加载(Load)是将处理后的数据加载到目标数据库或数据仓库中。

2、BI工程师需要掌握哪些技能?:BI工程师需要掌握数据分析、数据可视化、数据挖掘、数据建模等技能,他们需要熟悉各种数据分析工具和编程语言,具备良好的业务理解能力和沟通技巧。

3、数据仓库工程师的主要职责是什么?:数据仓库工程师的主要职责是设计、构建和维护数据仓库系统,确保数据的质量和可用性,他们需要进行数据集成、数据清洗、数据转换等工作,并优化数据存储和查询性能。

4、为什么ETL流程在数据处理中很重要?:ETL流程是数据处理的核心环节,通过抽取、转换和加载,可以将分散、不一致的数据转换成高质量的、可用于分析的数据,ETL流程保证了数据的准确性、完整性和一致性,为后续的数据分析和决策提供了坚实的基础。

5、如何成为一名优秀的BI工程师或数据仓库工程师?:成为一名优秀的BI工程师或数据仓库工程师需要不断学习和实践,需要掌握相关的技术知识和工具,参与实际项目积累经验,培养业务理解和解决问题的能力,持续学习和自我提升是关键。

BI工程师和数据仓库工程师在现代企业中扮演着至关重要的角色,他们通过各自的专业技能和紧密合作,帮助企业从海量数据中提取有价值的信息,支持科学决策和业务发展,随着大数据时代的不断发展,这两个职位的重要性将愈加凸显。

各位小伙伴们,我刚刚为大家分享了有关“bi工程师数据仓库elt”的知识,希望对你们有所帮助。如果您还有其他相关问题需要解决,欢迎随时提出哦!