DVWA Java版本,如何确保安全破绽得到充分测试和修补?

- 行业动态

- 2024-07-31

- 1

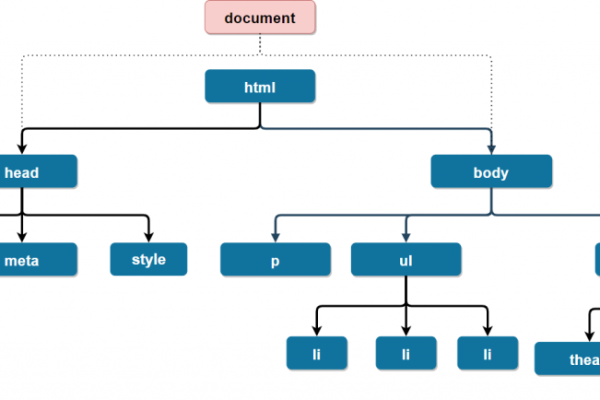

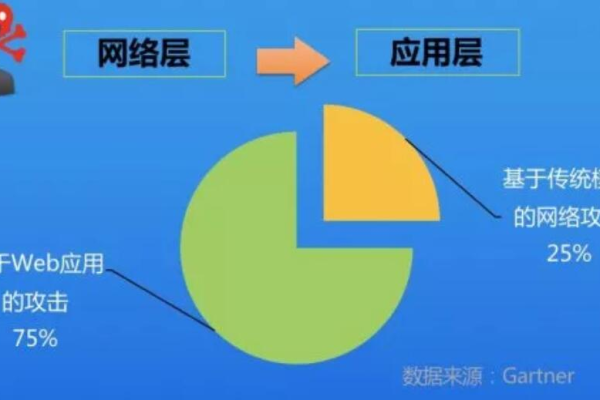

DVWA (Damn Vulnerable Web App) 是一个用 PHP/MySQL 编写的安全破绽测试工具,它提供了一系列的安全破绽场景,用于帮助安全专家、开发者和学员学习和了解网络安全概念。您提到的 “java_” 似乎是指 Java 语言,这与 DVWA 使用的 PHP 语言不同。

DVWA Java简介

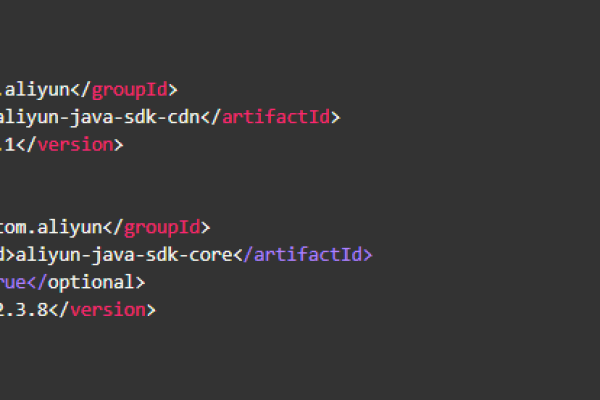

DVWA (Damn Vulnerable Web App) 是一个广受欢迎的渗透测试工具,主要用于学习和演示网站的安全破绽,Java版本同样模拟了一个包含多种安全弱点的简单Web应用环境,使开发者和安全专家能够深入理解如何识别、利用以及防御这些安全威胁。

安全破绽与防护措施

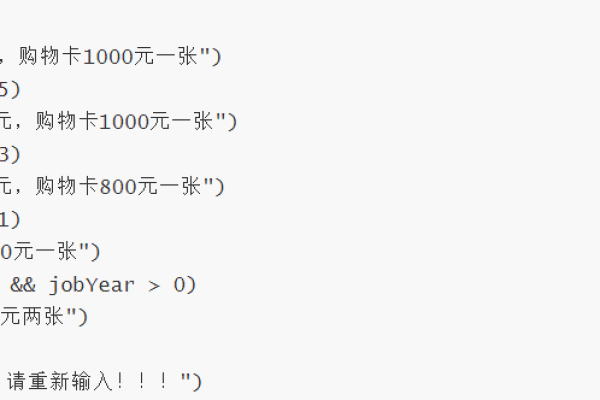

1. 命令注入攻击

攻击原理:攻击者通过表单输入或URL参数,注入反面系统命令,在用户提交的数据中嵌入如“;cat /etc/passwd”之类的系统命令,可能导致敏感信息泄露。

防护方法:对所有的输入进行严格的验证和清理,禁用特殊字符,使用安全的API和库函数,避免直接执行系统命令。

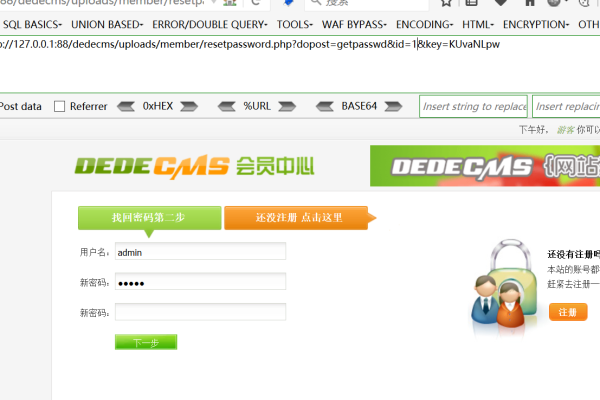

2. SQL注入

攻击原理:通过输入框注入反面SQL语句,影响数据库查询,输入“OR ‘1’=’1′ ”,可能导致所有用户数据被泄露。

防护方法:使用预编译的SQL语句(PreparedStatements),进行输入验证,限制数据库权限。

3. CSRF(跨站请求伪造)

攻击原理:攻击者通过伪装成受信任用户的请求,执行未授权的操作,通过隐藏的表单或是第三方网站发起的请求,无需受害者知识即可转账或修改信息。

防护方法:使用CSRF tokens,确保每个请求都有一个与之关联的唯一令牌,以验证请求的真实性。

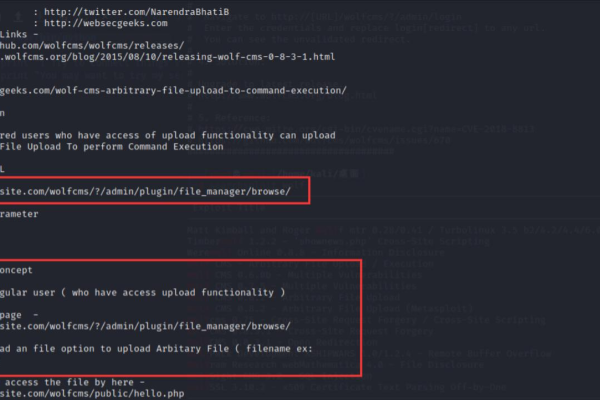

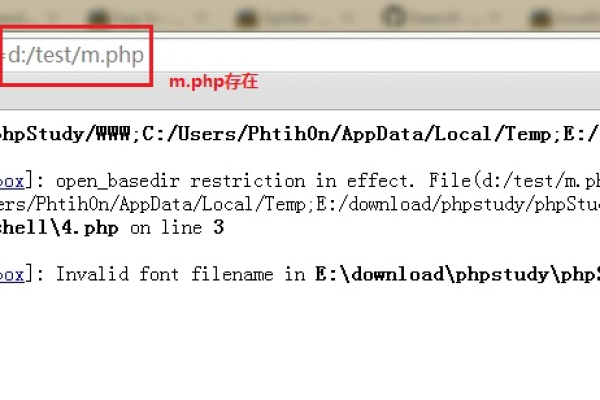

4. 文件上传破绽

攻击原理:允许用户上传任意文件,包括可执行文件或脚本,可能导致服务器被植入后门或反面软件。

防护方法:限制上传文件的类型,对所有上传的文件进行扫描和隔离,不在未经严格检查的情况下执行用户上传的内容。

5. 会话管理缺陷

攻击原理:会话令牌管理不当,如令牌易于预测或会话未正确过期,可能被用于会话劫持或固定攻击。

防护方法:使用强随机数生成器产生令牌,实施有效的会话过期策略,并采用安全的Cookie设置。

6. XXE(XML外部实体注入)

攻击原理:应用程序处理XML输入时未进行适当过滤,攻击者可以读取或连接到外部资源,通过XML文件引入外部DTD文件,可能导致系统内部文件被读取。

防护方法:禁用外部实体的处理,对所有XML输入进行严格的解析和清理。

7. 不安全的直接对象引用

攻击原理:访问对象(如数据库记录、文件)时未正确验证用户权限,导致未授权的数据访问或操作。

防护方法:确保对所有用户访问进行适当的权限检查,使用访问控制列表(ACLs)来限制数据访问。

实践案例

考虑到DVWA的实际操作性,以下是基于Java版本的DVWA的一些实际应用场景:

1、教育培训:信息安全课程中,教师可以使用DVWA作为教学工具,展示如何识别和利用各种常见的Web应用破绽,学生可以实际操作这些破绽的触发和修复过程,加深理解。

2、安全测试:企业和开发团队可以在软件开发周期中引入DVWA,进行定期的安全培训和测试,这有助于提高开发人员和IT安全专家对网络安全威胁的认识和防御能力。

3、技术研究:研究人员可以利用DVWA进行安全性研究,探索新的破绽和防御策略,发表相关的研究成果。

DVWA作为一个灵活的平台,不仅仅限于上述场景,还可以根据不同的需求进行定制和扩展。

相关问答FAQs

什么是DVWA Java版的主要用途?

DVWA Java版主要用于教育和安全测试目的,帮助了解Web应用的各种安全破绽及其防御机制。

如何配置DVWA Java版以实现最佳学习效果?

配置DVWA Java版时,应确保所有安全破绽模块都被激活,最好在安全的网络环境中部署DVWA,以避免真实的安全风险,结合现有的教学材料和案例,设计具体的实验和挑战任务,可以大大提高学习效果。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/127760.html