如何防范SQL注入攻击?

- 行业动态

- 2024-08-13

- 5

SQL注入攻击

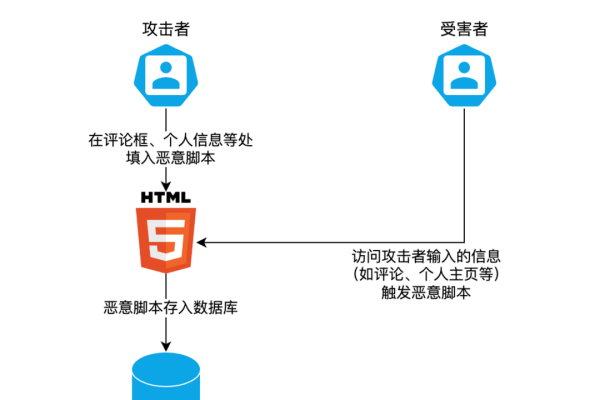

SQL注入攻击是网络安全领域中一种常见而危险的攻击方式,它利用了Web应用程序对用户输入缺乏合理检查的破绽,在这种攻击中,攻击者将反面SQL代码注入到应用程序的输入字段中,这些字段原本是由用户输入的数据构成,但未经过严格的验证和处理,由于这些数据被直接用于后端数据库查询,攻击者可以借此操控数据库操作,从而进行非规的数据访问、修改甚至删除操作。

SQL注入攻击的原理与方法:

SQL注入攻击的关键在于,攻击者通过在Web表单输入或URL查询字符串中插入反面SQL代码片段,来影响后台数据库的执行逻辑,一个简单的登录表单可能会要求输入用户名和密码,正常情况下,输入的数据将被用来构造类似如下的SQL语句:

SELECT * FROM users WHERE username = '[username]' AND password = '[password]';

但如果应用程序未对用户输入进行充分检查,攻击者可以在用户名或密码字段中输入特定的SQL代码,如在用户名中输入admin',这段输入不仅完成了原本的SQL语句(即username = 'admin'),还通过注释符号,使得后续的AND password部分被注释掉,不再执行,这样即使不知道密码,也能成功登录。

攻击者的具体操作步骤通常包括:首先确定可注入的点,然后根据目标服务器和数据库的类型,构造相应的反面输入,这可能包括联合查询、推断数据库结构、提取敏感信息,甚至在某些情况下执行系统级别的命令。

预防SQL注入攻击的方法:

预防SQL注入攻击的最有效方法是使用参数化查询,这意味着在构造SQL语句时,使用参数而不是直接将用户输入内联到查询字符串中,在PHP中可以使用PDO(PHP Data Objects)扩展来安全地处理SQL查询,还可以使用各种Web应用程序防火墙工具来辅助检测和阻止SQL注入尝试。

归纳与问题解答:

SQL注入攻击是一种严重的网络安全威胁,它利用了Web应用程序在处理用户输入时的不严谨,导致反面SQL代码可以被执行,为了防止此类攻击,开发者应采用参数化查询并使用现代Web框架提供的安全防护措施。

相关问题与解答:

1、为什么SQL注入仍然普遍存在?

答:SQL注入之所以仍然存在,主要是因为许多旧系统未能更新其安全措施,以及一些开发者对安全性重视不够,未能正确实现输入验证和查询参数化。

2、如何检测我的网站是否易受SQL注入攻击?

答:可以通过源代码审计查找潜在的SQL注入点,或者使用专门的安全扫描工具进行自动化测试,确保所有的用户输入都被正确地清理和验证,可以大大降低被攻击的风险。