如何开户服务器而无需管理密码?

- 行业动态

- 2025-01-08

- 5

服务器开户如何不用管理密码

在现代网络环境中,服务器的安全性和便捷性是至关重要的,为了实现服务器的无密码登录,可以通过多种方法来实现,本文将详细介绍几种常见的方法,包括SSH公钥认证、取消密码登录、使用认证代理和使用单点登录(SSO),这些方法各有优劣,用户可以根据自身需求进行选择。

一、SSH公钥认证

SSH公钥认证是一种基于非对称加密算法的安全身份验证方式,通过这种方式,用户无需每次登录时输入密码,只需使用私钥进行认证即可。

生成SSH密钥对

1、打开终端:在本地计算机上打开终端或命令提示符。

2、生成密钥对:输入以下命令生成SSH密钥对:

ssh-keygen -t rsa

按提示操作,可以选择保存路径和是否设置密码短语。

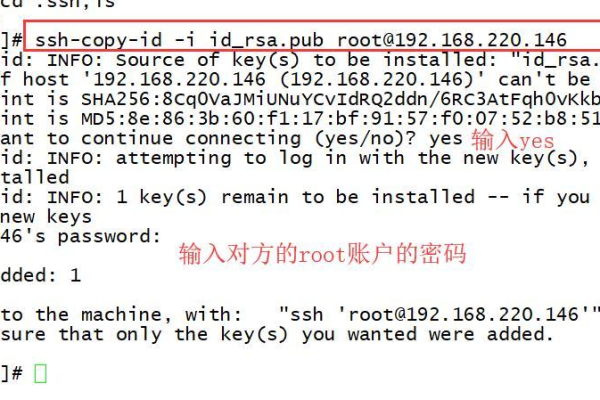

将公钥上传到服务器

1、复制公钥:使用以下命令将公钥复制到服务器上的authorized_keys文件中:

ssh-copy-id -i ~/.ssh/id_rsa.pub username@server_ip

系统会要求输入服务器登录密码以完成公钥的上传。

配置SSH服务

1、编辑配置文件:在服务器上编辑SSH服务的配置文件:

sudo vi /etc/ssh/sshd_config

2、修改配置项:找到并修改以下配置项:

PasswordAuthentication no

3、重启SSH服务:保存并关闭文件后,重启SSH服务使配置生效:

sudo service sshd restart

测试登录

1、尝试登录:使用以下命令尝试登录服务器:

ssh username@server_ip

如果成功登录且无需输入密码,则表示SSH公钥认证已配置成功。

二、取消密码登录

通过修改SSH服务器的配置文件,可以完全禁用密码登录,只允许使用SSH公钥认证登录。

修改SSH配置文件

1、编辑配置文件:在服务器上编辑SSH服务的配置文件:

sudo vi /etc/ssh/sshd_config

2、禁用密码登录:找到并修改以下配置项:

PasswordAuthentication no

3、保存并重启服务:保存并关闭文件后,重启SSH服务使配置生效:

sudo service sshd restart

三、使用认证代理

认证代理可以将认证信息保存在本地客户端,从而实现无密码登录,常用的工具有ssh-agent。

启动SSH代理

1、启动SSH代理:在本地计算机上启动SSH代理:

eval $(ssh-agent)

2、添加私钥:将私钥添加到SSH代理中:

ssh-add ~/.ssh/id_rsa

配置服务器接受代理

1、编辑配置文件:在服务器上编辑SSH服务的配置文件:

sudo vi /etc/ssh/sshd_config

2、启用代理转发:找到并修改以下配置项:

ForwardAgent yes

3、保存并重启服务:保存并关闭文件后,重启SSH服务使配置生效:

sudo service sshd restart

四、使用单点登录(SSO)

单点登录(SSO)可以在多个系统中进行统一的身份验证,避免多次输入密码,常用的认证系统有LDAP和Active Directory。

配置LDAP认证

1、安装LDAP客户端:在服务器上安装LDAP客户端软件包。

2、编辑SSH配置文件:在服务器上编辑SSH服务的配置文件:

sudo vi /etc/ssh/sshd_config

3、启用LDAP认证:找到并修改以下配置项:

AuthorizedKeysFile .ssh/authorized_keys .ssh/ldap_keys

4、保存并重启服务:保存并关闭文件后,重启SSH服务使配置生效:

sudo service sshd restart

五、常见问题解答

Q1:如何更改SSH端口号?

要更改SSH端口号,可以按照以下步骤操作:

1、编辑SSH配置文件:在服务器上编辑SSH服务的配置文件:

sudo vi /etc/ssh/sshd_config

2、修改端口号:找到并修改Port配置项,例如将端口号改为2222:

Port 2222

3、保存并重启服务:保存并关闭文件后,重启SSH服务使配置生效:

sudo service sshd restart

4、更新防火墙规则:确保防火墙允许新的端口号通过,可以使用以下命令:

sudo firewall-cmd --permanent --add-port=2222/tcp sudo firewall-cmd --reload

5、测试新端口:使用新的端口号尝试连接服务器:

ssh -p 2222 username@server_ip

Q2:如何更改SSH登录欢迎信息?

要更改SSH登录欢迎信息,可以按照以下步骤操作:

1、编辑Banner文件:在服务器上编辑Banner文件:

sudo vi /etc/issue

2、修改欢迎信息:在文件中添加或修改欢迎信息,

Welcome to My Server! Please find below the information you need to know about illegal activities... HomePage: https://www.myserver.com

3、保存并退出:保存文件并退出编辑器。

4、重启SSH服务:为了使更改生效,可以重启SSH服务:

sudo service sshd restart

5、测试登录:重新登录服务器,查看欢迎信息是否已更改。

六、小编有话说

通过上述几种方法,可以实现服务器的无密码登录,提高操作的便利性和效率,需要注意的是,关闭密码验证可能会增加服务器的安全风险,因此在采用这些方法之前,应确保服务器和认证系统的安全性,同时考虑其他更加安全可靠的身份验证方式,定期检查服务器日志记录,及时更新操作系统和应用程序以修复安全破绽,也是非常重要的安全措施,希望本文能够帮助大家更好地管理和保护服务器的安全。