什么是中继路由CDN?它如何优化网络性能?

- 行业动态

- 2025-01-07

- 3

中继路由CDN,即内容分发网络(CDN),是一种通过全球分布的服务器节点来加速网站或应用内容传输的技术,它能够显著提高用户访问速度、减轻源站服务器负担,并增强安全性,以下是关于中继路由CDN的详细解释:

一、工作原理

1、全球节点分布:

CDN在全球各地部署了大量的边缘节点(Edge Nodes),这些节点通常位于网络条件优越的位置,以便快速响应用户请求。

节点的选择基于地理位置、网络带宽和网络延迟等因素,确保用户能够从最近的节点获取内容。

2、内容缓存:

当用户首次请求某个资源时,CDN会从源站拉取该资源并存储在边缘节点上。

之后,相同区域内的其他用户再次请求同一资源时,可以直接从边缘节点获取,无需每次都回源站拉取数据。

根据预设的缓存策略,边缘节点上的内容会在一定时间后自动更新,或者通过特定指令手动刷新。

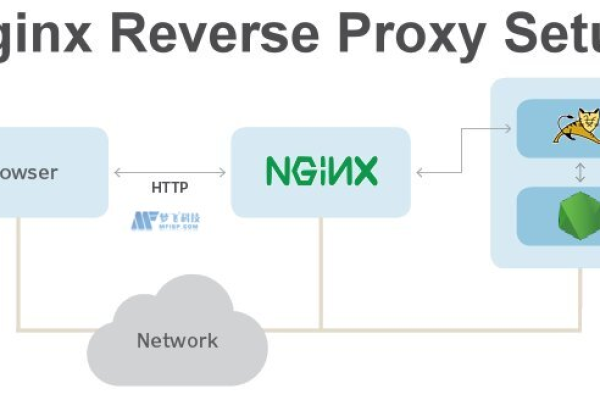

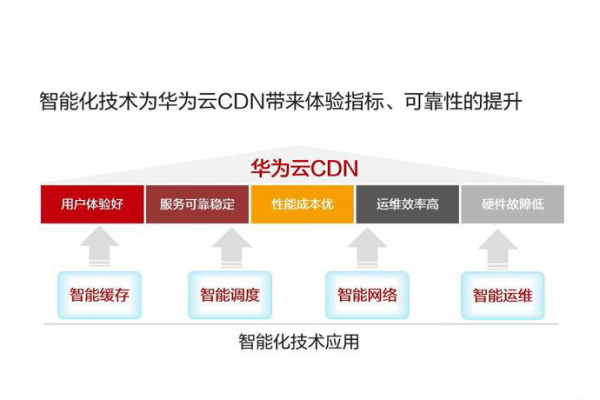

3、智能路由:

DNS解析:当用户访问一个使用了CDN服务的网站时,DNS请求会被导向CDN的服务商,服务商根据用户的IP地址等信息,智能判断出哪个边缘节点离用户最近,并将域名解析为该节点的IP地址。

负载均衡:即使在同一地理区域内,不同的边缘节点也可能因为网络状况或服务器负载不同而表现各异,CDN系统可以动态调整流量分配,确保最佳性能。

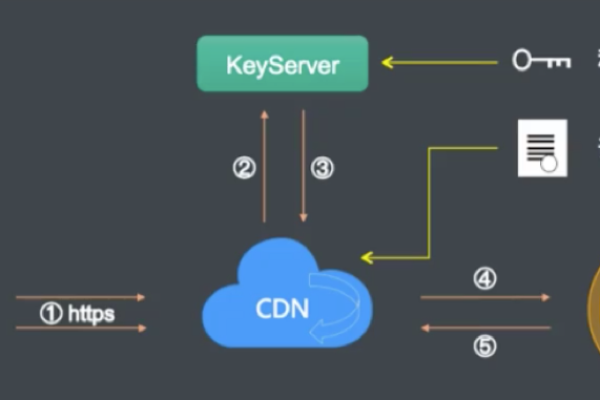

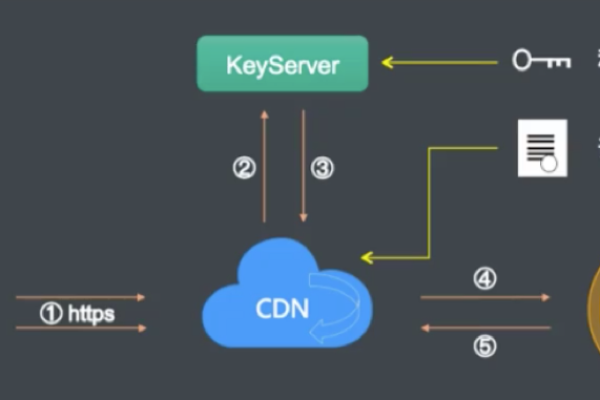

4、安全性增强:

DDoS防护:CDN可以通过分散攻击流量来减轻分布式拒绝服务(DDoS)攻击的影响。

SSL/TLS加密:支持HTTPS协议,为用户提供安全的数据传输服务。

5、性能优化:

压缩技术:对传输的内容进行压缩,减少传输量,加快页面加载速度。

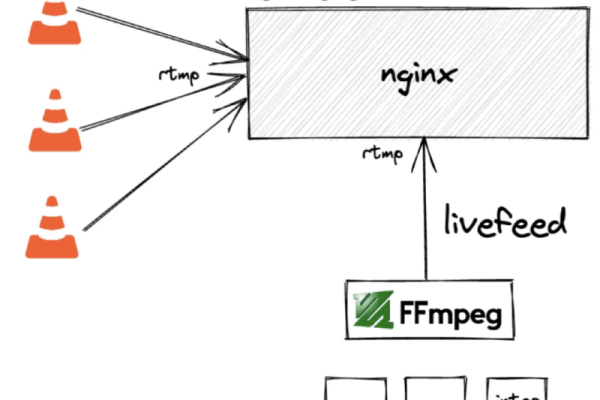

静态与动态内容处理:CDN不仅能够高效分发静态文件(如图片、视频、CSS、JavaScript等),还能够处理动态内容,比如API调用。

二、实现方式

1、选择CDN提供商:

市场调研:选择一个合适的CDN服务提供商,如阿里云CDN、腾讯云CDN、AWS CloudFront、Cloudflare等。

注册账户:访问所选CDN提供商的官方网站,注册一个新账户。

2、配置源站:

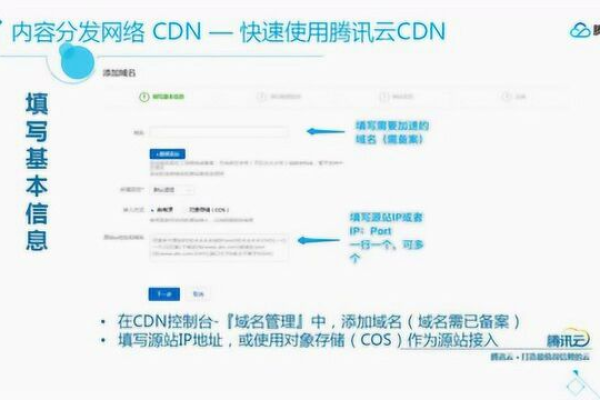

指定源站:在CDN控制台中指定您的原始服务器(源站)的地址。

设置回源方式:选择HTTP/HTTPS等协议,配置回源路径。

3、添加加速域名:

添加域名:在CDN控制台中添加您希望加速的域名。

配置CNAME记录:将您的域名DNS解析中的CNAME记录指向CDN提供的加速域名,这一步骤是为了让用户的请求先到达CDN节点而不是直接到达您的源站。

4、配置缓存规则:

定义缓存策略:设置哪些类型的文件应该被缓存,以及缓存的时间长度,您可以设置图片和视频文件缓存较长时间,而HTML文件缓存较短时间。

设置缓存键:决定如何识别和缓存请求,包括是否考虑查询字符串等。

5、配置安全设置:

启用HTTPS:如果您的网站支持HTTPS,可以在CDN中开启相应的设置,以保证数据传输的安全性。

设置访问控制:可以配置IP黑白名单、防盗链等功能,以增加安全性。

6、测试配置:

检查配置:确保所有配置都正确无误。

测试访问:通过浏览器或其他工具访问您的网站,检查CDN是否正常工作,内容是否正确加载。

7、监控与优化:

监控性能:利用CDN提供的监控工具,定期查看网站的访问速度、流量等指标。

持续优化:根据监控结果调整缓存策略、安全设置等,不断优化性能。

三、使用场景

CDN在多种场景下都能发挥重要作用,尤其是在需要提高内容分发效率、降低延迟和提升用户体验的情况下,以下是一些常见的CDN使用场景:

加速:适用于网站、博客、在线商店等,通过CDN缓存静态内容如图片、CSS、JavaScript文件等,用户访问时直接从最近的节点获取,显著减少加载时间。

加速:适用于社交平台、新闻网站、在线教育平台等,通过CDN的智能路由和缓存策略进行优化,减少回源次数,提高响应速度。

视频点播和直播:适用于视频平台、在线教育、体育赛事直播等,通过CDN分发视频内容,确保视频的流畅播放。

文件下载加速:适用于软件下载、游戏资源下载、企业文件共享等,大文件下载通过CDN分发,用户可以从最近的节点下载文件,提高下载速度和成功率。

安全防护:适用于所有需要保护的网站和应用,CDN可以提供DDoS防护、WAF(Web应用防火墙)、SSL/TLS加密等安全功能。

全球加速:适用于跨国企业、国际电商平台、全球化的应用等,通过全球分布的CDN节点,确保不同地区的用户都能获得快速的访问体验。

移动应用加速:适用于移动应用、手机游戏等,移动应用中的图片、视频、API响应等可以通过CDN加速。

API加速:适用于API服务提供商、开发者平台等,API请求通过CDN缓存和智能路由,减少响应时间。

大规模活动支持:适用于大型促销活动、节日庆典、线上发布会等,在活动期间通过CDN分发大量静态和动态内容。

企业内网加速:适用于企业内部应用、远程办公等,企业内部的文件共享、应用访问等可以通过CDN加速。

四、路由器CDN服务器

路由器CDN服务器是一种将CDN功能集成到路由器中的设备,它可以根据用户请求的地理位置选择最近的节点服务器来提供内容,减少数据传输的延迟,并提供更快速的内容响应,路由器CDN服务器还可以根据网络流量和负载情况动态调整内容分发策略,以保证网络的稳定性和质量。

五、家用路由器如何跑CDN

家用路由器可以通过安装定制固件(如OpenWRT或DD-WRT)来扩展其功能,从而支持CDN服务,具体步骤包括配置DDNS、安装定制固件、设置端口转发和绑定CDN服务等,通过这些步骤,家用路由器可以成为本地CDN缓存节点,减轻外部网络的负担并提升访问速度。

六、FAQs

1、家用路由器如何设置CDN加速?

要设置CDN加速,首先需要登录到路由器管理界面,在设置选项中找到网络设置或高级设置,再找到CDN设置,在CDN设置中,输入CDN提供商提供的加速域名和相关信息,保存设置后,路由器会自动将流量通过CDN进行加速。

2、家用路由器如何优化CDN加速效果?

确保路由器固件是最新版本;将路由器放置在离网络设备更近的位置;调整QoS设置将CDN流量优先级设置为高;使用双频无线路由器并将CDN加速的设备连接到5GHz频段。

3、家用路由器如何判断CDN加速是否生效?

使用网速测试工具测试网速是否有明显提升;观察网页或视频加载速度是否有改善;如果使用的是CDN提供商的监控工具,可以查看CDN加速的使用情况和效果报告。

小编有话说

随着互联网技术的不断发展,CDN已经成为提高网站和应用性能的重要手段之一,通过合理配置和使用CDN服务,我们可以显著提升用户体验并减轻源站服务器的压力,无论是企业还是个人用户都可以根据自身需求选择合适的CDN解决方案来实现内容的高效分发和加速传输。