如何正确设置CDN以优化网站性能和用户体验?

- 行业动态

- 2025-01-07

- 6

CDN(内容分发网络)设置解析是提高网站性能和用户体验的关键步骤,通过将网站的静态资源缓存到CDN节点上,可以显著减少用户访问的延迟和带宽消耗,以下是详细的CDN设置解析流程:

一、选择合适的CDN服务提供商

选择适合的CDN服务提供商是第一步,需要考虑以下几个因素:

1、覆盖范围:确保CDN服务提供商的节点覆盖符合您的用户分布需求。

2、服务质量:查看用户评价和服务稳定性,选择口碑良好的提供商。

3、功能与价格:根据您的需求选择合适的功能套餐,避免不必要的开支。

常见的CDN服务提供商包括Cloudflare、Akamai、Amazon CloudFront和腾讯云CDN等。

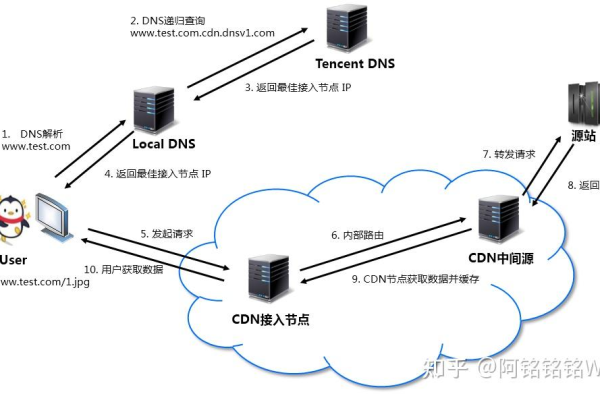

二、配置DNS记录

配置DNS记录是将用户的请求引导至CDN节点的重要步骤,具体操作如下:

1、获取CDN提供的CNAME记录:在CDN服务提供商的控制面板中找到您需要使用的CDN域名,并获取相应的CNAME记录。

2、修改域名DNS设置:登录您的域名注册商控制面板,找到DNS设置页面,将您网站的原始A记录或CNAME记录替换为CDN提供的CNAME记录,假设您的原始域名记录为example.com,CDN提供的CNAME记录为cdn.example.com,您需要将原本指向源站的A记录或CNAME记录修改为指向cdn.example.com。

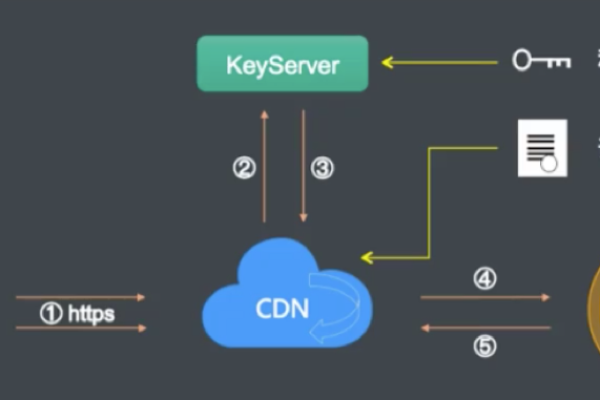

三、配置源站

配置源站的目的是确保CDN节点能够正确获取源站内容,具体步骤如下:

1、设置源站地址:在CDN服务提供商的控制面板中,填写您网站的源站地址,通常是服务器IP或源站域名。

2、配置源站端口和协议:根据您的网站配置,选择合适的源站端口(如80或443)和协议(HTTP或HTTPS)。

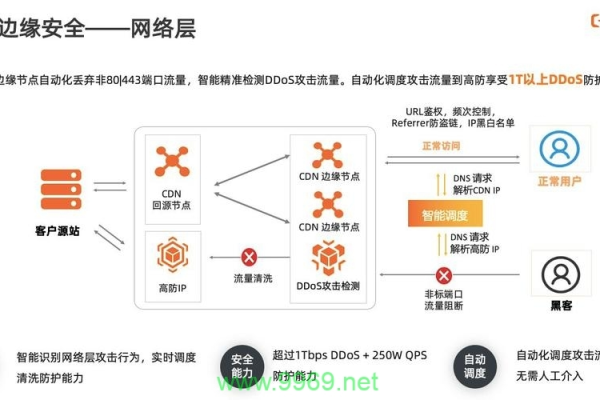

3、设置源站鉴权:为了防止未经授权的访问,您可以设置源站鉴权机制,如Token鉴权、IP白名单等。

四、设置缓存规则

设置缓存规则可以提高内容的缓存命中率,减少源站负载,具体操作如下:

1、配置缓存时间:在CDN服务提供商的控制面板中,设置不同类型文件的缓存时间,例如HTML文件缓存时间为10分钟,图片文件缓存时间为30天。

2、设置缓存策略:选择合适的缓存策略,如强制缓存、协商缓存等。

3、配置缓存清理:当源站内容更新时,需要清理CDN缓存,可以在控制面板中手动清理缓存,或设置自动清理规则。

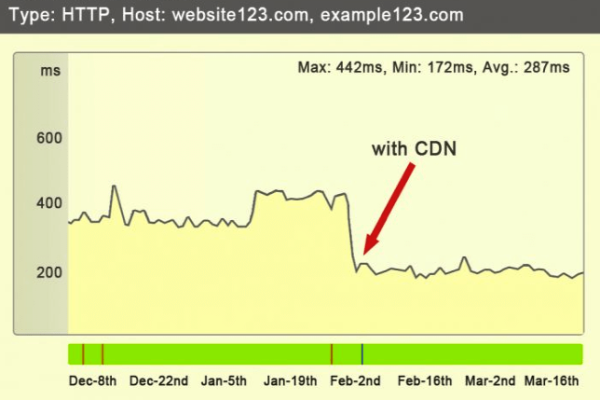

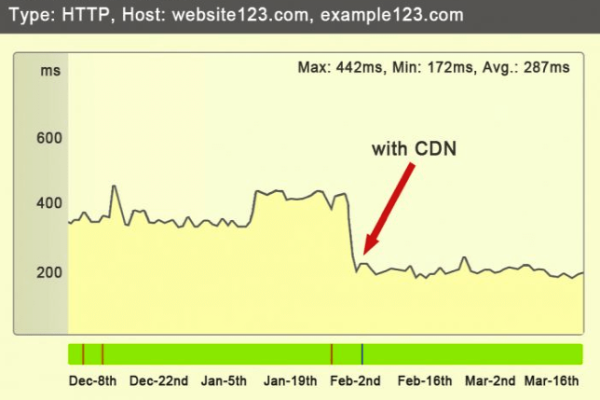

五、监控和优化性能

监控和优化性能是确保CDN服务稳定性和高效性的重要步骤,具体操作如下:

1、使用监控工具:在CDN服务提供商的控制面板中使用其提供的监控工具,实时监控CDN节点的运行状态和性能。

2、分析日志数据:定期分析CDN提供的访问日志,了解用户的访问情况和CDN节点的缓存命中率,发现并解决潜在问题。

3、调整配置:根据监控结果和分析数据,及时调整CDN配置,如优化缓存规则、调整源站设置等。

六、常见问题及解决方案

1、DNS解析失败:检查域名DNS设置是否正确,确保CNAME记录指向正确的CDN域名。

2、缓存命中率低:优化缓存规则,增加静态资源的缓存时间,减少缓存清理频率。

3、源站访问慢:检查源站服务器的性能和网络状况,优化源站配置,如增加带宽、优化数据库查询等。

七、使用项目管理系统进行优化

在CDN解析设置和维护过程中,使用项目管理系统可以提高工作效率和协作效果,推荐使用以下两个系统:

1、研发项目管理系统PingCode:适用于研发团队的项目管理系统,提供需求管理、任务分配、进度跟踪等功能,帮助团队高效协作。

2、通用项目协作软件Worktile:适用于各类团队的通用项目协作软件,提供任务管理、时间管理、文件共享等功能,帮助团队提高工作效率。

CDN解析设置是一个复杂但重要的过程,正确的设置可以显著提升网站的加载速度和用户体验,通过选择合适的CDN服务提供商、配置DNS记录、配置源站、设置缓存规则、监控和优化性能,您可以确保CDN服务的高效运行,使用项目管理系统可以提高团队的协作效率,确保CDN解析设置和维护工作的顺利进行。