小黑子键盘绿色版v1.0有哪些新特性?

- 行业动态

- 2024-08-29

- 8

小黑子键盘是一款专为提升用户交互体验而设计的软件,其核心功能是在用户按下键盘时发出特定的声音效果,下面将详细介绍这款软件的主要功能、使用方法、以及它的独特之处:

1、主要功能

声音播放:小黑子键盘提供了多种声音效果,如“鸡你太美”、“哈哈”、“全民制作人”和“篮球”等,这些声音可以在按下键盘时自动播放,为用户的聊天或视频通话增添趣味元素。

快捷键操作:软件支持通过点击快捷键来播放声音,这使得用户可以在不中断打字的情况下快速使用这些声音效果。

2、使用方法

下载与安装:小黑子键盘是绿色免费版软件,可以轻松下载并安装,无需复杂的安装步骤,用户可直接运行软件即可开始使用。

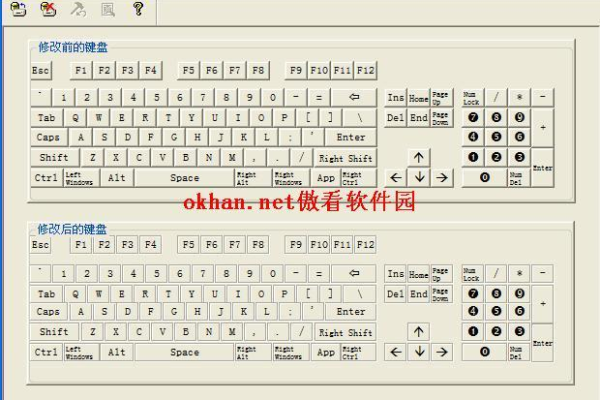

配置快捷键:用户可以根据个人喜好配置快捷键与特定声音的对应关系,使得在聊天或视频通话中使用这些特效更为便捷。

3、软件特色

界面简洁:小黑子键盘设计简洁,没有过多的复杂操作,用户友好的界面使得即使是初次使用者也能快速上手。

趣味性强:除了基本的声音效果外,小黑子键盘还定期更新加入新的声音包,满足用户对新鲜感和趣味性的需求。

4、用户体验

增强互动性:通过声音的播放,小黑子键盘能够显著增加在线互动的趣味性,尤其是在游戏和社交媒体平台上。

个性化设置:用户可以根据个人喜好选择和设置不同的声音,表达自己的情绪或反应,使交流更具个性。

5、软件更新与支持

持续更新:软件会定期更新,增加新的声音效果,修复用户反馈的问题,保证软件的稳定性和娱乐性。

技术支持:对于用户在使用过程中遇到的任何技术问题,开发者提供支持服务,确保用户能顺畅使用软件。

小黑子键盘绿色版v1.0不仅为用户提供了一个简单但极具趣味性的软件工具,还有效地丰富了用户的交流方式,通过其独特的声音播放功能,可以增加在线互动的乐趣,提高沟通的个性化和实时反馈,软件的易用性、定期更新和良好的用户支持也是其受欢迎的重要原因。