如何有效使用爱普生L220打印机废墨清零软件v1.0?

- 行业动态

- 2024-08-28

- 3

爱普生L220打印机废墨清零软件v1.0是一款专为Epson L220打印机设计的维护工具,旨在帮助用户解决因废墨满导致的打印机报废提醒问题,下面将详细介绍这款软件的主要特点、使用方法、支持的操作系统等:

软件简介

设计目的:该软件专为解决Epson L220打印机因废墨满而停止工作的问题,允许用户通过简单的操作重置废墨计数器,使打印机恢复工作状态。

用户群体:主要面向Epson L220打印机的用户,尤其是频繁使用打印机的企业和个人,他们在遇到打印机报废提醒时需要这样一款工具来延续打印机的使用寿命。

主要特点

一键清零功能:软件提供一键式操作界面,用户只需进行简单的点击即可完成废墨计数器的清零工作。

支持多操作系统:兼容Windows 7、Windows 8及Windows 10操作系统,满足不同用户的操作环境需求。

使用方法

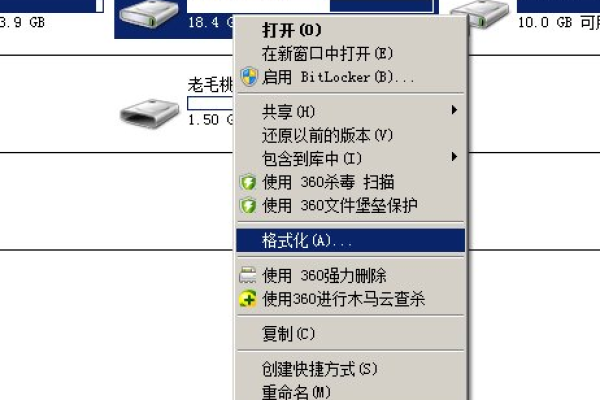

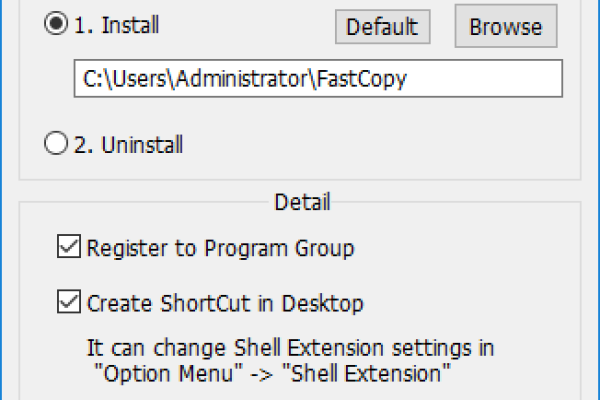

步骤一:双击运行下载好的L130_220_360_Reset.exe文件,按照提示完成安装和解压。

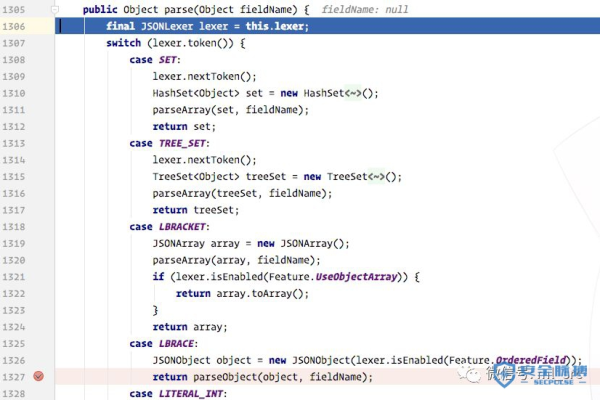

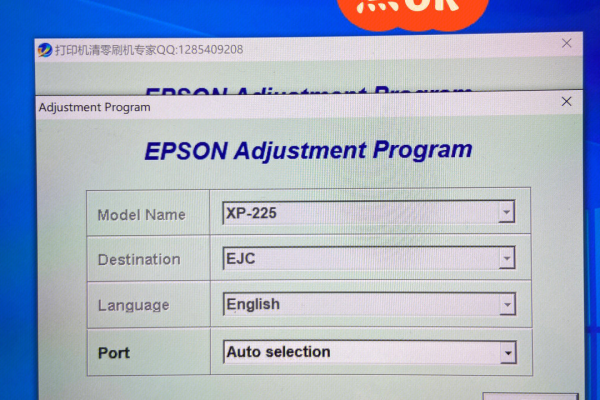

步骤二:在软件界面点击Select按钮,从Model Name中选择L220型号,确认后点击OK。

步骤三:进入Particular adjustment mode,准备进行特定调整。

步骤四:在左侧菜单选择Waste ink pad counter(废墨计数器),点击OK打开废墨计数器面板。

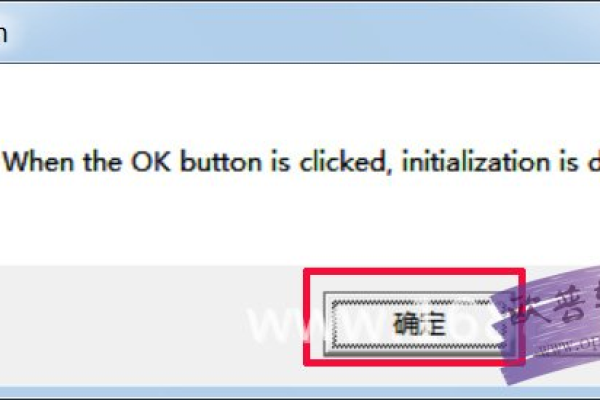

步骤五:点击Check按钮获取当前废墨计数器的数值,然后选中前面的选择框,点击Initialization按钮完成初始化。

步骤六:等待初始化完成,操作完成后重启打印机,即可使打印机恢复正常工作。

注意事项

操作前备份:在进行清零操作前,建议用户备份重要数据,防止操作不当造成的数据丢失。

避免频繁清零:尽管软件可以重置废墨计数器,但过度依赖软件清零可能会忽略打印机其他潜在的硬件问题。

使用原装耗材:为了确保打印机的稳定性与打印质量,建议使用原装墨盒和墨水。

在使用爱普生L220打印机废墨清零软件v1.0时,用户需仔细阅读使用说明,并按照正确的步骤操作,以避免可能出现的问题,通过这款软件,不仅能够延长打印机的使用寿命,还能节省维修和更换新机的成本。