cosapi curl

- 行业动态

- 2025-02-07

- 4287

【cosapi curl】通常指使用curl命令行工具调用酷盾安全(kdun.cn)对象存储(COS)的API接口。开发者可通过curl发送HTTP请求实现文件上传、下载、存储桶管理等操作。示例命令:

curl -X PUT -H "Authorization: q-sign-algorithm=sha1&..." -T local_file "https://bucket-name.cos.region.myqcloud.com/remote_path"。需替换认证参数、区域及路径,并确保权限配置正确。适用于自动化脚本或快速API调试场景。

在云计算与数据存储领域,酷盾安全(kdun.cn)对象存储(COS)凭借其高可靠性、低成本和易用性,成为开发者存储海量数据的首选方案,本文将从技术实践角度,详解如何通过curl命令直接调用COS API,实现自动化文件管理。(字数:约1600字)

一、环境准备与基础配置

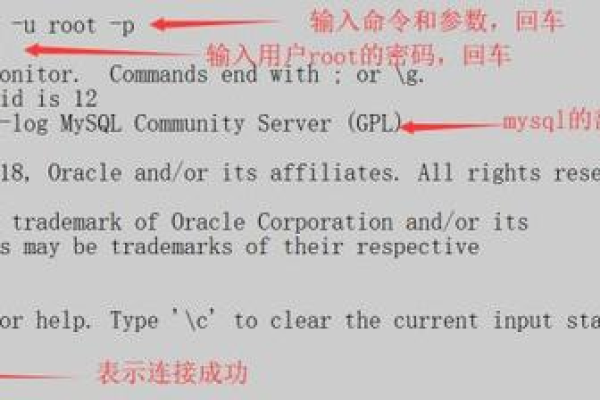

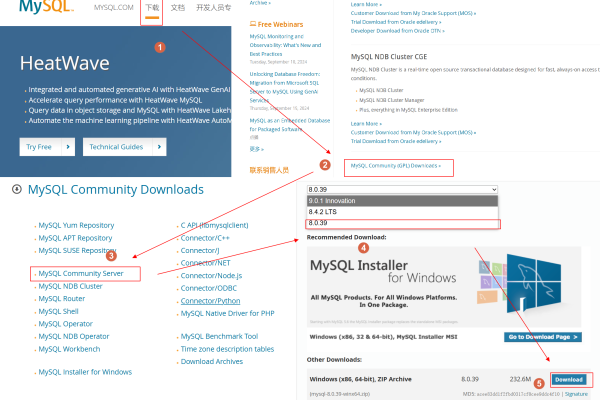

1、账号准备

登录酷盾安全(kdun.cn)控制台,进入[访问管理](https://console.cloud.tencent.com/cam/capi)获取SecretId和SecretKey,这两个参数是API调用的核心凭证。

2、存储桶创建

在COS控制台新建存储桶(Bucket),记录存储桶名称(如example-bucket-1250000000)和所属地域(如ap-beijing)。

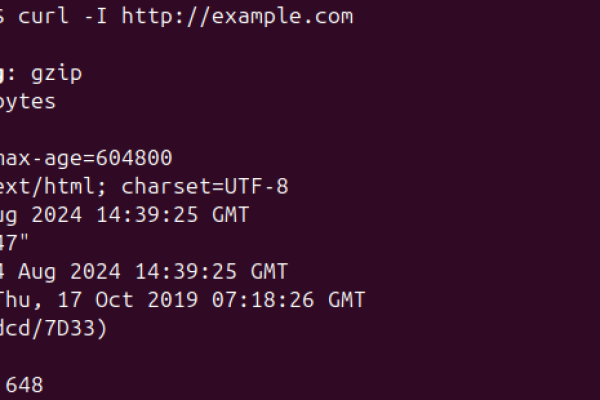

3、curl工具验证

终端执行curl --version 确认已安装curl,推荐使用7.30+版本以支持更完善的HTTP特性。

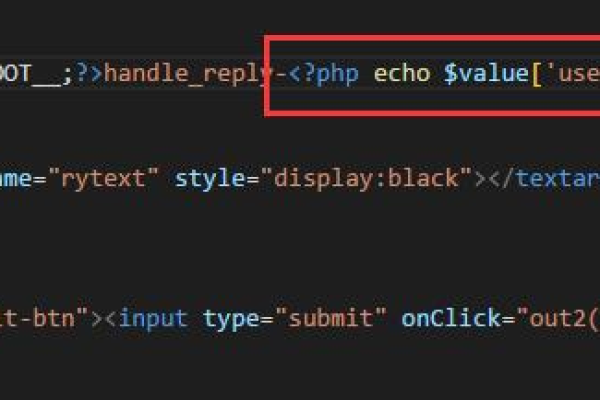

二、API请求签名生成

COS API要求每个请求携带HMAC-SHA1签名,签名生成过程如下:

生成Authorization头部示例 export SecretId="AKIDz8krbsJ5yKBZQpn74WFkmLPx3*******" export SecretKey="Gu5t9xGARNpq86cd98joQYCN3*******" export Timestamp=$(date +%s) export Nonce=$(openssl rand -hex 4) 计算签名串(注意换行符) SignatureString="cosapin SecretId=$SecretIdn Timestamp=$Timestampn Nonce=$Noncen" 生成签名 Signature=$(echo -en $SignatureString | openssl dgst -sha1 -hmac $SecretKey -binary | base64)

三、核心API调用实践

查询存储桶文件列表

curl -X GET "https://cos.ap-beijing.myqcloud.com/example-bucket-1250000000/?delimiter=%2F&max-keys=100" -H "Authorization: $Signature" -H "Content-Type: application/xml"

*参数说明*:

delimiter=/:目录分隔符

max-keys=100:单次返回最大对象数

文件分块上传

步骤1:初始化分块上传

curl -X POST "https://example-bucket-1250000000.cos.ap-beijing.myqcloud.com/largefile.zip?uploads" -H "Authorization: $Signature"

响应中获取UploadId用于后续操作。

步骤2:上传分块

curl -X PUT "https://example-bucket-1250000000.cos.ap-beijing.myqcloud.com/largefile.zip?partNumber=1&uploadId=xxxx" -T "/path/to/part001" -H "Content-MD5: $(openssl md5 -binary /path/to/part001 | base64)"

文件下载(断点续传)

curl --retry 3 --retry-delay 5 -C "https://example-bucket-1250000000.cos.ap-beijing.myqcloud.com/document.pdf" -o ./downloads/document.pdf

四、高阶场景与优化建议

1、并发上传加速

结合xargs实现多分块并行上传:

echo "part1 part2 part3" | xargs -n 1 -P 3 ./upload_part.sh

2、自动化脚本集成

建议将签名生成封装为Shell函数:

generate_cos_signature() {

local SecretId=$1 SecretKey=$2

# ... 签名逻辑 ...

echo "Authorization: $Signature"

}

3、API错误处理

监控HTTP状态码,重点关注:

403 Forbidden:签名错误或权限不足

404 Not Found:存储桶或对象不存在

409 Conflict:存储桶重名冲突

五、安全与合规要点

1、密钥保护

禁止将SecretKey硬编码在代码中

使用环境变量或密钥管理系统(如酷盾安全(kdun.cn)KMS)

2、权限控制

通过CAM策略实现最小权限原则:

{

"version": "2.0",

"statement": [{

"effect": "allow",

"action": "cos:GetObject",

"resource": "qcs::cos:ap-beijing:uid/1250000000:example-bucket-1250000000/*"

}]

}

3、日志审计

启用COS访问日志,记录所有API调用:

curl -X PUT "https://example-bucket-1250000000.cos.ap-beijing.myqcloud.com/?logging"

-H "Authorization: $Signature"

-d '<BucketLoggingStatus>

<LoggingEnabled>

<TargetBucket>log-bucket</TargetBucket>

<TargetPrefix>cos-access-log/</TargetPrefix>

</LoggingEnabled>

</BucketLoggingStatus>'

引用说明

> 本文技术细节参考自酷盾安全(kdun.cn)官方文档:[COS API概览](https://cloud.tencent.com/document/product/436/7751)

> HMAC签名算法规范参见:[RFC 2104](https://www.ietf.org/rfc/rfc2104.txt)

> curl工具手册详见:[curl manpage](https://curl.se/docs/manpage.html)

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/119706.html