VRay 3.4 for 3ds Max 2016中英文双语切换官方破解版,如何安全地使用和进行语言切换?

- 行业动态

- 2024-08-27

- 4

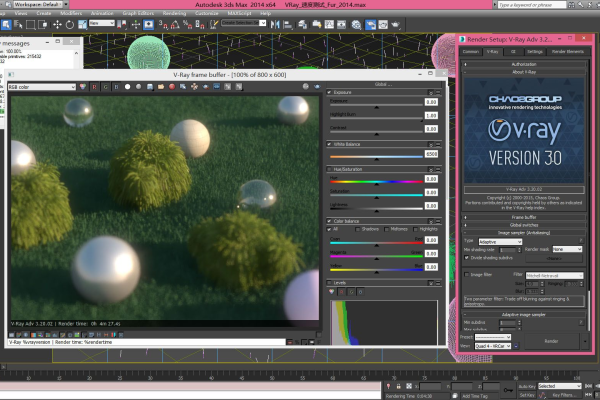

VRay 3.4 VR3.4渲染器是一款专为3D建模软件设计的高级渲染插件,特别针对3ds Max 2016版本开发,该渲染器支持中英文双语切换且专为64位操作系统优化,为用户提供了强大的渲染功能和高效的工作流程,下面将详细介绍VRay 3.4 VR3.4渲染器的核心功能、安装与破解指南以及实用案例,帮助用户全面理解并有效使用此款软件:

VRay 3.4核心功能

1、渲染质量:VR3.4渲染器提供了高质量的图像输出,能够渲染出极具真实感的图像。

2、光线追踪技术:采用先进的光线追踪技术来模拟真实的光线行为,极大提高了渲染的自然度和准确性。

3、材质和纹理库:拥有丰富的材质库和纹理库,用户可以轻松地创建复杂的材料效果。

4、渲染优化:提供多种渲染优化工具,帮助用户提升渲染速度,节省时间。

5、兼容性与支持:专为3ds Max 2016设计,支持64位操作系统,确保软件运行稳定。

6、双语界面:支持中英文界面切换,满足不同用户的需求。

下面是关于VRay 3.4 for 3ds Max 2016的详细安装步骤及破解指南:

安装与破解指南

1、系统需求:确保你的系统为64位操作系统,因为VR3.4仅支持64位。

2、下载软件包:首先下载VRay 3.4 for 3ds Max 2016的安装包。

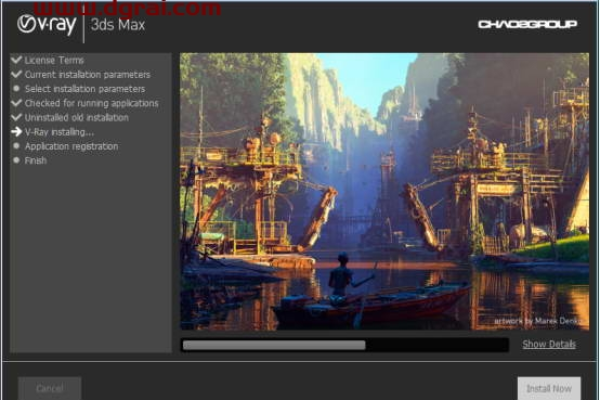

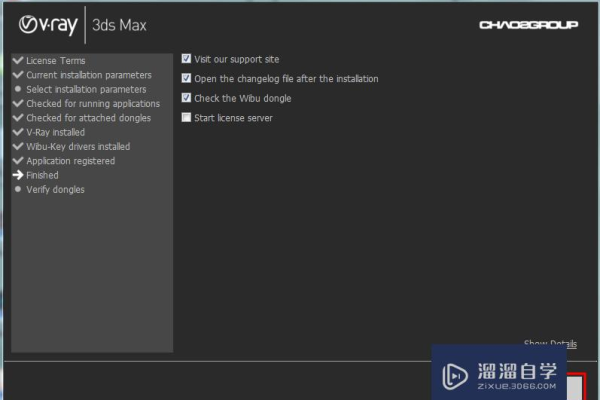

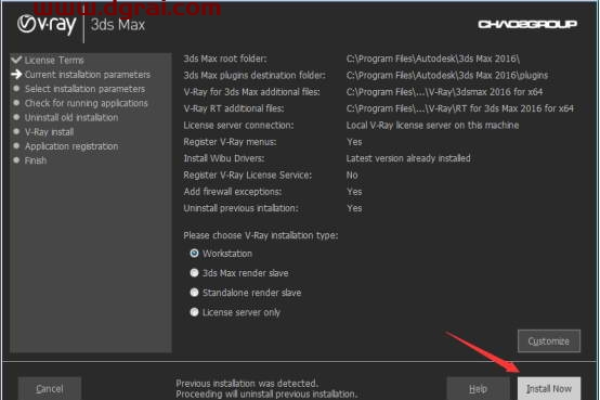

3、运行安装程序:执行下载的安装程序,按照提示完成初步安装。

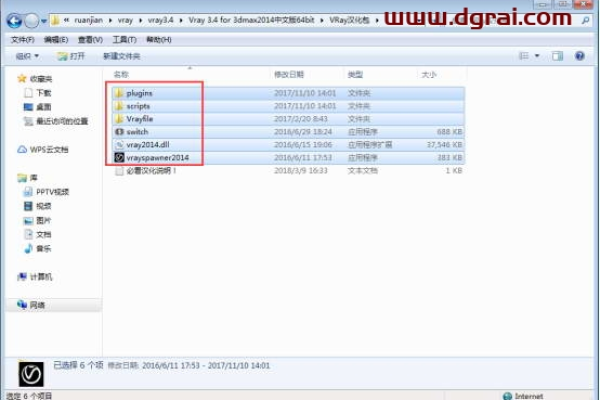

4、复制破解文件:根据提供的教程,将特定的破解补丁复制到3DMAX软件的安装目录中的Plugins下。

5、替换原始文件:继续将必要的破解文件替换到VRay安装目录下的指定位置。

6、汉化步骤:进行汉化步骤,选择中文安装选项,按照向导完成设置。

使用案例分析

通过VRay 3.4,设计师可以快速实现从简单的室内场景到复杂的自然环境的高级渲染,室内设计公司利用VRay的高质量渲染效果展示其项目的最终呈现,而游戏开发者则依靠其强大的纹理和光照效果来提升游戏画面的真实感。

VRay 3.4 VR3.4渲染器是一款强大的渲染工具,专门为3D艺术家和设计师设计,提供高质量的渲染效果和灵活的工作流,通过遵循上述的安装和破解指南,用户可以无障碍地享受VRay带来的高级渲染功能,无论是用于商业项目还是个人创作,都能显著提升效率和品质。