ddos防护哪些类型攻击

- 行业动态

- 2025-02-04

- 3976

DDoS攻击是一种常见且危害巨大的网络攻击方式,它通过控制大量分布在不同地点的设备向目标服务器、网络设备或服务发送海量请求,以耗尽其资源,从而使合法用户无法访问目标服务,以下是对DDoS防护能够抵御的攻击类型的详细阐述:

1、流量型DDoS攻击

UDP泛洪攻击:攻击者利用UDP协议的无连接特性,发送大量伪造的UDP数据包给目标服务器,导致服务器资源耗尽。

ICMP泛洪攻击:通过发送大量的ICMP(Internet控制消息协议)数据包来消耗目标主机的CPU资源,造成网络拥堵。

SYN Flood攻击:利用TCP的三次握手机制,发送大量的SYN请求包给目标服务器,但在收到服务器的SYN+ACK响应后不发送ACK确认,使服务器保持大量半连接状态,耗尽服务器资源。

2、连接型DDoS攻击

DNS Query Flood:通过发起大量的DNS查询请求,导致DNS服务器无法响应正常用户的请求,从而中断服务。

DNS Reply Flood:发送大量伪造的DNS回应包给DNS服务器,造成服务器带宽拥塞,无法处理正常用户的请求。

慢速连接攻击:通过建立正常的TCP连接,但以极低的速度发送或接收数据,使得目标无法及时释放连接,导致连接资源耗尽。

3、特殊协议缺陷型DDoS攻击

HTTP Flood:通过模拟正常用户的HTTP请求,向目标服务器发送大量请求,导致服务器资源耗尽。

CC攻击:一种针对网页的攻击,攻击者通过控制大量代理服务器或僵尸网络向目标网站发送看似合法的请求,导致网站服务器资源耗尽,无法正常服务。

NTP Request Flood:利用NTP(网络时间协议)的破绽,向NTP服务器发送大量请求报文,占用服务器带宽,使其无法响应正常用户的请求。

4、反射型DDoS攻击

这种类型的攻击利用大量的第三方服务器来反射大量的流量到目标服务器,反射型DDoS攻击又称为反射型拒绝服务攻击(Reflected Denial of Service Attack),常见的手段包括DNS反射、NTP反射和SSDP反射等。

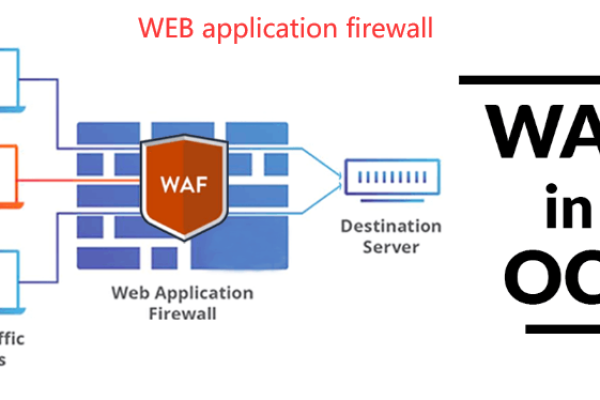

5、应用层DDoS攻击

这种类型的攻击利用各种应用协议的破绽来发动攻击,基于HTTP的攻击利用Web应用破绽来发动HTTP GET请求泛滥;基于SMTP的攻击则利用邮件服务器破绽来发送大量垃圾邮件等。

6、混合型DDoS攻击

这种类型的攻击结合了多种攻击手段,例如同时使用基于流量的攻击和基于协议的攻击,或者结合反射型和应用层攻击等。

DDoS防护需要针对不同的攻击类型采取相应的防护措施,如加强服务器的安全配置、采用流量清洗技术、利用CDN服务提供商的防御能力以及建立完善的监控体系等。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/118465.html