如何有效管理MySQL中的数据库连接池以提高性能?

- 行业动态

- 2024-08-19

- 2

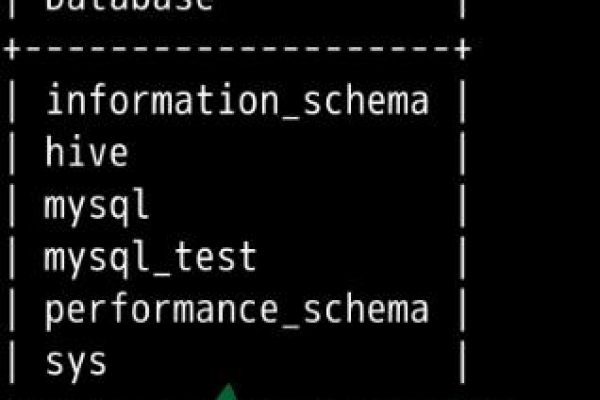

MySQL数据库连接池是一个重要的技术概念,特别是在处理高并发Web应用时,它通过管理和复用数据库连接来提高系统性能和资源利用率,本文将深入探讨MySQL数据库连接池的工作原理、配置参数及其优化策略,以帮助开发者更有效地利用这一技术。

什么是数据库连接池?

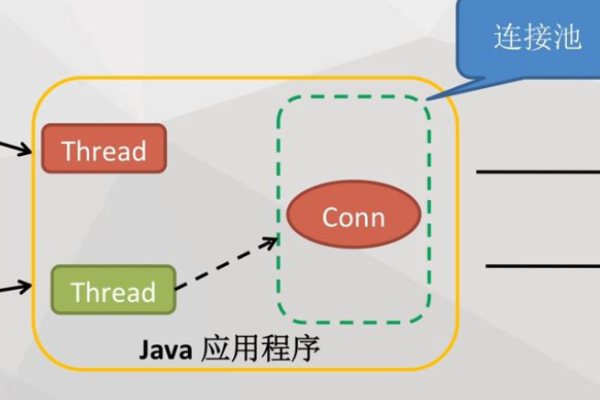

数据库连接池(Connection pooling)是一种在程序启动时建立一定数量的数据库连接,并将这些连接存放在一个“池”中供程序动态申请、使用和释放的技术,其主要目的是减少创建和关闭数据库连接的频率,从而提高应用程序的性能和响应速度。

MySQL数据库连接池的作用

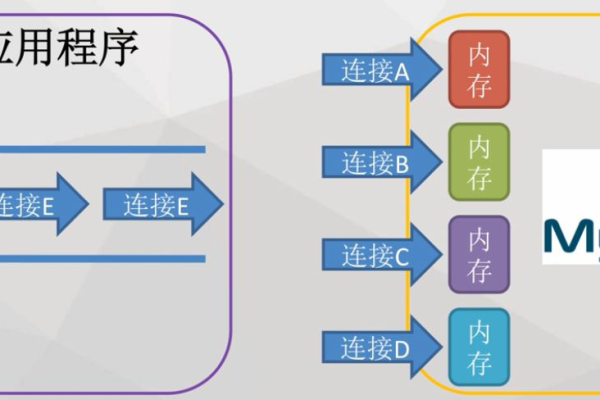

MySQL数据库连接池主要用于管理和复用数据库连接,避免频繁创建和关闭连接带来的性能损耗,在高并发的Web应用中,数据库连接池是必不可少的组件,它提高了系统的响应速度和资源利用率,尤其是在多用户同时访问数据库时,能够显著提升数据库的处理能力和效率。

配置参数与优化策略

1、池大小:池的大小即连接池中维护的空闲连接数,设置一个合适的池大小非常关键,太大可能会浪费资源,太小则可能导致连接不足。

2、空闲连接数:这是连接池中维持的最小空闲连接数,确保即使在高并发请求下也能快速响应。

3、超时时间:连接的超时时间设置也很重要,适当的超时时间可以防止连接长时间占用而不被释放。

对于优化策略,开发者应定期检查连接池的运行状态,调整参数以适应应用的访问模式和数据量变化,实施定期的连接维护和验证,确保所有连接都处于健康状态,可以有效避免运行时错误。

高效管理数据库连接

使用JDBC工具类可以进一步简化数据库连接的管理,可以通过编写一个JDBCUtils工具类来注册驱动、获取连接以及释放资源,这不仅可以提升代码的可维护性,还可以减少重复代码的编写,使数据库操作更加安全和经济。

防止SQL注入

使用预处理对象是一个有效的防止SQL注入的方法,预处理对象可以确保所有的SQL语句都被预先编译,使得任何尝试修改SQL命令的反面输入都会被自动过滤掉,从而增强数据库的安全性。

MySQL数据库连接池是提高数据库操作性能、支持高并发处理的关键技术,通过合理配置和优化连接池参数,可以显著提升应用的响应速度和资源使用效率,采用JDBC工具类和预防SQL注入的措施,可以进一步加强数据库的安全性和管理的便捷性。

FAQs

Q1: 如何确定连接池的最佳大小?

A1: 确定连接池的最佳大小需要考虑应用的并发量和数据库服务器的性能,可以先设置一个基础值,然后根据应用的实际运行情况和数据库的性能指标进行调整,最佳实践是进行压力测试,找到不会引发性能瓶颈的最大连接数。

Q2: 连接池中的连接会永久保持开启状态吗?

A2: 不一定,连接池通常会设置一个超时时间,超过这个时间未被使用的连接可能会被关闭或重新验证,这样可以确保连接池中的连接都是健康的,避免长时间闲置导致的资源浪费或故障风险。