如何有效使用MySQL Online DDL工具进行数据库分卷?

- 行业动态

- 2024-08-18

- 8

MySQL Online DDL工具使用

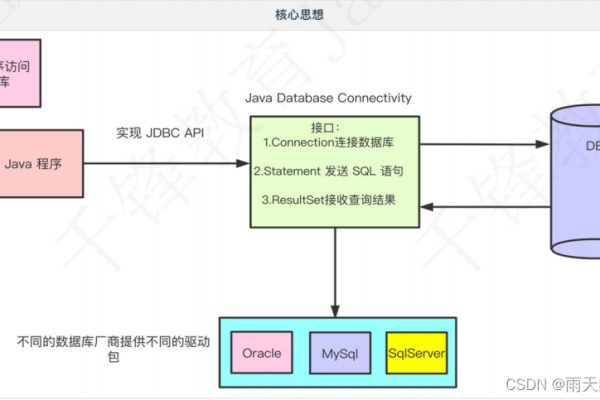

在线DDL(数据定义语言)操作是数据库管理中的一种高级技术,它允许在不停机的情况下对数据库表结构进行变更,随着业务的增长,数据库的扩展性和维护性成为企业关注的重点,本文将介绍如何使用MySQL的在线DDL工具,包括其概念、优势、使用方法和注意事项,以及通过实例展示如何利用这些工具进行高效的数据库管理。

在线DDL的概念

在线DDL是指在数据库运行时,可以对表结构进行修改而不影响正常的数据读写操作,这种机制极大地减少了因表结构变更而导致的系统停机时间,确保了业务的连续性和数据的完整性。

在线DDL的优势

1、减少停机时间:传统的DDL操作往往需要锁定表,导致应用暂时无法访问数据库,而在线DDL则避免了这一点,使得结构性变更在后台完成,前端应用几乎无感知。

2、提高生产效率:DBA可以在业务低峰时段执行表结构的调整,无需担心因操作导致的服务中断。

3、增强数据一致性:在线DDL工具通常会采用多种算法保证数据在变更过程中的一致性和安全性。

常用的在线DDL工具

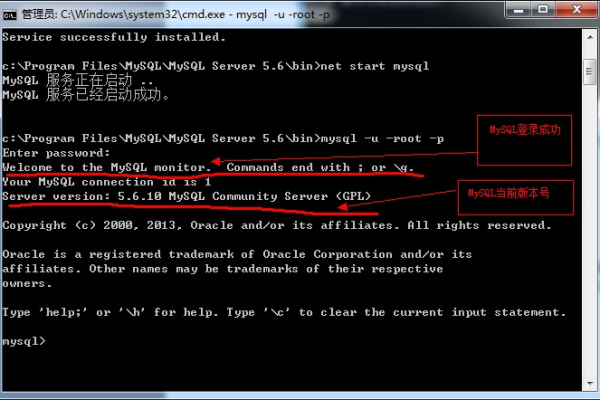

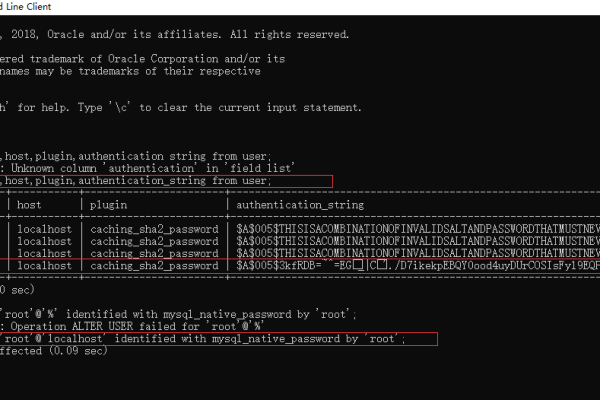

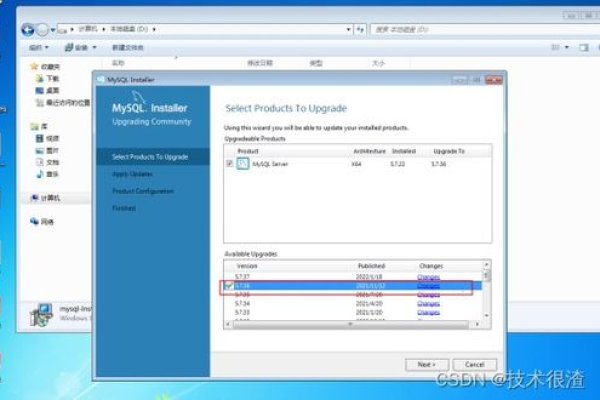

1、内置在线DDL功能:从MySQL 5.7版本开始,内置支持在线DDL操作,用户可以直接通过SQL语句执行相应的DDL操作。

2、第三方工具:如Percona的ptonlineschemachange(PTOSC)和GitHub的ghost,这些工具提供了更多高级功能和更好的性能优化。

使用实例

使用MySQL内置在线DDL

假设需要在一个活跃的电商平台上为订单表添加一个新字段,以记录每个订单的促销信息,操作步骤如下:

1、评估并选择低峰时段执行操作,减少对业务的影响。

2、使用ALTER TABLE命令添加新字段,指定ALGORITHM=INPLACE或ALGORITHM=COPY选项,并设置LOCK=NONE或LOCK=SHARE以允许并行的读写操作。

“`sql

ALTER TABLE orders ADD COLUMN promotion_id INT, ALGORITHM=INPLACE, LOCK=NONE;

“`

3、监控DDL操作的进度和性能影响,确保变更按预期进行。

使用第三方工具PTOSC

对于更复杂的表结构变更,可以使用PTOSC工具:

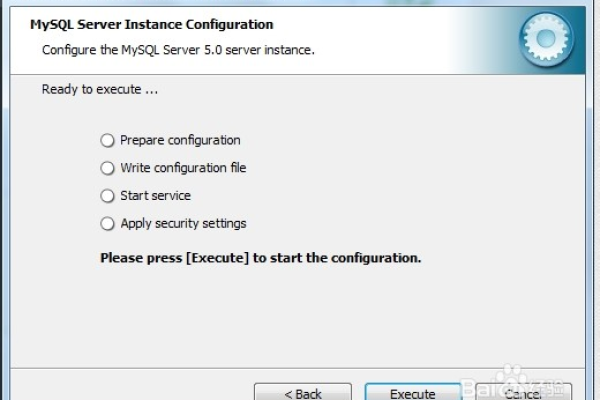

1、安装并配置PTOSC工具。

2、创建一个配置文件,指定源表、目标表及必要的变更参数。

3、执行PTOSC,它会在后台创建一个空的目标表,复制源表结构和数据,并逐步将写入操作重定向到新表。

4、一旦数据同步完成,PTOSC会自动将应用切换到新表,并删除旧表。

注意事项

1、确认DDL操作的必要性和紧迫性,避免不必要的结构变更。

2、在生产环境执行前,应在测试环境充分测试DDL脚本和工具。

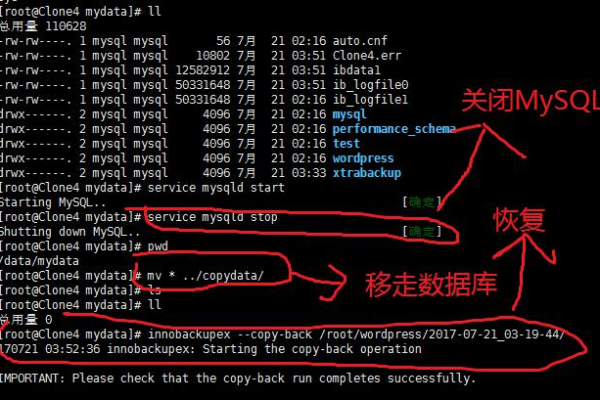

3、定期备份数据库,以防DDL操作失败导致的数据丢失。

相关FAQs

Q1: 在线DDL操作是否会影响数据库性能?

A1: 在线DDL在执行期间可能会消耗额外的系统资源,尤其是在数据复制和结构调整阶段,其设计是为了最小化这种影响,通常不会对正常操作产生显著影响。

Q2: 如果在线DDL操作失败,如何恢复?

A2: 在线DDL工具通常具有完善的错误处理和回滚机制,在操作失败时,可以根据具体工具的文档指导进行故障排除和数据恢复,及时的数据库备份也是重要的恢复手段。