如何找到并使用MXGraph的公网地址?

- 行业动态

- 2024-08-18

- 5

mxgraph 公网地址说明

mxGraph是一个强大的JavaScript绘图组件,主要用于网页中设计、编辑流程图、图表、网络图和普通图形的Web应用程序,该组件因其丰富的功能和良好的兼容性而被广泛应用于各种业务场景,如拓扑图、2D机房布局以及服务流程图等,mxGraph不仅支持基本的图形操作,如拖动、克隆、重新调整和连接断开等,还支持从外部来源拖放资源以及对细胞标签的编辑等功能,本文旨在详细解释mxGraph的公网地址配置与应用,帮助用户更好地理解和使用这一工具。

mxGraph的核心组成

mxGraph的开源仓库包含了多种资源类型,核心的是位于javascript/src目录下的图形引擎源码,这一部分是mxGraph的灵魂,负责实现所有图形的渲染和交互逻辑,除此之外,还有基于图形引擎实现的图形编辑器代码,位于javascript/src/editor目录中,为了适应不同的服务器环境,mxGraph提供了基于.NET和Java的后端示例,项目还包含了丰富的学习资源,如位于docs目录下的文档和javascript/examples目录下的各种实例。

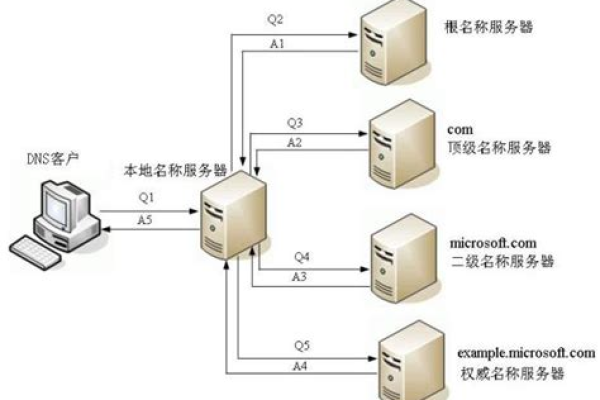

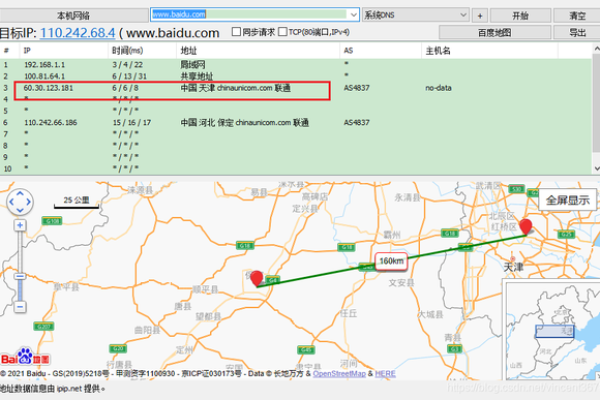

公网部署的需求与步骤

为了使mxGraph在公网上运行,需要一个Web服务器来提供必要的文件服务,用户可以选择将mxGraph部署在本地文件系统上运行,或者集成到现有的服务器语言环境中,客户端部分主要是指mxGraph的图形组件及其与网页的集成接口。

服务器配置

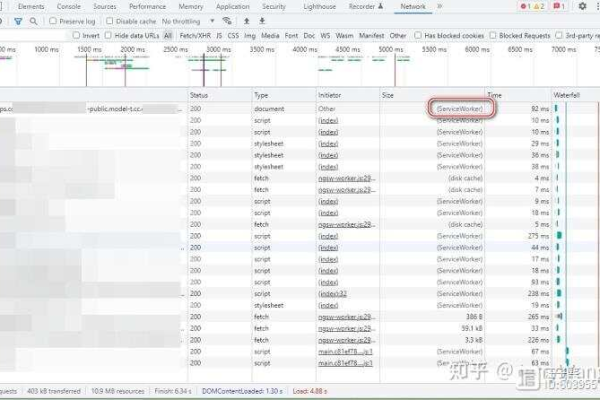

1、文件服务: 确保所有mxGraph的必要文件都可通过网络访问,通常包括JavaScript源文件、CSS样式表以及任何依赖的库文件。

2、后端集成: 根据项目需求,可能需要将mxGraph与后端系统集成,例如存储和检索图形数据,这可能涉及到对现有服务器语言的支持和扩展。

3、跨域问题: 处理跨域请求的问题,确保前端可以顺利访问后端服务。

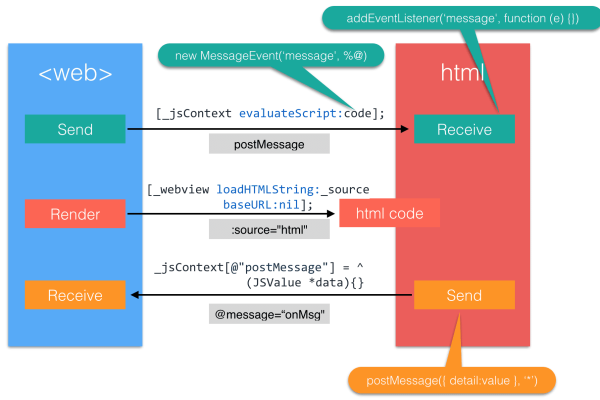

客户端集成

1、引入文件: 在HTML中正确引入mxGraph的JavaScript和CSS文件。

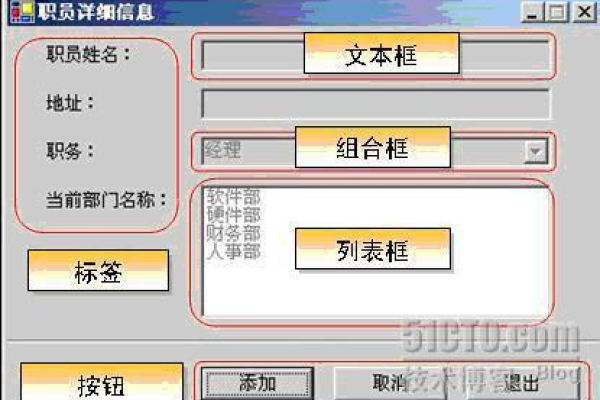

2、初始化组件: 通过JavaScript配置并初始化mxGraph实例。

3、功能定制: 根据具体需求,利用mxGraph提供的API进行功能定制和扩展。

功能扩展与自定义

由于mxGraph仅实现了绘图的核心功能,很多时候需要根据具体的业务需求进行功能扩展,这可能包括添加新的图形类型、自定义交互逻辑或集成其他JavaScript库和框架,官方内置了许多简单的demo,但也有复杂的示例如grapheditor,它们带有快捷键、工具栏、菜单等功能,对于这类高级功能的开发,通常需要进行大量的源码阅读和理解,以便正确扩展和维护。

兼容性与优化

mxGraph在主流浏览器中使用SVG实现绘图,同时兼容老版本的浏览器如IE8,在mxGraph的代码中包含了大量的兼容性处理代码,对于现代Web开发而言,这要求开发者在优化应用时兼顾新旧技术的平衡,确保广泛用户的访问体验。

上文归纳与展望

mxGraph作为一个成熟的JavaScript图形组件,为Web应用程序提供了强大的图形绘制与交互功能,通过合适的公网地址配置和部署,开发者可以充分利用其丰富的功能,实现各种复杂的图形应用,随着Web技术的不断进步,mxGraph也在持续更新和改进,以适应新的技术挑战和用户需求,mxGraph可能会进一步优化其架构,提高性能,并增加对最新Web标准的支持。

相关问答FAQs

Q1: 如何在我的项目中开始使用mxGraph?

A1: 首先确保你的项目可以通过网络访问到mxGraph的所有必需文件,然后在HTML文件中引入mxGraph的JavaScript和CSS文件,你可以通过JavaScript初始化一个mxGraph实例,并根据项目需求使用API进行相应的功能定制和扩展。

Q2: mxGraph在哪些浏览器中表现最好?

A2: mxGraph在主流的现代浏览器中表现良好,包括但不限于最新版本的Chrome、Firefox、Safari和Edge,它同样兼容一些旧版浏览器如IE8,但可能在功能和性能上有所限制,为了获得最佳体验,建议在现代浏览器中运行mxGraph。