如何实现WordPress插件的自动化发布?

- 行业动态

- 2024-08-01

- 7

wp_schedule_event函数来安排这个函数在特定的时间运行。你还可以使用

wp_clear_scheduled_hook来取消已经安排的事件。

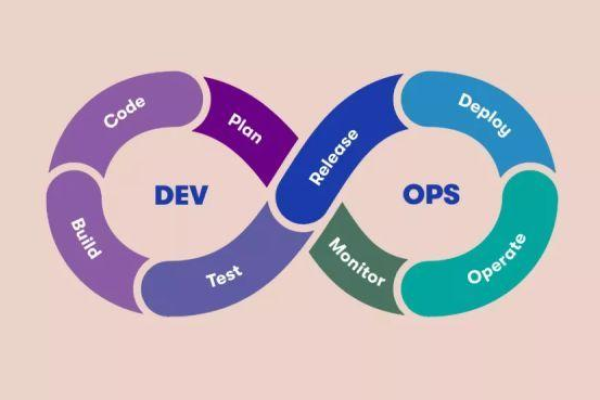

迅速增长的背景下,自动化发布功能对于WordPress插件来说变得尤为重要,该功能可以显著提高内容管理效率,减少人工干预,确保内容的及时更新,小编将}

{概述}={深入探讨如何为WordPress插件添加自动化发布功能:

1、选用合适的自动化发布工具

选取专门的插件:市面上存在专门针对WordPress设计的自动化采集与定时发布插件,它们能实现全方位的自动化采集与定制化发布。

功能丰富性检验:应验证所选插件是否包含自定义规则、智能分类、关键词过滤等实用功能。

易用性评估:插件的交互设计是否人性化,是否有详细的使用说明,以降低科技背景不强用户的使用门槛。

2、设置自动化发布规则

定义采集源与关键词:通过插件设置内部规则,明确采集源和目标关键词,以及发布的周期等参数。

配置发布周期特性和目标读者群体的活跃时间,设定合理的发布周期和时间点。

智能分类设置:依据文章内容的主题或类别,实现自动归档,便于读者后续搜索和阅读。

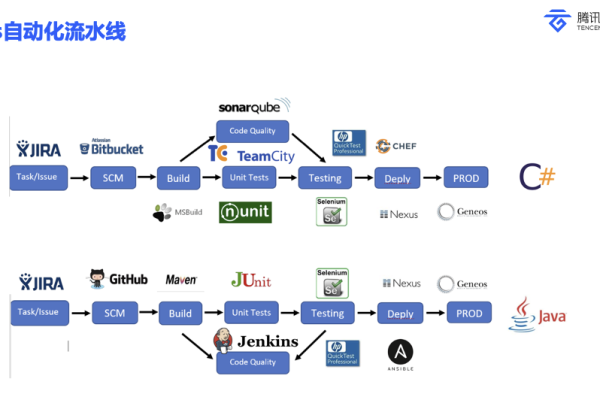

3、利用API集成增强功能性

采用XMLRPCTools:可以利用Markdown生成博客,并通过Github Actions自动更新到WordPress站点,并保持文章索引同步。

修改和优化:基于WordPressXMLRPCTools进行必要的修改,例如改进草稿本的存储路径和管理方式。

4、编写自定义自动化脚本

代码示例参考:为WordPress插件添加自动化发布功能时,可以参考相关的代码示例,了解其实现逻辑。

创建WordPress模板:需要创建一个新的WordPress模板,或者在现有插件基础上添加自动化发布的功能模块。

5、定期审核和内容质量控制

设置审核机制:即便是自动化发布,也应设定定期的内容质量审核机制,以保证发布内容的质量。

反馈循环优化:根据用户反馈及内容表现,不断调整自动化规则与策略,提升内容匹配度和用户满意度。

在实现自动化发布的过程中,还需要注意以下细节:

数据安全与隐私:确保所采用的工具或插件遵守数据保护法规,不泄露用户数据。

SEO优化:自动化内容应考虑SEO(搜索引擎优化)的需求,如关键字布局、元标签的生成等。

插件兼容性:选择的自动化工具必须与当前WordPress版本兼容,避免技术冲突。

用户体验维护:自动化发布不能影响网站的加载速度和用户体验,应确保内容的格式化和排版质量。

为WordPress插件添加自动化发布功能涉及选择合适的自动化工具、设置详细的采集与发布规则、利用API进行功能性集成、编写自定义脚本以及定期的内容审核与质量控制,在此过程中,还需特别注意数据安全、SEO、插件兼容性以及用户体验等因素,随着AI和机器学习技术的发展,未来可能会有更多智能的自动化发布工具出现,进一步减轻网站维护者的工作负担,提升内容发布的效率与质量。