如何在WordPress中有效查找特定作者的文章?

- 行业动态

- 2024-07-30

- 2

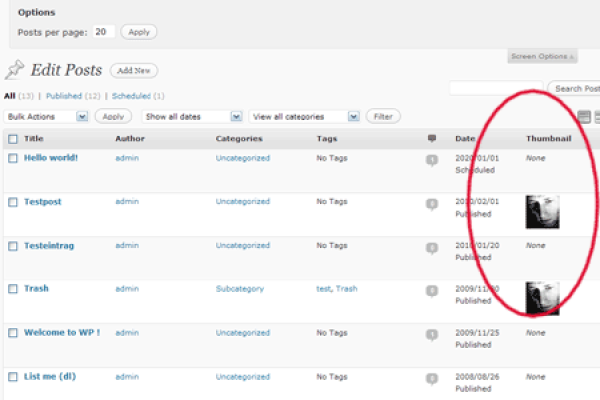

在WordPress中,搜索特定作者的内容是一个常见的需求,尤其当网站内容众多、作者数目庞大时,快速找到某位作者的所有文章变得尤为重要,小编将}

{概述}={深入探讨如何在Wordpress中搜索特定的作者,并以此为中心展开讨论相关操作步骤和技巧:

1、基本的作者搜索方法

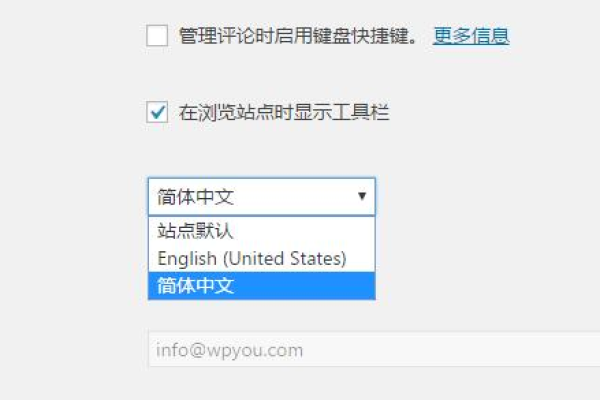

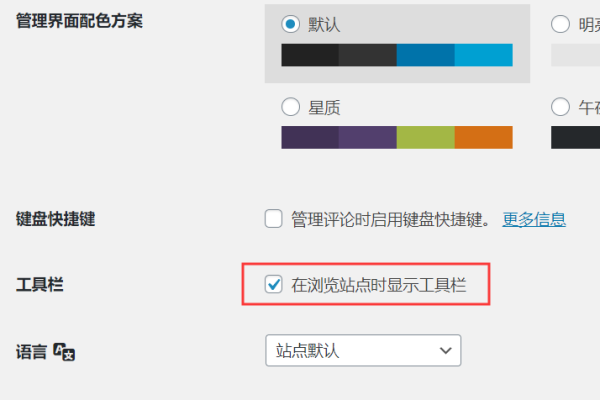

登录和访问用户菜单:要开始搜索作者,您需要登录到WordPress管理面板,登入后,进入「用户」菜单,这是管理网站所有用户信息的集中地,您可以看到用户的列表,其中包含了作者的姓名、角色等信息。

使用搜索栏:在用户菜单中,会有一个搜索栏,允许输入作者的姓名或姓名的一部分,如果您记得作者的全名或部分名字,可以直接在此输入进行搜索。

过滤搜索结果:为了更精确地找到特定的作者,您可以使用过滤功能,比如按照角色来过滤,这在您只希望查找具有特定角色(例如作者)的用户时特别有用。

2、使用WP_Query进行高级搜索

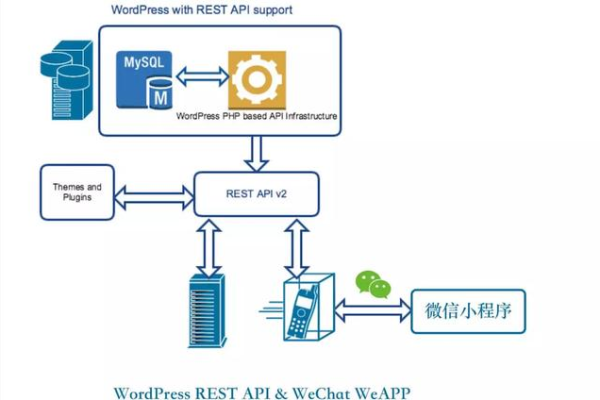

了解WP_Query:WP_Query是WordPress中一个非常强大的工具,用于执行文章查询,包括搜索特定作者的文章,掌握WP_Query的使用,对于WordPress开发十分关键。

查询特定作者的文章:使用WP_Query查询时,可以指定几个与作者相关的参数,如author、author_name和author__in,这些参数帮助精准地定位到特定作者的文章。

3、搜索已删除的作者

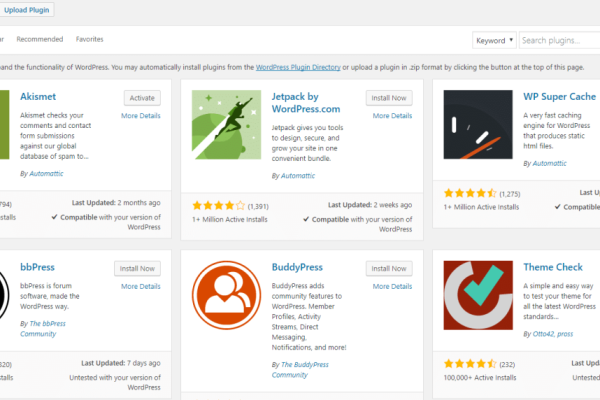

使用插件恢复内容:如果需要搜索已删除的作者,可以使用一些高级搜索插件,如WP Deleted Content Recovery,这类插件能够帮助恢复已删除的内容,包括作者信息。

4、按角色搜索用户

角色过滤器的使用:在搜索作者时,可以通过“角色”过滤器来搜索具有特定角色的用户,这对于管理大型网站时,快速找到特定角色的作者尤为有效。

5、编辑和删除操作

悬停和操作:搜索到特定作者后,将鼠标悬停在其名称上,可以进行编辑或删除操作,这一步为网站的管理提供了方便,能够迅速对用户账户进行管理和调整。

在掌握了上述搜索作者的方法和技巧后,仍有许多其他因素需要考虑,以确保搜索流程的顺畅和高效,保持WordPress的插件和主题更新是提高网站性能的关键,使用过时的插件可能导致兼容性问题,影响搜索准确性和效率,定期备份网站数据也是不可或缺的措施,以防不测事件导致数据丢失,提升网站的安全性也非常重要,避免未授权访问或数据泄露。

WordPress提供了多种途径来搜索特定的作者,通过基本搜索、使用WP_Query进行高级查询,以及借助特定插件搜索已删除的作者等方法,都能有效地找到需要的内容,保持网站的更新、备份和安全也同样重要,这些操作保障了网站能够平稳、高效地运行。