为何我无法正常使用帝国CMS使用手册?

- 行业动态

- 2024-07-29

- 3

随着互联网的迅猛发展,建站变得越来越普及,而内容管理系统(CMS)在其中扮演着至关重要的角色,帝国CMS,作为一款受欢迎的网站管理系统,因其强大的功能和灵活性而受到许多用户的青睐,近期有用户发现帝国CMS的使用手册变得不易使用,这不仅影响了用户的正常使用体验,也给建站工作带来了不便,具体分析如下:

1、手册获取困难

下载问题:用户可能无法从官方网站或其他渠道顺利下载到最新的帝国CMS使用手册。

链接失效:随着时间的推移,一些旧的下载链接可能已经失效,未能及时更新导致用户无法访问。

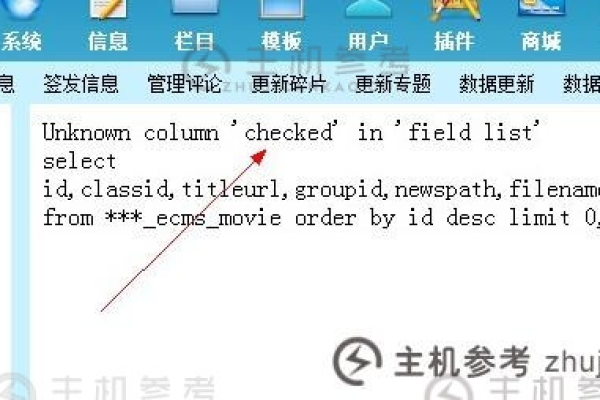

2、内容更新滞后

系统更新不同步:随着帝国CMS系统的更新,原有的使用手册可能没能及时跟进,导致内容与实际功能不符。

新功能缺失:新增加的功能和特性在旧手册中没有覆盖,使得用户对这些新内容的理解和运用受阻。

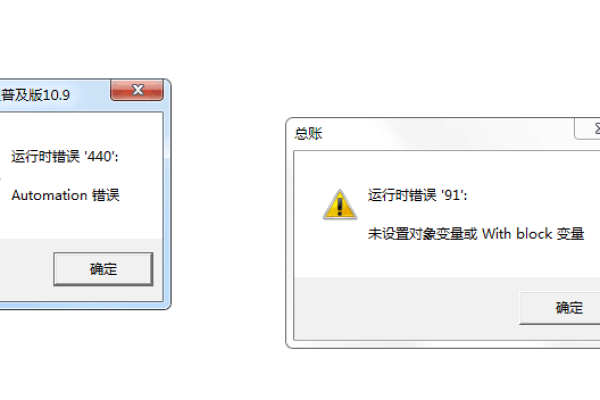

3、文件损坏或丢失

传输过程中的损坏:使用手册的文件可能在下载或传输过程中损坏,影响使用。

存储介质问题:存放手册的存储介质如硬盘、U盘等可能出现故障,导致文件丢失或损坏。

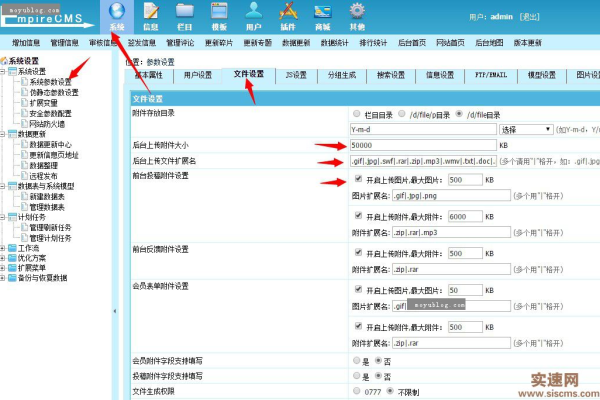

4、权限问题

访问限制:某些情况下,使用手册被设置了访问权限,用户未经授权无法查看内容。

编辑限制:用户可能需要特定的权限才能修改手册内容,否则无法进行个性化调整。

5、浏览器兼容性

技术更新:随着HTML5和CSS3等前端技术的发展,一些老旧的浏览器可能无法兼容最新的网页设计。

兼容性问题:手册的网页设计可能没有考虑到所有浏览器的兼容性,导致部分用户界面显示异常。

6、缓存问题

本地缓存:用户的浏览器可能加载了过时的手册页面缓存,需要清除缓存来查看最新版本。

服务器缓存:服务器端的缓存机制可能未能及时更新,需要管理员介入解决。

7、搜索困难

目录结构复杂:手册的结构如果设计得过于复杂,用户可能难以找到所需信息。

索引不精确:缺乏有效的索引或搜索功能,使得用户难以快速定位到具体的内容。

8、用户习惯

习惯旧版本:长期使用旧版本手册的用户可能不习惯新版的布局和表述。

抗拒改变:人们往往对改变有一定的抗拒心理,新版手册的改变可能引起部分用户的不适应。

在了解以上内容后,以下还有几点需要注意:

考虑使用手册的备份版本,以防不时之需。

尝试不同的搜索引擎或搜索技巧,提高信息检索的准确性。

如果手册是在线阅读,可以尝试打印成纸质版,以便随时查阅。

加入相关的帝国CMS社区或论坛,与其他用户交流经验,获取帮助。

帝国CMS使用手册遇到使用障碍时,可按照上述建议进行排查和解决,保持学习的态度和积极的解决问题的意愿,将有助于提升建站效率及网站质量,随着互联网技术的不断进步,持续关注帝国CMS的最新动态和使用手册的更新,也是保持网站竞争力的关键之一。