如何结合MySQL数据库操作提升中药大全的数据管理效率?

- 行业动态

- 2024-08-12

- 7

MySQL数据库操作大全

基础命令

MySQL是一个流行的关系型数据库管理系统,广泛应用于WEB应用,掌握其基本命令是进行数据库操作的基础,下面列举了一些常用的MySQL命令:

1、查看服务器版本:使用SELECT VERSION();或者通过cmd命令mysql version来查看当前MySQL服务器的版本信息。

2、登录到MySQL:基本登录命令为mysql u 用户名 p,之后会提示输入密码。

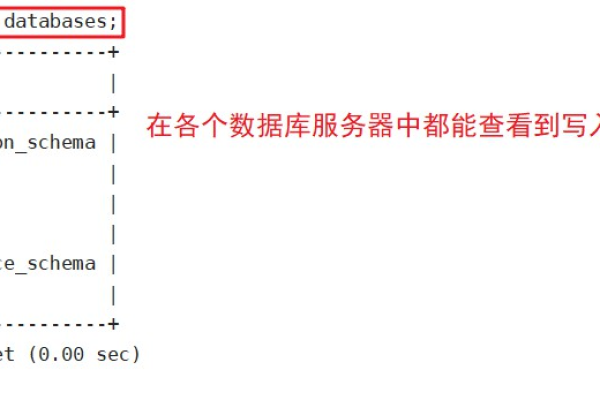

3、查看所有数据库:登录后使用SHOW DATABASES;可以查看当前服务器上的所有数据库。

4、选择一个数据库:使用USE 数据库名;来选择指定的数据库进行操作。

5、查看所有表:选定数据库后,使用SHOW TABLES;来查看该数据库中的所有表。

6、查看表结构:使用DESCRIBE 表名;或SHOW COLUMNS FROM 表名;来查看表的详细结构。

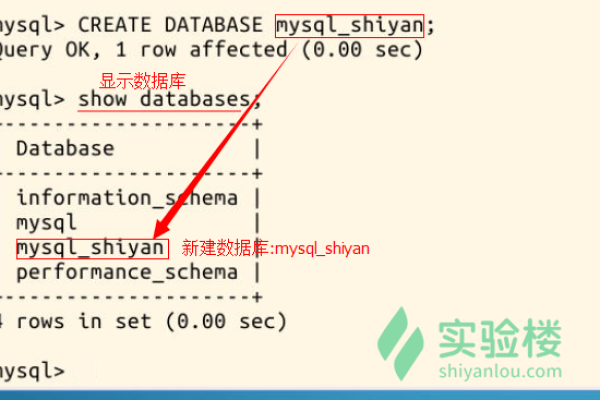

7、创建新数据库:通过CREATE DATABASE 数据库名;命令可以创建一个新的数据库。

8、创建新表:在选定数据库中通过CREATE TABLE 表名 (列名 列类型, ...);来创建新表。

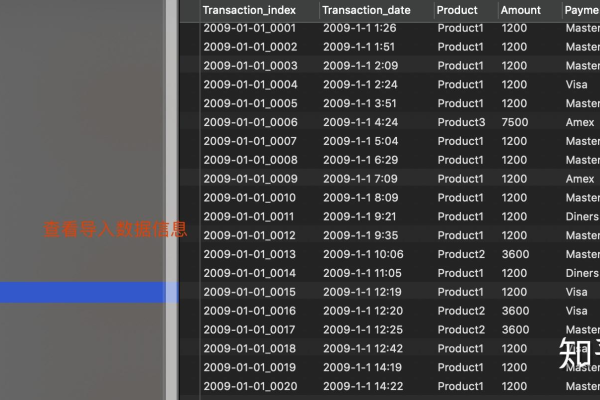

9、插入数据:使用INSERT INTO 表名 (列名1, 列名2, ...) VALUES (值1, 值2, ...);向表中添加新的数据行。

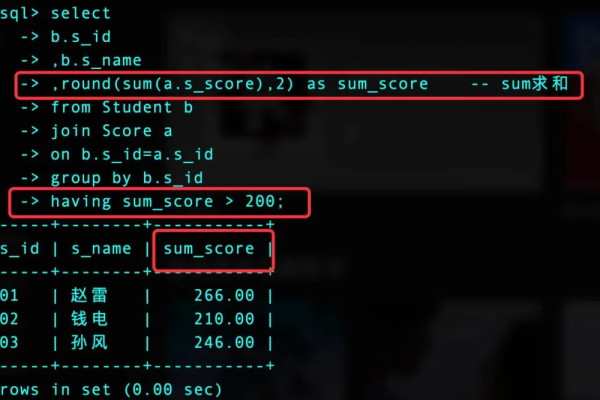

10、查询数据:使用SELECT 列名1, 列名2, ... FROM 表名 WHERE 条件;来查询数据。

11、更新数据:使用UPDATE 表名 SET 列名=值, ... WHERE 条件;来更新表中的数据。

12、删除数据:使用DELETE FROM 表名 WHERE 条件;来删除表中的数据。

中药大全数据库操作

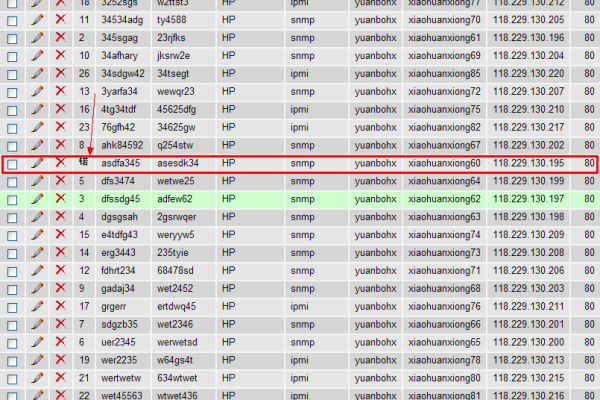

在涉及中药信息的数据库操作中,用户可能需要执行以下动作:

获取中药信息:此操作涉及到从中药大全数据库中查询中药的具体信息,包括药效、成分、用法用量等。

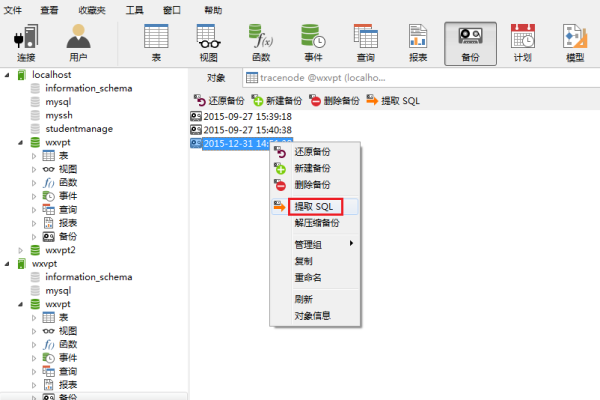

连接参数说明:当通过程序连接到中药大全数据库时,需要设置连接名称,并采用APIkey认证方式,设置连接名称为“中药大全的连接”,以便识别和管理连接。

高级操作

随着对MySQL的熟悉,用户可以学习更多高级操作,

索引管理:创建和删除索引以提高查询效率。

视图操作:创建视图以简化复杂的查询操作。

存储过程和函数:编写存储过程和函数以封装复杂的数据库逻辑。

触发器:使用触发器自动化数据操作。

事务处理:确保数据的一致性和完整性。

掌握MySQL的基本命令是每个数据库管理员和开发人员必备的技能,从基本的数据库登录、查询到高级的数据处理,MySQL提供了丰富的功能支持各类应用需求,对于专注于中药信息管理的数据库操作,理解相关的数据表结构和查询方法是关键,通过不断学习和实践,用户可以更加熟练地运用MySQL数据库进行高效的数据管理和分析。