如何高效管理昆明云主机以优化企业IT资源?

- 行业动态

- 2024-07-17

- 6

1、昆明云主机

定义和特点:昆明云主机是一种基于云计算技术的虚拟化服务器,它通过将多台物理服务器的资源进行整合,为用户提供按需生成的虚拟主机资源,这种服务的特点包括高弹性、高可靠性、灵活的成本控制和易于管理等。

市场背景:在当前的互联网环境下,企业对计算资源的需求日益增长,昆明云主机作为提供弹性计算服务的代表,受到了广泛的关注和应用,特别是在支持企业快速上云、降低IT成本方面,昆明云主机展现出了显著的优势。

2、昆明云主机的管理

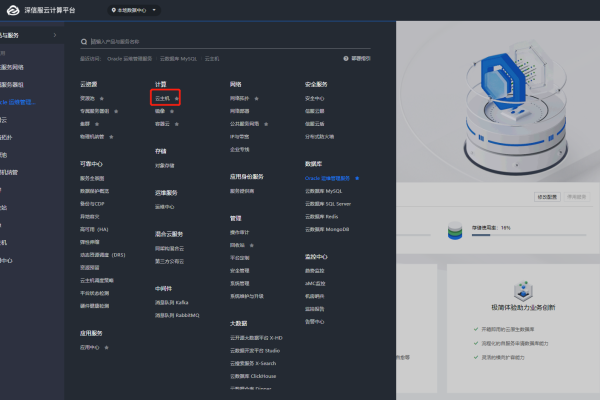

管理工具:昆明云主机的管理通常依赖于服务商提供的管理工具或控制面板,如西部数码提供的强大的控制面板,可以让用户远程管理云服务器,进行系统重装、备份恢复等操作。

性能监控与优化:为确保云主机的性能,服务商通常会提供监控服务,如云监控和云管家等,帮助用户实时监控云主机的运行状态并进行性能优化。

安全与隔离:昆明云主机采用分布式存储、网络安全隔离等技术,确保数据的安全性和服务的稳定性,提供防ARP攻击、DDoS防护等安全措施,保护用户的云主机不受网络攻击影响。

3、昆明云主机的优势分析

稳定性与可靠性:昆明云主机采用全国五星级机房架设,分布式存储系统,保证数据可靠性不低于99.999%。

灵活与弹性:支持云计算资源的弹性伸缩,用户可以根据实际情况随时调整资源配置,满足不断变化的需求。

成本效益:与传统服务器相比,昆明云主机无需大量前期投资,支持按需购买,按月支付模式,有效减轻企业的财务压力。

4、应用场景

企业官网与个人网站:适合小型企业或个人站长使用,提供稳定的网站托管服务。

电商平台与行业门户:能够承载更高的访问量和交易处理需求,适用于电商、论坛类网站。

数据备份与灾难恢复:利用昆明云主机的分布式存储和快速备份恢复功能,为企业提供数据安全保障。

昆明云主机以其高稳定性、灵活性和成本效益,成为企业数字化转型的有力工具,无论是初创企业还是大型集团,都可以从昆明云主机的高性能和易管理性中受益,随着技术的不断进步和市场的深入开发,昆明云主机将在更多领域展现其独特价值。