如何制定一个有效的MySQL数据库商业计划?

- 行业动态

- 2024-08-05

- 5

下面将详细介绍MySQL数据库的商业计划,包括其核心组件、性能优化、安全性考虑以及相关的FAQs。

MySQL的核心组件和商业应用

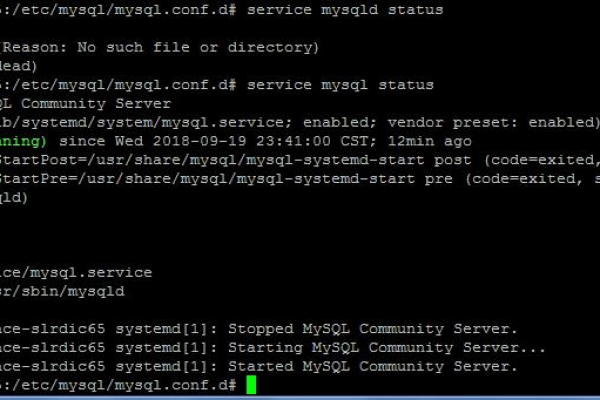

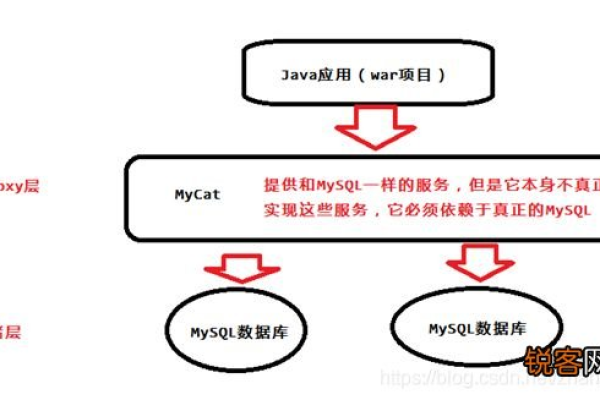

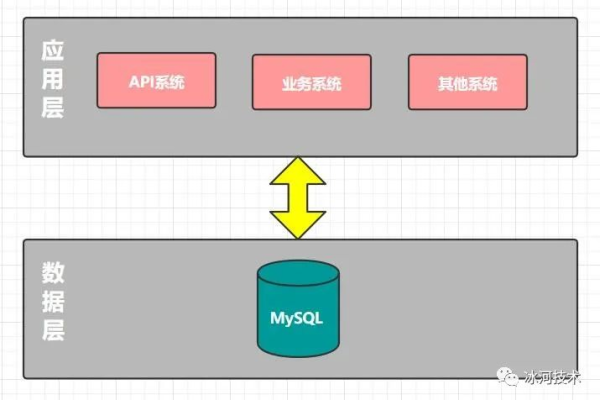

MySQL是一个流行的开源关系型数据库管理系统,广泛用于各种商业应用中,它的成功部分原因在于其多功能性和可扩展性,适用于从小型企业到大型企业的各种业务需求。

1. 关键特性

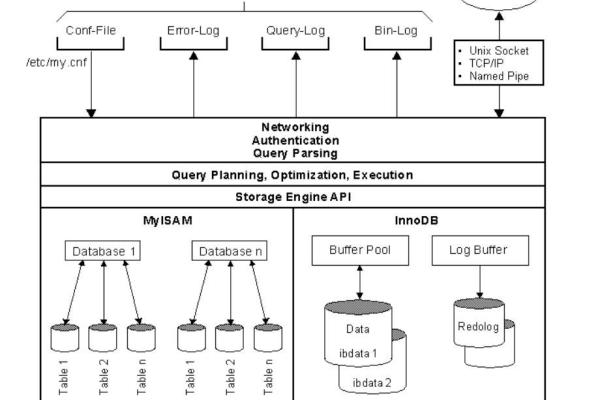

存储引擎架构:MySQL最突出的特点是其插件式的存储引擎架构,提供了多种不同的存储引擎,如InnoDB和MyISAM,每种引擎都有其特定的用例和优势。

优化器:MySQL的查询优化器负责生成执行计划,选择最低成本的执行路径,这对于提高查询性能至关重要。

事务处理:支持ACID兼容的事务处理,确保数据的完整性和一致性。

2. 商业应用

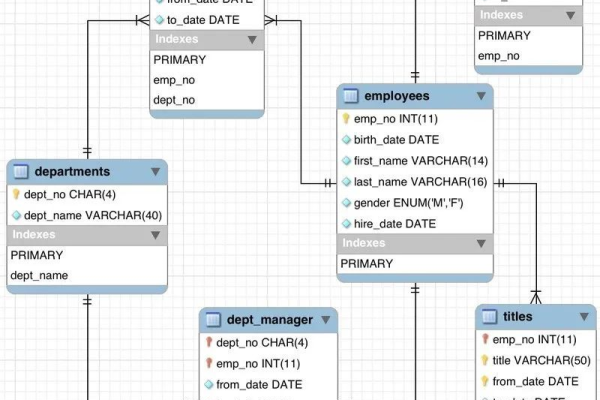

在商业应用中,MySQL可以用于数据仓库、电子商务系统、客户关系管理系统等多个方面,许多金融服务公司利用MySQL来处理大量的交易数据,而电商平台则依赖于它来管理产品目录和用户信息。

MySQL的性能优化

性能是任何商业数据库系统的关键指标,MySQL通过多种技术手段实现性能优化,以满足企业对速度和效率的需求。

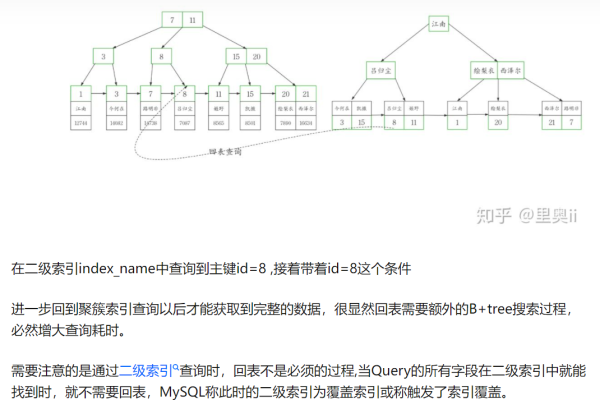

1. 索引优化

BTree索引:这是MySQL中最常用的索引类型,适用于查找和排序操作。

哈希索引:适用于等值比较查询,能够极大加快查找速度。

2. 查询优化

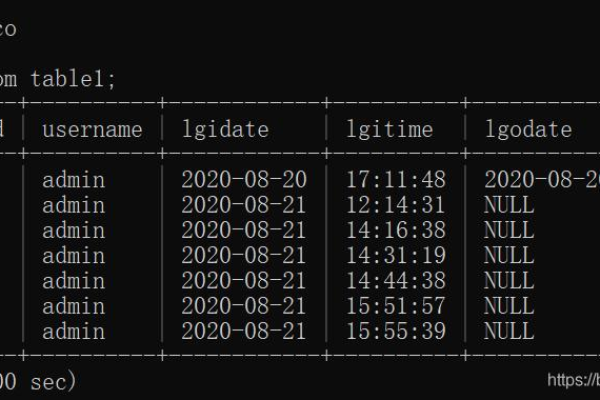

执行计划分析:使用EXPLAIN命令来分析SQL语句的执行计划,找出可能的性能瓶颈。

调整缓存设置:优化查询缓存,减少磁盘I/O,提高响应速度。

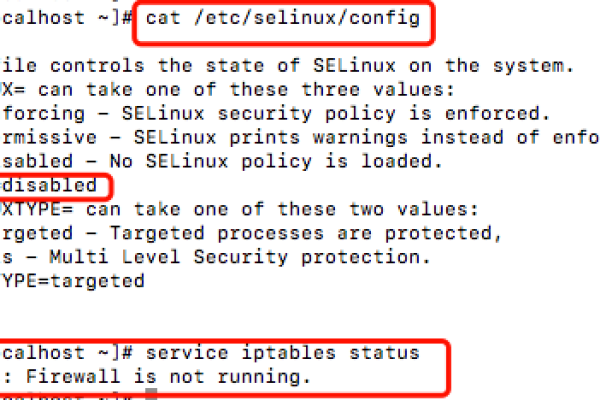

MySQL的安全性考虑

在商业环境中,数据安全和合规性是不容忽视的部分,MySQL提供多层安全措施,确保数据的安全和隐私保护。

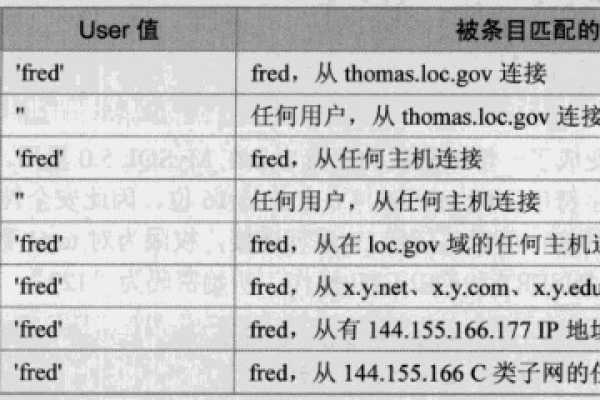

1. 访问控制和认证

用户权限管理:通过GRANT和REVOKE命令精细化管理用户权限。

密码策略:强制实施复杂的密码,定期更换,以及使用安全的认证方式。

2. 数据加密

静态数据加密:对存储在数据库中的数据进行加密,保护敏感信息不被未授权访问。

动态数据加密:对数据传输过程中的数据进行加密,确保数据在传输过程中的安全。

相关问答FAQs

1、如何选择合适的MySQL存储引擎?

应用场景:了解每个存储引擎的特点和最佳用途,InnoDB适合需要高并发写入的应用程序,而MyISAM更适合读密集型的应用。

性能需求:考虑到性能的不同方面,如事务处理、备份、崩溃恢复等,选择最适合您业务需求的引擎。

2、如何提升MySQL的安全性?

加强认证机制:使用强密码,定期更新,采用多因素认证等方法增强账户安全。

数据加密:对存储和传输的数据进行加密,使用SSL/TLS等技术保护数据在移动过程中的安全。

MySQL数据库在商业应用中的成功依赖于其灵活的存储引擎、强大的性能优化技术和坚固的安全特性,通过理解其核心组件和优化策略,企业可以最大化地利用这一强大的工具,支持其业务的持续增长和扩展。