app模板制作_制作APP流程

- 行业动态

- 2024-06-06

- 2

制作APP的流程可以分为以下几个步骤:

1、市场调研与需求分析

确定目标用户群体

分析竞争对手

收集用户需求

确定APP的核心功能和特点

2、制定项目计划

确定项目目标和里程碑

分配任务和责任

制定项目时间表

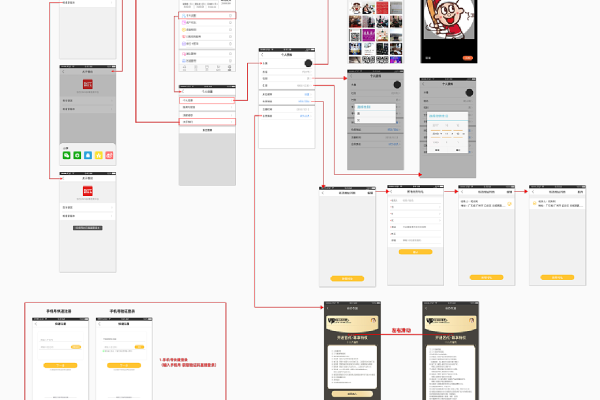

3、UI/UX设计

设计APP的整体风格和界面布局

设计图标、按钮等元素

设计交互流程和用户体验

4、技术选型与开发环境搭建

选择开发工具和技术栈

搭建开发环境

准备开发所需的资源和素材

5、前端开发

编写HTML、CSS和JavaScript代码

实现界面布局和样式

实现交互功能和动画效果

6、后端开发

设计数据库结构

编写后端接口和逻辑

实现用户认证和授权

实现数据存储和查询功能

7、测试与调试

进行单元测试和集成测试

修复bug和优化性能

确保APP的稳定性和兼容性

8、部署与发布

将APP部署到服务器或云平台

提交APP到应用商店进行审核

发布APP到应用商店供用户下载和使用

9、运营与推广

制定运营策略和推广计划

通过社交媒体、广告等方式推广APP

收集用户反馈并进行改进

10、维护与更新

定期更新APP版本

修复bug和优化性能

根据用户需求添加新功能

以上是制作APP的基本流程,具体的实施细节可能会因项目而异。