HTML5模板如何使用?

- 行业动态

- 2024-10-27

- 3

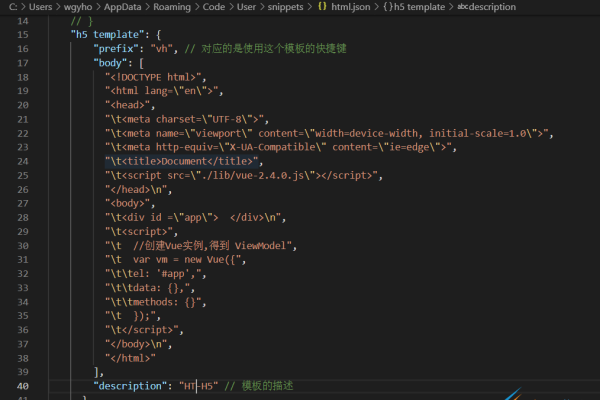

HTML5模板是一种预先设计的网页布局,它包含了常见的HTML5结构和样式,使得开发者可以快速搭建网站,使用HTML5模板可以节省开发时间,提高开发效率,同时保证网站的兼容性和用户体验,本文将详细介绍如何使用HTML5模板,包括选择合适的模板、自定义模板内容以及部署上线等步骤。

选择合适的HTML5模板

需要选择一个适合自己项目的HTML5模板,市面上有很多免费和付费的HTML5模板资源,如ThemeForest、TemplateMonster等,在选择模板时,需要考虑以下几点:

1、项目需求:根据项目的类型(如企业官网、电子商务、博客等)和功能需求选择合适的模板。

2、响应式设计:确保模板支持响应式设计,以适应不同设备的屏幕尺寸。

3、浏览器兼容性:检查模板是否兼容主流浏览器,如Chrome、Firefox、Safari等。

4、技术支持和文档:选择提供良好技术支持和详细文档的模板,以便在使用过程中遇到问题时能够及时解决。

选定模板后,接下来需要根据自己的需求对模板进行修改和定制,这通常涉及到以下几个方面:

替换图片和文字:将模板中的占位图片和示例文字替换为自己的内容。

调整布局和样式:如果需要,可以通过修改CSS样式来调整页面的布局和外观。

添加或删除功能:根据需要添加额外的功能模块,或者移除不需要的部分。

优化SEO、描述、关键词等进行优化,以提高搜索引擎排名。

部署上线

完成自定义后,就可以将网站部署到服务器上,使其对外可访问,部署过程一般包括以下几个步骤:

1、购买域名和主机:为网站选择一个合适的域名,并购买相应的网站托管服务。

2、上传文件:通过FTP或其他方式将网站的文件上传到服务器上。

3、配置数据库:如果网站需要用到数据库(如MySQL),则需要在服务器上创建数据库,并配置连接信息。

4、测试网站:在正式上线前,进行全面的测试,确保所有功能正常工作,没有错误或破绽。

5、发布网站:一切准备就绪后,可以将网站正式发布,供用户访问。

相关问答FAQs

Q1: HTML5模板是什么?

A1: HTML5模板是一种预先设计的网页布局,它包含了常见的HTML5结构和样式,使得开发者可以快速搭建网站,使用HTML5模板可以节省开发时间,提高开发效率,同时保证网站的兼容性和用户体验。

Q2: 如何选择适合自己的HTML5模板?

A2: 在选择HTML5模板时,需要考虑以下几点:项目需求、响应式设计、浏览器兼容性以及技术支持和文档,根据这些因素,可以选择出最适合自己项目的HTML5模板。