MapReduce如何与HDFS及其他Hadoop组件协同工作?

- 行业动态

- 2024-10-17

- 7

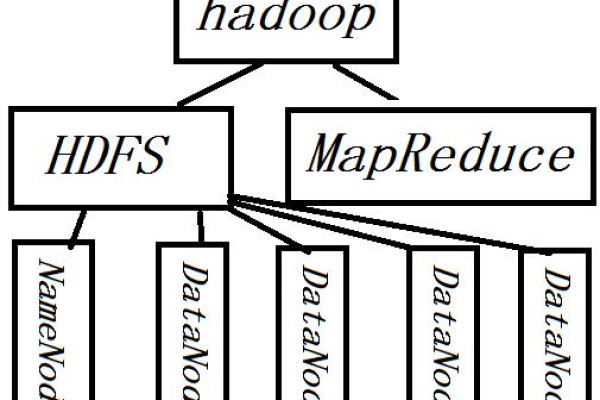

1、HDFS(Hadoop Distributed File System):

定义及功能:HDFS是Hadoop的分布式文件系统,用于存储和管理大规模数据集,其设计目标是高容错性、高吞吐量和高可扩展性。

架构及组件:HDFS主要由NameNode和DataNode组成,NameNode负责管理文件系统的命名空间和控制客户端对文件的访问,而DataNode则负责实际存储数据块。

工作机制:HDFS将大文件切分成多个块,每个块默认大小为128MB,并存储在不同的DataNode上,这种分块存储机制提高了数据处理的效率和容错能力。

2、MapReduce:

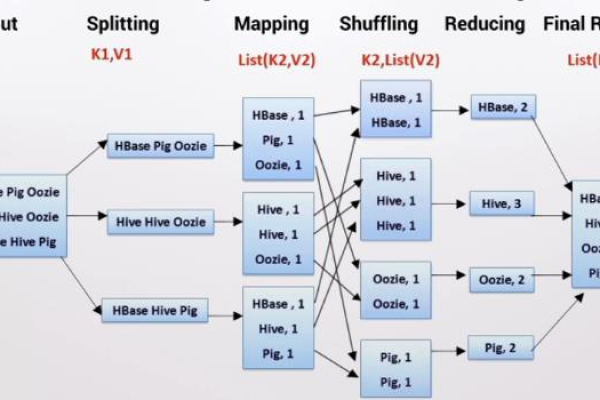

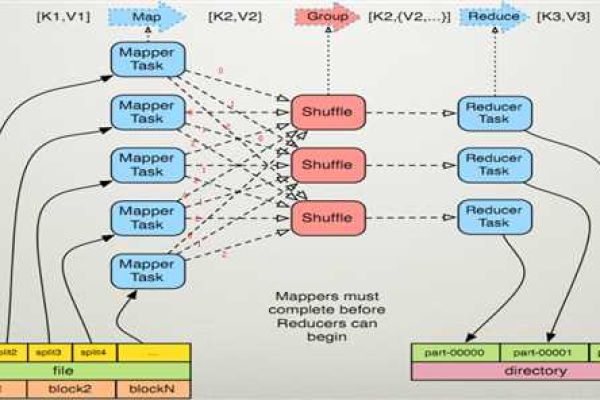

定义及功能:MapReduce是一种编程模型,用于处理和生成大规模数据集,它将计算任务分为两个阶段:Map和Reduce。

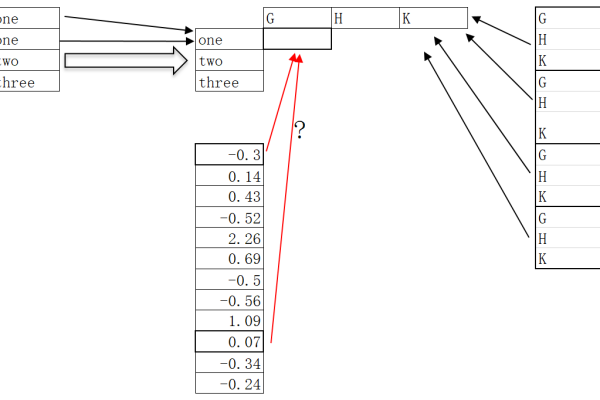

工作流程:在Map阶段,输入的数据被分割成小块,分配给不同的节点并行处理,Reduce阶段则汇总各个节点的处理结果,进行最终的计算和输出。

优势:MapReduce通过并行计算提高了处理效率,能够处理TB甚至PB级别的数据。

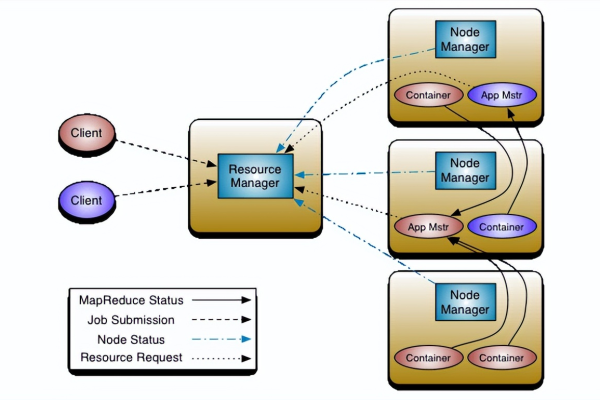

3、YARN(Yet Another Resource Negotiator):

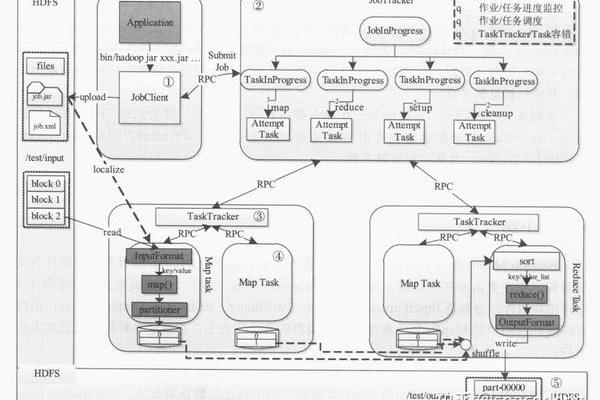

定义及功能:YARN是Hadoop的资源管理器,负责集群资源的分配和调度,它将计算资源抽象化,使得不同的计算框架可以共享同一个资源池。

组件:YARN主要由ResourceManager、NodeManager和ApplicationMaster组成,ResourceManager负责资源分配,NodeManager管理单个节点上的资源,ApplicationMaster则是具体应用的管理者。

工作机制:用户提交作业后,YARN会分配资源并启动ApplicationMaster,后者进一步管理具体的MapReduce任务或其它类型的任务。

4、三者关系:

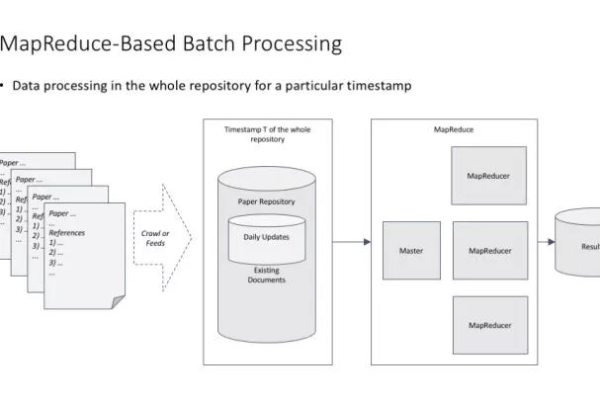

协同工作:HDFS提供数据的分布式存储和管理,MapReduce负责数据的分布式处理,而YARN则为这两者提供资源管理和调度,这三者共同构成了Hadoop的核心框架。

数据流动:在MapReduce作业中,输入数据通常来自HDFS,处理完成后的结果也存储回HDFS,YARN在这个过程中负责资源的分配和管理,确保各个任务顺利进行。

容错和扩展性:HDFS的高容错性和高扩展性为MapReduce提供了稳定的数据存储基础,而YARN的资源管理则确保了计算框架的高效运行和扩展能力。

表格:MapReduce与其他组件的关系

| 组件 | 功能 | 主要组成部分 | 工作机制 |

| HDFS | 分布式文件系统,用于存储和管理大规模数据集 | NameNode, DataNode | 将大文件切分成多个块,存储在不同的DataNode上,NameNode管理元数据 |

| MapReduce | 分布式计算框架,处理大规模数据集 | Map, Reduce | 将计算任务分为Map和Reduce两个阶段,分别进行数据切割和汇总计算 |

| YARN | 资源管理器,管理集群资源 | ResourceManager, NodeManager | 分配和调度计算资源,支持多计算框架共享资源池 |

FAQs

问题1:为什么MapReduce需要HDFS?

解答:MapReduce需要HDFS来存储和管理大规模的输入和输出数据,HDFS的高容错性和高扩展性为MapReduce提供了可靠的数据存储基础,确保数据在分布式环境中的可靠存取和高效处理,HDFS的分布式存储机制与MapReduce的并行计算模式高度契合,能够显著提高数据处理的效率。

问题2:YARN在MapReduce作业中的作用是什么?

解答:YARN在MapReduce作业中起到了资源管理和调度的作用,当用户提交一个MapReduce作业时,YARN会分配必要的计算资源,并启动ApplicationMaster来管理具体的MapReduce任务,YARN的资源管理和调度机制确保了不同计算框架可以高效共享集群资源,提高了整体计算效率和系统的扩展性。

通过这些组件的紧密协作,Hadoop生态系统能够高效地处理和分析大规模数据,为用户提供强大的计算能力和灵活的资源管理。

| 组件 | 关系描述 |

| HDFS(Hadoop Distributed File System) | MapReduce的数据存储和访问基础。 提供高吞吐量的数据存储解决方案。 支持大文件存储和分布式存储。 |

| YARN(Yet Another Resource Negotiator) | MapReduce的资源管理器。 负责资源的分配和管理,包括CPU、内存等。 与MapReduce协同工作,优化资源使用。 |

| HBase | 与HDFS集成,用于存储非结构化或半结构化数据。 支持高并发读写操作。 适用于大数据的实时随机访问。 |

| Hive | 基于Hadoop的数据仓库工具,提供数据仓库功能。 支持SQL查询语言,将查询转化为MapReduce作业。 适用于大数据的批量数据处理。 |

| Pig | 高级数据流处理语言,提供类似SQL的数据处理能力。 将Pig Latin脚本转换为MapReduce作业。 简化大数据处理流程。 |

| Spark | 内存计算框架,提供快速数据处理能力。 支持多种数据处理模式,包括批处理、流处理等。 与MapReduce协同工作,提高数据处理效率。 |

| Oozie | 工作流调度系统,用于调度和管理Hadoop作业。 支持多个作业之间的依赖关系,实现复杂的数据处理流程。 与MapReduce等组件集成,提高作业调度效率。 |

这个表格概述了MapReduce与HDFS以及其他组件之间的关系,以帮助您更好地理解它们之间的协同工作。