CDN节点欺骗的秘密是什么?

- 行业动态

- 2025-03-07

- 4

欺骗cdn节点:原理、影响与防御

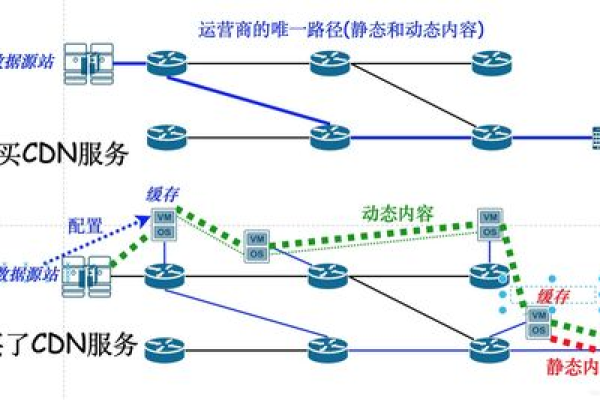

一、欺骗CDN节点的原理

欺骗CDN节点通常涉及攻击者通过各种手段改动或伪造CDN节点的缓存内容,以达到反面目的,以下是一些常见的欺骗CDN节点的方式及其原理:

1、DNS劫持:

原理:攻击者通过改动DNS解析过程,将合法的域名解析到反面的IP地址上,当用户访问该网站时,实际上是访问了攻击者控制的服务器,而非原始的CDN节点。

实现方式:攻击者可能控制DNS服务器、利用中间人攻击等手段来改动DNS解析结果。

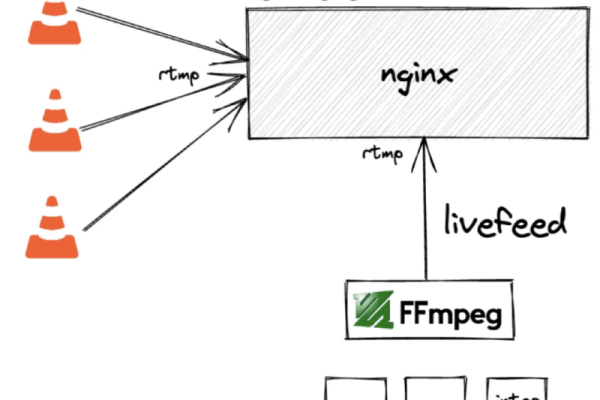

2、缓存投毒:

原理:攻击者利用CDN缓存机制的破绽,将反面内容缓存到CDN服务器上,这样,当其他用户访问相同内容时,会直接从被投毒的缓存中获取反面内容。

实现方式:攻击者可以通过伪造响应头、改动缓存键值对或插入反面的Cache-Control指令等方式来实现缓存投毒。

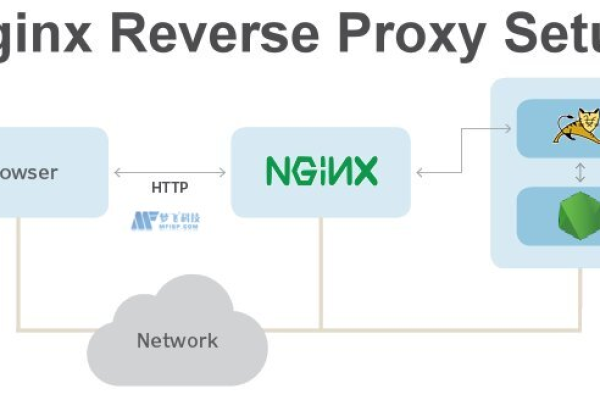

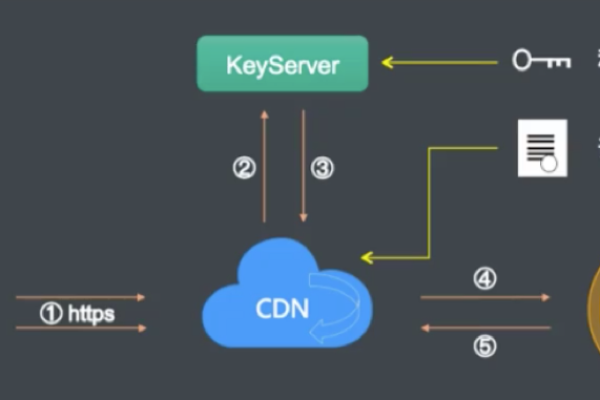

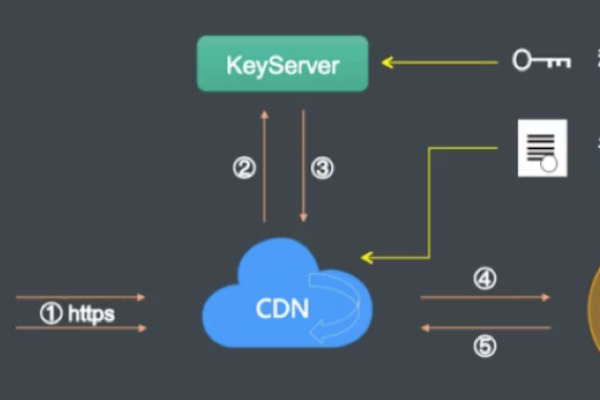

3、中间人攻击:

原理:攻击者在用户和CDN服务器之间插入反面节点,截取并改动通信数据,这种方式可以用于窃取敏感信息、执行反面操作或改动CDN节点的缓存内容。

实现方式:攻击者可能利用ARP欺骗、DNS劫持等手段来实现中间人攻击。

二、欺骗CDN节点的影响

欺骗CDN节点会对网站和用户造成多方面的影响:

1、对网站的影响:

声誉受损:如果用户频繁遭遇CDN劫持攻击,可能会对网站的安全性产生怀疑,导致网站声誉受损。

用户流失:CDN劫持攻击可能导致用户无法正常访问网站,造成用户流失,影响网站的运营。

经济损失:CDN劫持攻击可能导致网站的收入下降,造成经济损失。

2、对用户的影响:

隐私泄露:攻击者可以通过劫持用户的流量,获取用户的敏感信息,如账号密码、浏览记录等,造成隐私泄露。

账号被盗:通过劫持用户的流量,攻击者可以获取用户的账号信息,进行账号盗用,造成用户损失。

反面软件感染:攻击者可以通过劫持用户的流量,将反面软件传播给用户,造成用户设备感染。

三、相关问题与解答

1、如何判断是否遭受CDN劫持?

如果访问网站时出现异常的重定向或错误页面,网站内容与预期不符,或者在不同网络环境下访问同一网站时显示不同内容,可能是遭受了CDN劫持,还可以通过监控CDN访问日志和性能指标来发现异常行为。

2、如何防范CDN劫持?

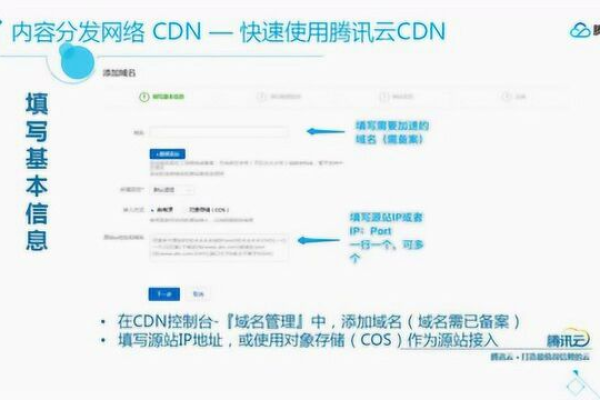

加强DNS安全:使用DNSSEC协议对DNS解析结果进行数字签名,防止DNS欺骗攻击,配置DNS防火墙和可信的DNS解析器也是有效的措施。

严格控制缓存策略:确保响应头中的缓存指令正确无误,不允许攻击者改动缓存策略,在缓存内容被发送到用户之前进行严格的验证。

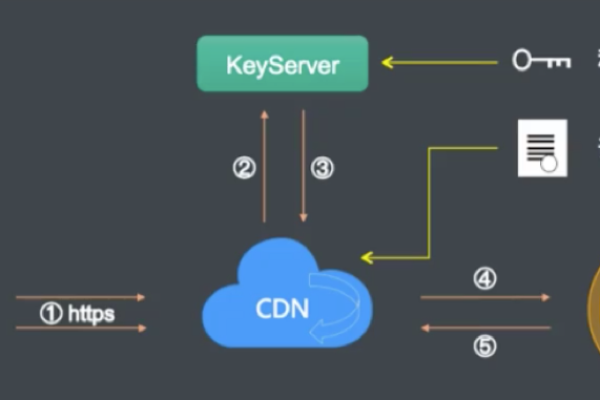

使用加密通信:通过HTTPS等加密通信协议来保护数据传输的安全性,防止中间人攻击和改动数据。

实施访问控制和身份验证:部署安全的CDN服务,实施访问控制和身份验证措施,定期更新和维护CDN系统的安全补丁也是必要的。

监控和检测异常行为:定期监测和检测CDN访问日志、网络流量等指标,及时发现并应对异常行为。

欺骗CDN节点是一种严重的网络安全威胁,需要采取多种措施来防范和应对,通过加强DNS安全、严格控制缓存策略、使用加密通信、实施访问控制和身份验证以及监控和检测异常行为等措施,可以有效地降低CDN劫持的风险并保护网站和用户的合法权益。