服务器屏幕切换

- 行业动态

- 2025-02-10

- 7

服务器屏幕切换是一个涉及多种技术和方法的过程,旨在让用户能够在不同的显示模式或远程桌面之间进行切换,以下是对服务器屏幕切换的详细解答:

一、切换本地服务器的显示屏幕

1、使用快捷键:

F5键:通常用于刷新屏幕显示,可以尝试按下F5键来刷新显示屏幕。

Windows键+P键:这个组合键可以打开屏幕投影设置,让你选择显示屏幕的模式,如仅用电脑屏幕、复制屏幕或者仅用外接显示器,通过选择不同的模式,你可以切换显示屏幕的输出。

2、使用物理按键:大多数服务器会配备一个专门的物理按钮,用于切换服务器的屏幕显示,这个物理按钮通常位于服务器的前面板或后面板上,具体位置可能因服务器品牌和型号而异,可以查阅服务器的使用手册以找到该按钮的具体位置和使用方法。

3、使用图形界面:某些服务器管理软件提供了图形界面来管理服务器,包括屏幕显示的切换功能,用户可以通过登录到服务器管理软件的管理界面,使用该软件提供的界面元素来切换屏幕显示。

4、使用图形处理器驱动程序:一些服务器使用专用的图形处理器,其驱动程序可能提供特定的屏幕切换选项,用户可以通过打开图形处理器驱动程序的控制面板来访问和设置相关选项。

二、切换远程服务器的显示屏幕

1、使用远程桌面连接:

Ctrl+Alt+End键:这个组合键相当于在远程桌面中按下Ctrl+Alt+Delete键,在远程服务器上打开任务管理器,你可以通过任务管理器来切换屏幕或者执行其他操作。

切换远程桌面分辨率:你可以通过远程桌面连接的设置来切换远程服务器的显示分辨率,在远程桌面连接窗口中,点击“显示选项”或者“更多选项”按钮,然后在“显示”选项卡中选择合适的分辨率。

2、使用远程管理工具:如果服务器支持远程管理,可以使用远程管理工具来切换屏幕显示,这些远程管理工具可以在远程计算机上查看和控制服务器的屏幕显示,包括切换显示模式等。

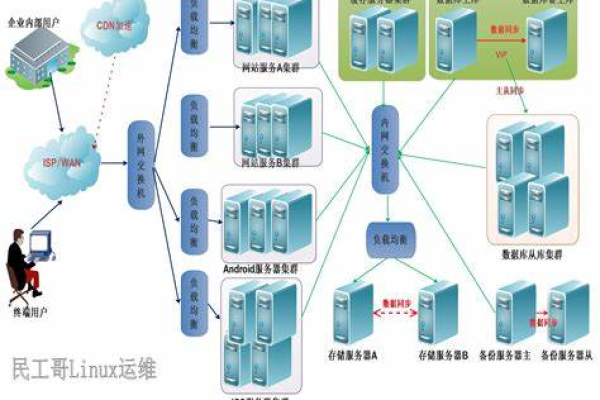

3、使用KVM切换器:KVM就是键盘(Keyboard)、显示器(Video)、鼠标(Mouse)的缩写,KVM主机切换系统可以用一套或数套KVM在多个不同操作系统的多台主机之间切换,实现一个用户使用一套键盘、鼠标、显示器去访问和操作一台以上主机的功能。

三、FAQs

1、问:如何切换远程桌面的分辨率?

答:你可以通过远程桌面连接的设置来切换远程服务器的显示分辨率,在远程桌面连接窗口中,点击“显示选项”或者“更多选项”按钮,然后在“显示”选项卡中选择合适的分辨率。

2、问:如何在本地服务器上切换显示屏幕的模式?

答:你可以使用Windows键+P键的组合键来打开屏幕投影设置,选择显示屏幕的模式,如仅用电脑屏幕、复制屏幕或者仅用外接显示器,通过选择不同的模式,你可以切换显示屏幕的输出。

四、小编有话说

服务器屏幕切换是一个复杂但重要的过程,它涉及到多种技术和方法,无论是切换本地服务器的显示屏幕还是远程服务器的显示屏幕,都需要用户具备一定的技术知识和操作经验,用户还需要注意服务器的安全性和稳定性,确保在进行屏幕切换时不会对服务器造成任何损害,希望本文能够帮助用户更好地理解和掌握服务器屏幕切换的方法和技术。