为什么我的电脑突然卡住了?

- 行业动态

- 2024-12-09

- 8

电脑卡住是一个常见的问题,它可能由多种因素引起,以下是一些可能导致电脑卡住的常见原因以及相应的解决方法:

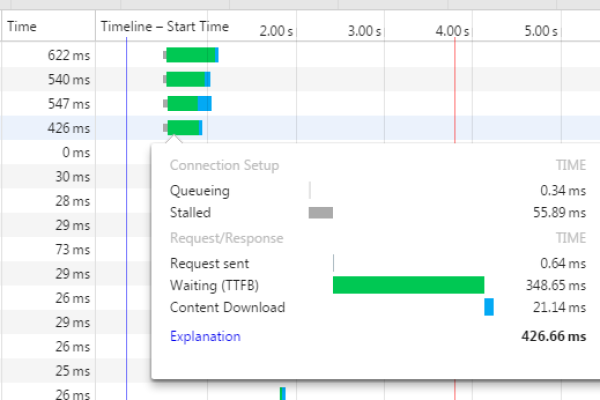

1、系统资源不足: 当电脑的CPU、内存或硬盘空间不足时,可能会导致系统运行缓慢甚至卡住,可以通过关闭不必要的程序或增加硬件资源来解决。

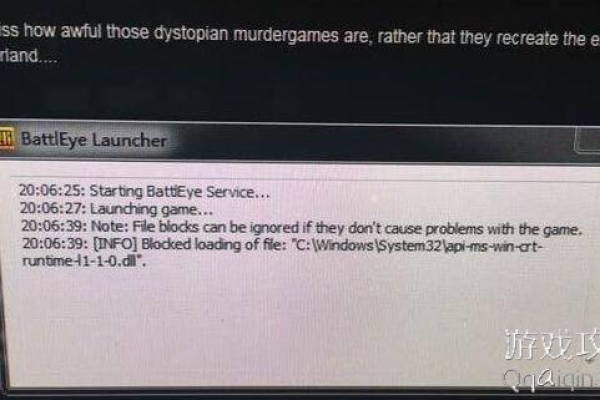

2、软件冲突: 安装的软件之间可能存在不兼容的情况,导致系统冲突和卡顿,卸载最近安装的软件或更新到最新版本可能有助于解决问题。

3、干扰或反面软件: 干扰或反面软件可能会消耗大量的系统资源,导致电脑变慢或卡住,使用杀毒软件进行全面扫描并清除威胁是必要的步骤。

4、驱动程序问题: 过时或损坏的驱动程序可能会导致硬件设备工作不正常,从而影响电脑性能,更新驱动程序通常可以解决这类问题。

5、磁盘碎片: 随着时间的推移,磁盘上的数据会变得碎片化,这会降低读写速度,定期进行磁盘碎片整理可以提高电脑的响应速度。

6、启动项过多: 如果开机自启动的程序过多,会延长启动时间并占用大量资源,通过任务管理器禁用不必要的启动项可以提高启动速度。

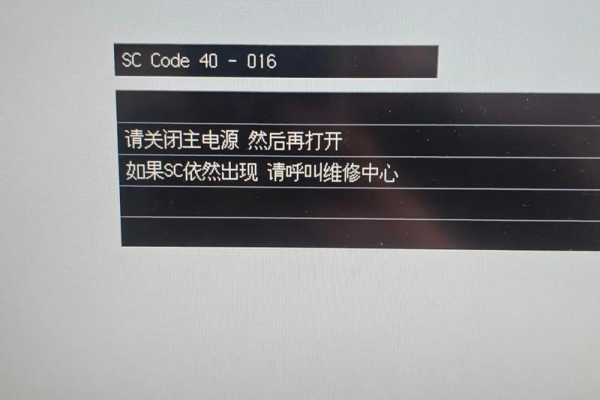

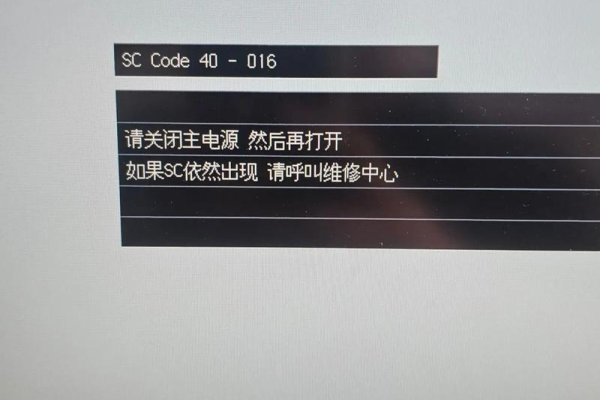

7、硬件故障: 硬件老化或故障也可能导致电脑卡住,硬盘损坏、内存条不良等都可能是原因,这时可能需要更换硬件部件。

8、过热: 电脑过热会导致自动降频保护机制启动,从而降低性能,确保良好的散热条件,清理风扇灰尘,使用散热垫等措施可以帮助改善情况。

9、操作系统错误: 操作系统中的错误或损坏的文件也可能导致电脑卡住,运行系统文件检查器(如sfc /scannow命令)可以帮助修复这些问题。

10、电源管理设置不当: 错误的电源管理设置可能导致电脑在不应该进入省电模式的时候进入,影响性能,检查电源选项并调整为适当的设置。

以下是一个简单的表格,归纳了上述问题的诊断和解决方法:

| 问题 | 诊断方法 | 解决方法 |

| 系统资源不足 | 任务管理器查看资源使用情况 | 关闭不必要的程序或升级硬件 |

| 软件冲突 | 检查最近安装的软件 | 卸载冲突软件或更新至最新版本 |

| 干扰或反面软件 | 使用杀毒软件扫描 | 清除干扰或反面软件 |

| 驱动程序问题 | 设备管理器检查驱动状态 | 更新或重新安装驱动程序 |

| 磁盘碎片 | 磁盘碎片整理工具 | 进行磁盘碎片整理 |

| 启动项过多 | 任务管理器检查启动项 | 禁用不必要的启动项 |

| 硬件故障 | 硬件测试工具检测 | 更换损坏的硬件部件 |

| 过热 | 监控温度和使用情况 | 改善散热条件 |

| 操作系统错误 | 运行系统文件检查器 | 修复系统文件 |

| 电源管理设置不当 | 检查电源选项 | 调整为适当设置 |

FAQs:

Q1: 如何预防电脑卡住?

A1: 定期进行系统维护,包括更新软件、清理干扰、整理磁盘碎片、管理启动项等,可以有效预防电脑卡住的问题。

Q2: 如果电脑频繁卡住,应该怎么办?

A2: 如果电脑频繁卡住,首先应该进行全面的系统检查,包括硬件测试、干扰扫描和系统文件检查,如果问题依旧,可能需要考虑备份数据后重装操作系统或者寻求专业的技术支持。

小编有话说:电脑卡住确实是一件令人头疼的事情,但大多数情况下都可以通过一些基本的维护和优化措施来解决,定期的系统维护是保持电脑良好运行状态的关键,如果你遇到了难以解决的问题,不要犹豫寻求专业的帮助。