sql server 查询所有表

- 行业动态

- 2024-03-08

- 3

在SQL Server数据库中查询所有表名称可以通过多种方式实现,这里将介绍一种常用的方法,即使用系统视图sys.tables,以下是详细步骤:

1. 连接到SQL Server数据库

你需要使用SQL Server Management Studio (SSMS)、SQL Server Data Tools (SSDT)或任何其他支持的SQL客户端工具连接到你的SQL Server实例。

2. 打开一个新的查询窗口

在SQL Server Management Studio中,你可以右击数据库,选择“新建查询”来打开一个查询窗口。

3. 编写查询语句

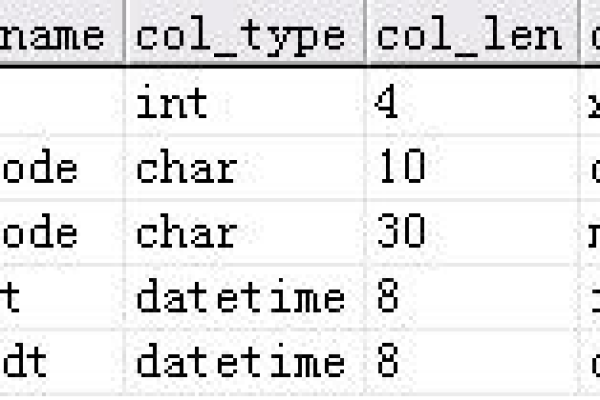

要获取所有表的名称,可以查询sys.tables系统视图,它包含了数据库中所有的表信息,以下是查询语句:

SELECT name AS TableName FROM sys.tables;

4. 执行查询

输入上述查询后,按下F5键或点击工具栏上的“执行”按钮来执行查询。

5. 查看结果

执行查询后,结果集将在一个新的标签页中显示,列出了数据库中所有表的名称。

6. 保存结果(可选)

如果你需要将结果保存下来,可以选择结果窗口中的“保存结果”,然后选择你想要的格式(如CSV、Excel等)进行保存。

7. 分析结果

通过分析返回的结果,你可以得知数据库中有哪些表,这对于数据库管理和维护任务非常有用。

8. 注意事项

如果你只想查看特定架构下的表,可以在FROM子句中添加相应的筛选条件,

“`sql

SELECT name AS TableName

FROM sys.tables

WHERE schema_id = SCHEMA_ID(‘dbo’);

“`

sys.tables视图还包含其他有用的列,如object_id(表的对象ID)、type(表的类型)、is_ms_shipped(是否是系统表)等,你可以根据需要选择这些列来获取更多信息。

结论

通过使用sys.tables系统视图,你可以轻松地查询SQL Server数据库中的所有表名称,这是一个简单而有效的方式来获取数据库对象的元数据信息,对于数据库管理员和开发人员来说是一个非常有用的技巧。

请注意,随着时间的推移和技术的发展,可能会有新的方法或工具出现来查询表名称,建议定期查看最新的SQL Server文档和社区论坛,以获取最新的技术信息和最佳实践。