如何在Linux系统中使用命令行导出MySQL数据库?

- 行业动态

- 2024-10-13

- 5

mysqldump。

在Linux系统中,使用MySQL数据库时,经常需要导出和导入数据库,本文将详细介绍如何使用mysqldump命令来导出MySQL数据库,并解答一些常见问题。

一、使用mysqldump命令导出数据库

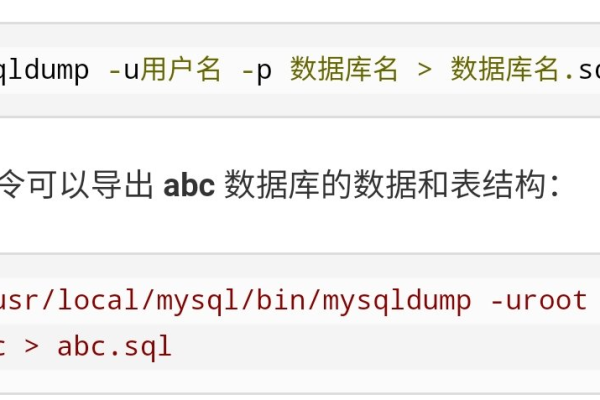

1. 导出完整数据:表结构+数据

语法:mysqldump u用户名 p 数据库名 > 数据库名.sql

示例:以下命令可以导出名为abc的数据库的数据和表结构:

/usr/local/mysql/bin/mysqldump uroot p abc > abc.sql

按下回车键后会提示输入密码,输入即可。

2. 只导出表结构

语法:mysqldump u用户名 p d 数据库名 > 数据库名.sql

示例:以下命令可以导出abc数据库的表结构:

/usr/local/mysql/bin/mysqldump uroot p d abc > abc.sql

3. 导出特定表的数据

语法:mysqldump u用户名 p 数据库名 表名 > 表名.sql

示例:以下命令可以导出city数据库中user和name表的数据:

mysqldump u root p city user name > city.sql

4. 导出多个数据库

语法:mysqldump u用户名 p databases 数据库1 数据库2 > 多数据库名.sql

示例:以下命令可以导出db1和db2两个数据库:

mysqldump u root p databases db1 db2 > multi_db.sql

5. 导出所有数据库

语法:mysqldump u用户名 p alldatabases > all_databases.sql

示例:以下命令可以导出所有数据库:

mysqldump u root p alldatabases > all_databases.sql

常见问题及解答

1. 如何在没有数据库可视化工具的情况下备份导出数据库?

答:在Linux下,可以使用mysqldump命令来导出数据库,要导出名为abc的数据库的数据和表结构,可以使用以下命令:

/usr/local/mysql/bin/mysqldump uroot p abc > abc.sql

按下回车键后会提示输入密码,输入即可,如果只需要导出表结构,可以使用d选项。

2. 如何定期自动备份数据库?

答:可以通过编写Shell脚本并使用cron定时任务来自动备份数据库,创建一个名为backup.sh的脚本文件:

#!/bin/bash USER="root" PASSWORD="password" DATABASE="mydatabase" OUTPUT="/path/to/backup.sql" mysqldump u $USER p$PASSWORD $DATABASE > $OUTPUT if [ $? eq 0 ]; then echo "Backup successful" else echo "Backup failed" fi

然后设置定时任务,每天凌晨2点执行backup.sh脚本:

crontab e 0 2 * * * /path/to/backup.sh

通过以上方法,你可以高效地管理和备份MySQL数据库。