如何正确使用eval函数以避免潜在的安全风险?

- 行业动态

- 2024-11-11

- 2

eval 函数在编程中用于动态执行字符串表达式,并返回其结果。它可以将字符串转换为可执行的代码。使用 eval 存在安全风险,因为它可以执行任意代码,可能导致代码注入和安全问题。

eval函数详解

Python的eval()函数是一个强大而灵活的内置函数,它允许执行存储在字符串中的Python表达式,并返回表达式计算后的结果,这种功能可以在需要动态执行Python代码的场景中非常有用,比如在开发数学计算工具或编程教育软件时,虽然eval()功能强大,但使用不当也可能带来安全风险,本文将详细介绍eval()的基本用法、适用场景以及如何安全地使用它。

基本用法

eval()函数的基本语法非常简单,其结构如下:

result = eval(expression, globals=None, locals=None)

expression: 一个字符串,包含了有效的Python表达式。

globals: 字典形式的全局变量。

locals: 字典形式的局部变量。

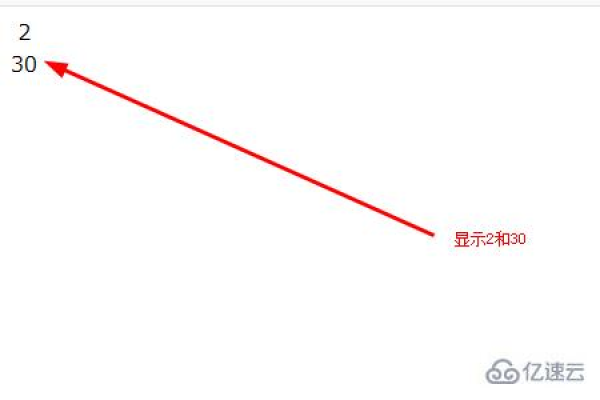

最简单的例子是直接评估基本的数学表达式:

x = eval("3 + 5")

print(x) # 输出 8动态表达式执行

eval()真正的力量在于它能够执行动态构建的表达式,如果你正在开发一个功能,允许用户输入一个表达式来计算其结果,eval()可以直接用来计算这个表达式:

user_input = input("请输入一个表达式:")

result = eval(user_input)

print("计算结果是:", result)这使得eval()非常适合需要解析和执行数学表达式的应用程序。

使用globals和locals参数

eval()还可以接受两个可选的字典参数——globals和locals,这两个字典定义了表达式执行时的全局和局部变量环境:

x = 10

result = eval("x + 50", {}, {}) # 不使用外部的x变量

print(result) # 报错,因为x未定义在这个例子中,尽管外部环境中定义了x,但由于我们提供了空的globals和locals字典,它不会使用这个定义。

安全性问题

尽管eval()非常强大,但使用它也需要格外小心,因为eval()会执行任何有效的Python代码,它可能被用来执行反面代码,如果eval()的输入来自于不可信的源,这可能导致安全破绽:

假设这是用户输入的

user_input = "__import__('os').system('rm -rf /')"

eval(user_input) # 危险!为了安全地使用eval(),应该始终限制执行环境,避免执行不受信任的代码,可以通过限制globals和locals字典来实现:

safe_dict = {'__builtins__': None}

user_input = "3 + 4" # 假设来自用户输入

result = eval(user_input, safe_dict)

print("安全的计算结果是:", result)eval()是Python中一个非常有用但需要谨慎使用的功能,它能够执行字符串形式的Python表达式,适用于需要动态执行代码的应用,使用eval()时必须考虑到安全问题,避免执行任何不受信任的代码,在实际应用中,合理控制eval()的使用环境是非常重要的。

以上就是关于“eval函数”的问题,朋友们可以点击主页了解更多内容,希望可以够帮助大家!

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/102870.html