cod19频繁断线背后,究竟是什么原因导致的服务器连接问题?

- 行业动态

- 2024-08-11

- 7

为什么COD19一直断开服务器?

COD19,即《使命召唤:现代战争2》,是一款极受欢迎的第一人称射击游戏,玩家在游戏过程中经常遇到与服务器断开连接的问题,这不仅影响游戏体验,也引起了广泛的关注和讨论,本文将详细探讨导致COD19频繁断线的主要原因,并提供相应的解决建议。

网络问题

COD19作为一个在线多人游戏,对网络的依赖性极高,网络的不稳定或延迟是导致服务器断开最常见的原因之一,玩家的本地网络如果不流畅或稳定性不足,很容易在游戏过程中遇到匹配失败或连接中断的问题,为此,许多玩家通过使用网络加速工具来优化连接,这些工具能有效降低延迟,提高网络的稳定性,从而减少游戏过程中的网络问题。

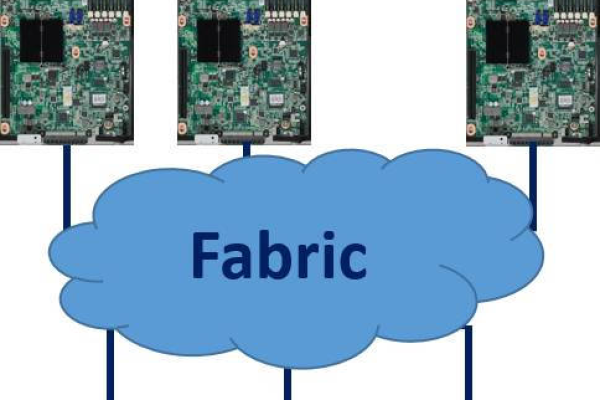

服务器问题

COD19的服务器可能因为维护、更新或承载过多玩家而出现短暂的不稳定状态,尤其是在新补丁发布或大规模活动期间,服务器的负载会大幅增加,这可能导致一些玩家无法正常连接或频繁断线,由于COD19的服务器设在国外,国内玩家直连时也可能因地理位置和网络路由的不理想而遭遇更多的连接问题。

软件冲突

安全软件如杀毒软件有时会与游戏文件产生冲突,错误地将游戏操作视为威胁并阻断其运行,进而导致游戏崩溃或与服务器的连接被断开,为确保游戏顺畅运行,建议在游玩COD19之前关闭所有不必要的后台程序,特别是那些具有实时监控功能的应用程序。

系统配置和要求

COD19对计算机系统的配置有明确要求,包括操作系统、处理器、内存等,不符合推荐配置要求的系统在运行游戏时可能会出现各种问题,包括与服务器的连接中断,确保个人电脑的系统和硬件配置达到官方推荐的最低标准是解决断线问题的一个基本步骤。

解决连接问题的常用方法

针对上述问题,玩家可以采取以下几种常用的解决方法:

1、使用加速软件:如前所述,加速软件可以有效改善网络质量,选择信誉良好的加速器通常可以显著减少游戏中的连接问题。

2、切换服务器:尝试连接到不同的游戏服务器可能会有所帮助,特别是在某特定服务器出现问题时。

3、重置网络设置:通过网络设置中的“重置网络”功能来刷新网络连接,有时可以解决由网络配置错误引起的问题。

4、关闭不必要的后台应用程序:尤其是那些可能与游戏产生冲突的安全软件和保护程序。

措施通常能有效解决大部分的连接问题,如果问题依然存在,建议联系技术支持以获得更专业的帮助。

相关问答FAQs

Q1: 如何使用网络加速器优化COD19的连接?

A1: 选择一款信誉良好的网络加速器,安装并运行,在加速器中选择COD19为需要加速的应用,并优化网络路径,这样可以帮助减少游戏中的延迟和断线情况。

Q2: 如果关闭杀毒软件后COD19仍然频繁断开怎么办?

A2: 尝试进一步检查系统中的其他安全设置,确保它们不会干扰游戏运行,更新游戏和系统到最新版本,检查是否存在新的修复补丁,这可能有助于解决问题,如果所有常规方法都无效,建议联系游戏的技术支持团队进行深入诊断。