构建高效CDN自建系统的关键因素有哪些?

- 行业动态

- 2024-08-09

- 5

CDN自建系统

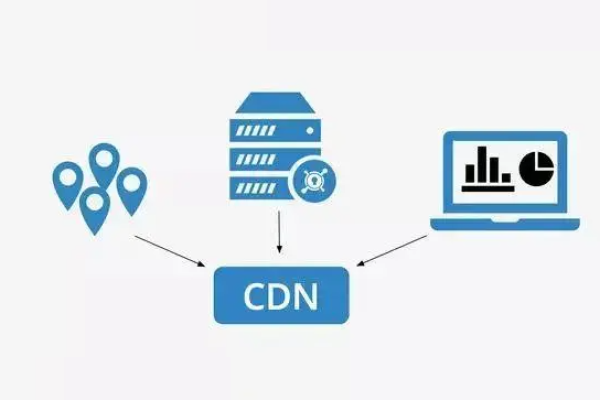

CDN自建系统是指企业或组织不通过外部服务提供商,而是自己搭建的内容分发网络(Content Delivery Network,简称CDN)系统,自建CDN系统可优化互联网上内容的分发和访问速度,节省带宽,缓解原服务器的负载,提高用户体验。

1、CDN基本原理与作用

内容分发网络构成:CDN是一种分布式网络服务,由遍布全球的多个边缘服务器节点组成,目的是优化用户访问路径,减少延迟。

动静分离优化速度:静态资源(如图片、css、js等)通过CDN的缓存分发,可以显著减轻服务器压力,加快资源加载速度。

海外加速场景:针对海外用户访问国内应用慢的问题,利用CDN的回源功能,保障请求响应的高效。

2、CDN自建系统需求与优势

企业需求:部分企业因国外服务器在国内访问缓慢、成本控制或特殊缓存需求,有建立自有CDN系统的需求。

灵活部署:自建CDN能带来灵活的部署策略和更好的隐私保护,同时在一定程度上节省成本。

3、CDN自建系统技术与管理

技术选型:选择合适的CDN技术平台,如SharkCDN或FarCDN,支持快速部署、实时监测、统一管理等功能。

负载均衡:实现CDN的内容路由功能,将用户的请求导向最佳节点,包括全局和本地负载均衡策略。

存储架构:采用海量存储架构,例如NAS和SON,以支持大量内容存储,并确保数据的可靠性和稳定性。

4、CDN自建系统运维与监控

系统监控:通过内部和外部监控系统,获取网络部件的状态信息,测量内容发布的端到端性能。

故障应对:智能节点检测与异常通知,及时处理节点故障,保证CDN系统的稳定运行。

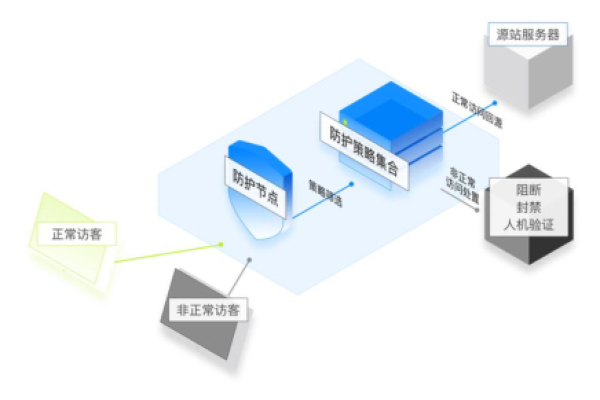

5、CDN自建系统安全与防护

防火墙与验证:集成WAF防火墙、人机验证等安全措施,保障CDN系统的安全。

DNS支持:支持第三方DNS服务,如DNSpod、阿里云等,提升域名解析效率和稳定性。

6、CDN自建系统成本与效益

成本控制:自建CDN系统相对使用外部CDN服务可以节省一定成本,尤其长期来看更经济。

效益分析:提供便捷的管理平台,帮助企业轻松上手CDN加速&管理系统,实现快速部署和统一管理。

CDN自建系统是对于特定企业而言的一种高效、定制化的内容分发解决方案,它结合了先进的缓存技术、负载均衡算法和网络监控手段,能够在全球范围内提供快速、稳定的内容分发服务。