psp 云服务器_PodSecurityPolicy配置

- 行业动态

- 2024-06-24

- 3704

PodSecurityPolicy(PSP)是一种Kubernetes资源,用于控制运行在集群中的容器的行为。通过配置PSP,可以限制Pod的权限,提高安全性。在云服务器上部署PSP时,需要根据实际需求进行配置,确保Pod在安全的环境中运行。

PSP配置

PodSecurityPolicy(PSP)是Kubernetes的一种安全机制,用于控制哪些用户可以执行特权容器,PSP可以限制在集群中创建Pod的权限,包括对特权升级、用户和组ID、SELinux角色等的控制。

在PSP中,有两个主要部分:

1、SecurityContext:定义了Pod的安全设置,如特权模式、用户和组ID、SELinux角色等。

2、SecurityContextConstraints:定义了哪些用户可以执行特定的SecurityContext。

PSP配置步骤

1、创建SecurityContext:我们需要定义我们的SecurityContext,这可以通过YAML文件来完成。

“`yaml

kind: SecurityContext

apiVersion: v1

metadata:

name: restricted

runAsUser:

type: RunAsAny

seLinux:

type: MustRunAs

supplementalGroups:

type: RunAsAny

fsGroup:

type: RunAsAny

readOnlyRootFilesystem: true

“`

2、创建SecurityContextConstraints:我们需要定义我们的SecurityContextConstraints,这也可以通过YAML文件来完成。

“`yaml

kind: SecurityContextConstraints

apiVersion: v1

metadata:

name: restrictedpsp

priority: null

readOnlyRootFilesystem: false

allowedCapabilities: []

volumes: []

allowedFlexVolumes: []

allowedUnsafeSysctls: []

forbiddenSysctls: []

allowedContainers: []

allowedHostPaths: []

defaultAddCapabilities: []

requiredDropCapabilities: []

runAsUser:

type: MustRunAsRange

ranges:

min: 1

max: 65535

seLinux:

type: MustRunAs

supplementalGroups:

type: RunAsAny

fsGroup:

type: RunAsAny

groups: []

kind: PodSecurityPolicy

version: v1

“`

3、应用PSP到集群:我们需要将这些配置应用到我们的Kubernetes集群,这可以通过kubectl命令来完成。

“`bash

kubectl apply f psp.yaml

“`

PSP配置的最佳实践

最小化权限:尽可能使用最小的权限集,这不仅可以减少潜在的攻击面,还可以防止用户无意中破坏了系统。

使用角色基础访问控制(RBAC):RBAC可以帮助你更精细地控制谁可以做什么,你可以创建一个角色,该角色只能执行特定的PSP,然后只将该角色分配给需要它的用户。

定期审查PSP:随着时间的推移,你的集群的需求可能会改变,定期审查你的PSP,确保它们仍然符合你的需求。

相关问答FAQs

Q1:PSP可以限制哪些内容?

A1:PSP可以限制以下内容:

特权模式:是否允许Pod以特权模式运行。

用户和组ID:Pod可以运行的用户和组ID范围。

SELinux角色:Pod可以使用的SELinux角色。

添加能力:Pod可以添加的能力。

卷:Pod可以使用的卷类型。

宿主路径:Pod可以使用的宿主路径。

容器:Pod可以使用的容器镜像。

Sysctl:Pod可以修改的sysctl设置。

Q2:如果我想要所有Pod都使用特定的PSP,我应该怎么操作?

A2:你可以在PSP中设置一个默认的PSP,这样,所有没有明确指定PSP的Pod都会使用这个默认的PSP,你可以通过在PSP的YAML文件中设置defaultAddCapabilities和requiredDropCapabilities字段来实现这一点。

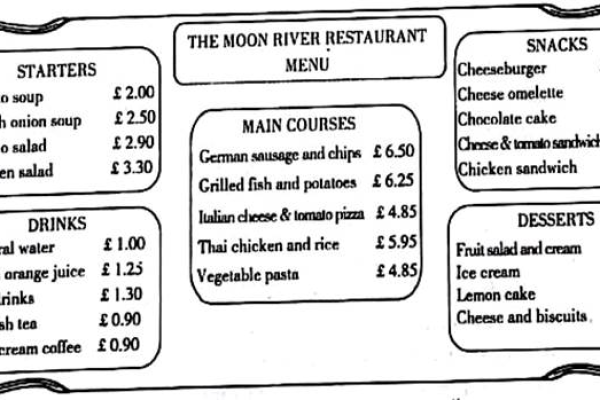

下面是一个关于PodSecurityPolicy(PSP)配置的介绍,这些配置通常用于在Kubernetes集群中通过PSP对象来限制Pod的安全行为,请注意,随着Kubernetes版本的更新,一些策略可能已经变化或被新的安全特性取代。

| 参数 | 描述 | 可选值 |

| apiVersion | API版本 | policy/v1beta1(可能因版本而异) |

| kind | 资源类型 | PodSecurityPolicy |

| metadata | 元数据 | |

| name | PSP名称 | 自定义名称 |

| spec | 规范配置 | |

| privileged | 是否允许特权容器 | true,false |

| hostPID | 是否允许Pod共享宿主的PID命名空间 | true,false |

| hostIPC | 是否允许Pod共享宿主的IPC命名空间 | true,false |

| hostNetwork | 是否允许Pod使用宿主网络 | true,false |

| volumes | 允许使用的卷类型 | ["configMap", "emptyDir", "persistentVolumeClaim", "secret", "downwardAPI", "projected"] |

| allowedVolumeTypes | 已废弃,同volumes | |

| readOnlyRootFilesystem | 是否只允许Pod以只读方式挂载根文件系统 | true,false |

| runAsUser | 运行Pod的用户策略 | |

| runAsUser.rule | 用户规则 | MustRunAs,MustRunAsNonRoot,RunAsAny |

| runAsGroup | 运行Pod的组策略 | |

| runAsGroup.rule | 组规则 | MustRunAs,RunAsAny |

| supplementalGroups | 附加组策略 | |

| supplementalGroups.rule | 附加组规则 | MustRunAs,RunAsAny |

| fsGroup | 文件系统组策略 | |

| fsGroup.rule | 文件系统组规则 | MustRunAs,RunAsAny |

| readOnlyRootFilesystem | 是否只允许Pod以只读方式挂载根文件系统 | true,false |

| seLinux | SELinux策略 | |

| seLinux.rule | SELinux规则 | MustRunAs,RunAsAny |

| seLinux.options | SELinux选项 | 例如level:s0:c1,c2 |

| appArmor | AppArmor策略 | |

| appArmor.enabled | 启用AppArmor | true,false |

| appArmor.annotations | AppArmor注释 | 自定义注释 |

| capabilities | 能力配置 | |

| capabilities.add | 添加能力 | 例如"NET_ADMIN" |

| capabilities.drop | 移除能力 | 例如"ALL" |

| requireDropCapabilities | 要求Pod指定要移除的能力 | true,false |

| allowPrivilegeEscalation | 是否允许权限提升 | true,false |

请根据您的实际需要和集群的配置来设置这些参数,随着Kubernetes的发展,PSP可能在未来版本中发生变化,在Kubernetes 1.21版本之后,PSP已经从核心API中移除,并将在未来的版本中完全移除,被Pod Security Admission等其他机制取代。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/101230.html