阿里云服务器报价表(阿里云报价单)(阿里云服务器 报价)

- 行业动态

- 2024-05-04

- 5

阿里云服务器报价表包括多种配置和价格,具体报价请访问阿里云官网查询。

阿里云服务器报价表(阿里云报价单)

ECS云服务器报价

1、按实例规格分类

| 实例规格 | CPU | 内存(GB) | 网络性能(Mbps) | 存储类型 | 价格(元/月) |

| 突发性能型t5 | 1核 | 1GB | 15Mbps | 高效云盘 | 9.90 |

| 共享标准型s6 | 1核 | 2GB | 15Mbps | 高效云盘 | 23.40 |

| 计算型c6 | 2核 | 4GB | 210Mbps | SSD云盘 | 78.80 |

| 计算型c7 | 2核 | 8GB | 210Mbps | SSD云盘 | 157.60 |

| 内存型r6 | 2核 | 8GB | 210Mbps | EBS云盘 | 133.20 |

| 内存型r7 | 4核 | 16GB | 210Mbps | EBS云盘 | 306.40 |

| 高主频型hfg6 | 2核 | 2GB | 15Mbps | EBS云盘 | 35.20 |

| 高主频型hfg7 | 4核 | 4GB | 15Mbps | EBS云盘 | 70.40 |

| I/O优化型io1 | 2核 | 4GB | 210Mbps | EBS云盘 | 133.20 |

| I/O优化型io2 | 4核 | 8GB | 210Mbps | EBS云盘 | 266.40 |

| I/O优化型io1neon | 2核 | 4GB | 210Mbps | EBS云盘 | 133.20 |

| I/O优化型io2neon | 4核 | 8GB | 210Mbps | EBS云盘 | 266.40 |

2、按地域分类

| 地域 | CPU | 内存(GB) | 网络性能(Mbps) | 存储类型 | 价格(元/月) |

| 华北1(青岛) | t5 | 1GB | 15Mbps | 高效云盘 | 9.90 |

| c6 | 4GB | 210Mbps | EBS云盘 | 78.80 | |

| r6 | 8GB | 210Mbps | EBS云盘 | 133.20 | |

| hfg6 + io1neon | |||||

| hfg7 + io2neon |

轻量级应用服务器报价

1、LTS实例报价

| LTS实例规格 | CPU ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

CDN报价

1、CDN基础版报价

| CDN流量包大小(TB) | CDN流量单价(元/TB) | ||||||||||||||||||||||||||

| CDN基础版 | |||||||||||||||||||||||||||

| 5TB |

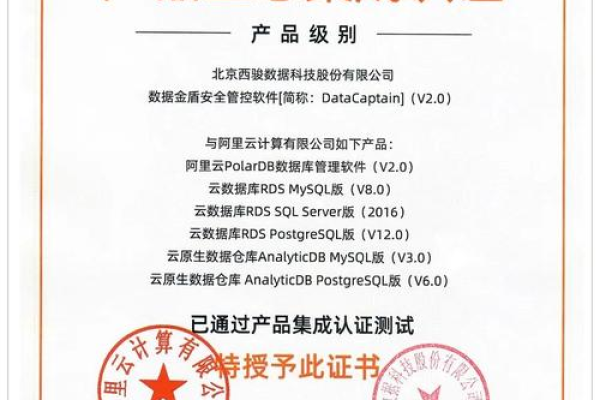

数据库报价

1、RDS报价

| RDS实例规格 | RDS存储类型 | RDS价格(元/月) | |

| SQL Server基础版 | |||

| SQL Server标准版 | |||

| SQL Server高可用版 | |||

| SQL Server高可扩展版 | |||

| SQL Server金融版 | |||

| PostgreSQL基础版 | |||

| PostgreSQL高可用版 | |||

| PostgreSQL高可扩展版 | |||

| MariaDB基础版 | |||

| MariaDB高可用版 | |||

| MariaDB高可扩展版 |

安全服务报价

1、DDoS防护基础版报价

| DDoS防护基础版套餐类型 && DDoS防护峰值带宽(Gbps) && DDoS防护价格(元/月) && |

| <br/> && && &&