服务器上怎么使用asp源码

- 行业动态

- 2025-02-16

- 7

在服务器上使用ASP源码,通常指的是将Active Server Pages(ASP)脚本部署到Web服务器上,以便通过浏览器访问并执行,以下是详细步骤:

一、准备工作

1、选择Web服务器:确保你的服务器支持ASP,常用的支持ASP的服务器包括IIS(Internet Information Services,微软的Web服务器软件)和一些第三方的Windows兼容服务器。

2、安装必要组件:

IIS安装:在Windows服务器上,你需要安装IIS,可以通过“控制面板” -> “程序和功能” -> “启用或关闭Windows功能”来安装IIS及其相关组件。

ASP支持:确保IIS已安装ASP支持,在IIS管理器中,选择你的网站,双击“ASP”,确保“启用父路径”和其他必要的选项已勾选。

3、配置数据库(如果需要):如果你的ASP代码需要连接数据库,如Access或SQL Server,确保这些数据库服务已安装并配置正确。

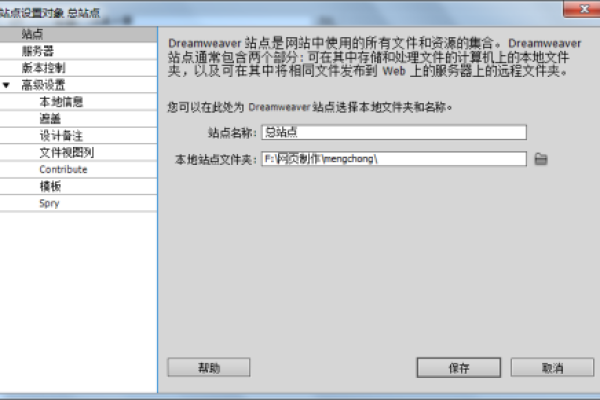

二、上传ASP源码

1、准备源码:将你的ASP源码文件准备好,通常这些文件会有一个.asp扩展名。

2、使用FTP客户端上传:你可以使用FileZilla、WinSCP等FTP客户端工具,将ASP文件上传到服务器上的适当目录,通常是wwwroot或你指定的网站根目录。

3、检查文件权限:确保上传的文件具有适当的读取和执行权限,在IIS管理器中,右键点击你的网站,选择“编辑权限”,确保IIS用户对ASP文件有读取和执行的权限。

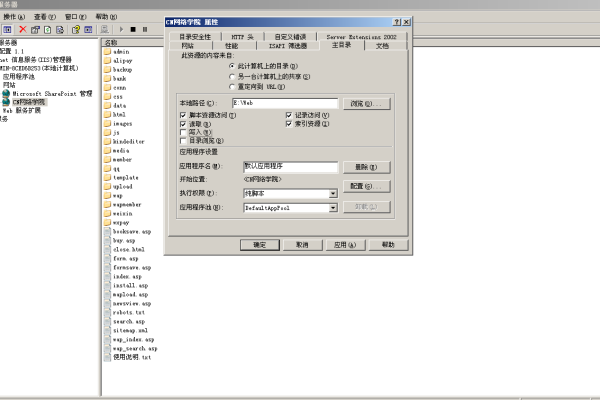

三、配置IIS

1、设置默认文档:在IIS管理器中,选择你的网站,双击“默认文档”,添加index.asp或其他作为入口的ASP文件为默认文档。

2、配置应用程序池:确保你的网站使用的应用程序池设置为合适的.NET框架版本(如果适用),对于纯ASP,不需要特定版本的.NET框架,但如果是ASP.NET,则需要正确设置。

3、测试连接:在浏览器中输入你的域名或服务器IP地址,看看是否能正确加载ASP页面,如果出现错误,检查IIS日志以获取更多信息。

四、常见问题及解决

问题1:上传后无法访问ASP页面?

解答:首先检查文件路径是否正确,确保ASP文件位于正确的目录下,检查IIS中的默认文档设置是否正确,以及文件权限是否设置妥当,查看IIS日志,寻找具体的错误信息。

问题2:ASP页面执行时出现数据库连接错误?

解答:这通常是因为数据库连接字符串配置错误或数据库服务未运行,请检查ASP代码中的数据库连接字符串,确保它指向正确的数据库服务器和数据库名称,确认数据库服务正在运行,并且有足够的权限进行连接。

小编有话说

部署ASP源码到服务器是一个相对直接的过程,但需要细心配置每一个环节,特别是权限和路径设置,遇到问题时,不要慌张,仔细检查每一步的配置,利用好日志文件提供的信息,总能找到解决问题的方法,希望这篇指南能帮助你顺利在服务器上部署ASP应用!